Wiadomość została wysłana.

Przetworzymy Twoją prośbę i skontaktujemy się z Tobą tak szybko, jak to możliwe.

Formularz został pomyślnie przesłany.

Więcej informacji można znaleźć w skrzynce pocztowej.

Od momentu wejścia w życie, ustawa Digital Operational Resilience Act (DORA) stała się siłą definiującą sposób, w jaki sektor finansowy odnosi się do ryzyka ICT, bezpieczeństwa i zależności od stron trzecich. Podczas gdy znaczenie DORA jest jasne w teorii - ujednolicone ramy mające na celu wzmocnienie odporności cyfrowej - zastosowanie go w systemach, dostawcach i operacjach nadal pozostawia wiele instytucji w niepewności.

To nie jest kolejne podsumowanie regulacji DORA. Rozumiesz już stawkę. Prawdziwe pytanie brzmi: czy Twoje systemy, partnerzy i kontrole wewnętrzne są naprawdę dostosowane do ram DORA i jaka jest Twoja strategia długoterminowej, zrównoważonej zgodności?

Zajmij więc miejsce - przeprowadzę Cię przez to, czego DORA naprawdę oczekuje od Twojej firmy, a co ważniejsze, jak spełnić te oczekiwania bez zwalniania tempa.

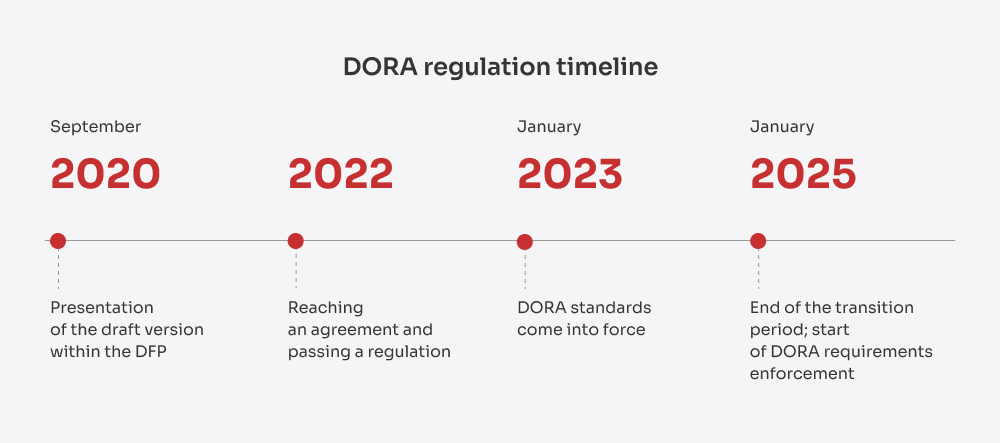

DORA, formalnie znana jako Rozporządzenie (UE) 2022/2554. Jest to wiążące rozporządzenie UE, które weszło w życie 16 stycznia 2023 r. i zaczęło obowiązywać 17 stycznia 2025 r. Jego wprowadzenie nie było teoretycznym posunięciem. Była to bezpośrednia odpowiedź na eskalację cyberzagrożeń w sektorze finansowym. Ponieważ instytucje finansowe w coraz większym stopniu polegają na infrastrukturze chmurowej, platformach SaaS i innych partnerach zewnętrznych w celu świadczenia usług cyfrowych, stały się one również bardziej podatne na wzajemnie powiązane zagrożenia, które są trudne do przewidzenia, powstrzymania i odzyskania.

Liczby mówią same za siebie: w 2024 r. średni koszt naruszenia bezpieczeństwa danych w sektorze finansowym wyniósł $6.08 mln czyli 22% wyższa niż globalna średnia wynosząca $4,88 mln we wszystkich branżach.

Rzeczywiste incydenty tylko wzmocniły potrzebę większej odporności. W 2018 r. TSB podjął próbę migracji głównej platformy bankowej. Słabe zarządzanie ryzykiem, nieodpowiednie testy i nieskuteczna obsługa incydentów doprowadziły do powszechnych awarii, blokując tysiące klientów z ich kont. W rezultacie organy regulacyjne nałożyły grzywnę TSB 48,65 mln GBP za ryzyko operacyjne i błędy w zarządzaniu.

Podobnie w 2019 r. Capital One doznał ogromnego naruszenia z powodu źle skonfigurowanej zapory ogniowej w swojej infrastrukturze chmurowej, narażając dane ponad 100 milionów klientów. Następstwa obejmowały $80 milionów kar i znaczne koszty rekultywacji..

Na tym problemy się nie skończyły. The Awaria CrowdStrike w lipcu 2024 roku boleśnie uwidoczniła wzajemne powiązania infrastruktury cyfrowej. Wywołana przez wadliwą aktualizację, rozprzestrzeniła się na krytyczne systemy - uziemiając loty, zamrażając operacje bankowe i wstrzymując profesjonalne usługi. Nie była to tylko usterka techniczna; był to kryzys ciągłości działania na pełną skalę, pokazujący, w jaki sposób awarie ICT stron trzecich mogą mieć konsekwencje systemowe.

Tak więc, DORA pojawiła się jako odpowiedź UE: kompleksowe, egzekwowalne rozporządzenie stworzone w celu wypełnienia luki w odporności cyfrowej z jasną odpowiedzialnością, zharmonizowanymi standardami i ramami dostosowanymi do dzisiejszej wzajemnie połączonej gospodarki.

Pomyśl o tym w ten sposób: cyberbezpieczeństwo było kiedyś czymś, co można było sprawdzić za pomocą corocznych audytów, kilku podręczników incydentów i garści silosowych polityk schowanych w kącie IT. Ale dzięki DORA ten model nie jest już wystarczająco dobry. Teraz za bezpieczeństwo DORA odpowiadają wszyscy - od inżynierów po kadrę kierowniczą.

Nie chodzi tylko o udowodnienie, że masz zaporę ogniową - chodzi o udowodnienie, że cały cyfrowy łańcuch dostaw może wytrzymać uderzenie i nadal działać. DORA przenosi cyberbezpieczeństwo z cienia do sali posiedzeń zarządu, zmuszając firmy do traktowania ryzyka cyfrowego jako kwestii o kluczowym znaczeniu dla biznesu, a nie tylko kwestii technicznej.

Rozporządzenie DORA EU ma zastosowanie do ponad 20 kategorii podmiotów finansowych w całej UE, w tym:

Znaczenie DORA wykracza jednak poza tradycyjne finanse. Rozporządzenie nakłada również na dostawców krytycznych usług ICT obowiązek zachowania zgodności z przepisami. Oznacza to, że jeśli dostarczasz technologię, która obsługuje dowolną podstawową funkcję podmiotu finansowego - niezależnie od tego, czy jest to infrastruktura chmurowa, analiza danych, SaaS do płatności lub onboardingu, narzędzia KYC/AML, wykrywanie oszustw oparte na sztucznej inteligencji, czy nawet platformy API, które łączą podstawowe systemy - jesteś teraz częścią łańcucha zgodności.

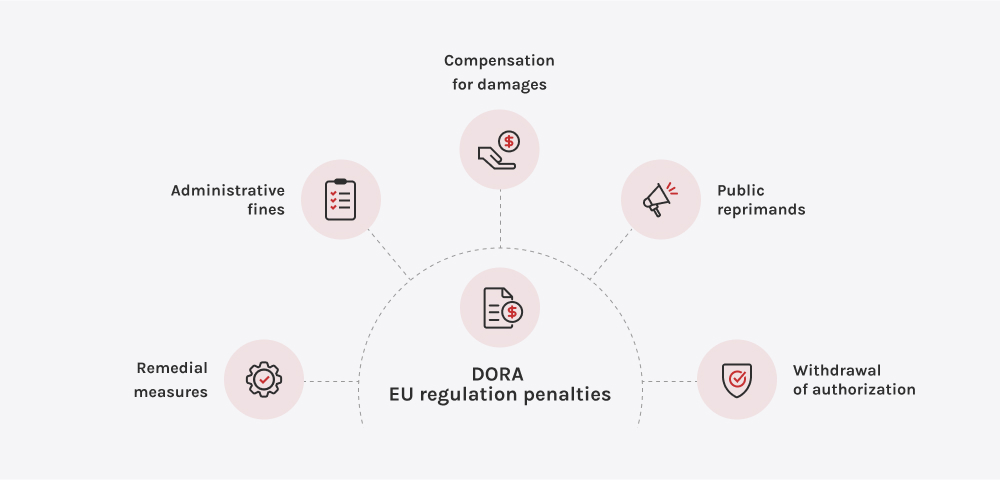

Nieprzestrzeganie standardów DORA stanowi ryzyko dla działalności, reputacji i długoterminowej strategii. Zgodnie z DORA Europejskie organy nadzoru (EBA, ESMA i EIOPA) mają teraz uprawnienia do nakładania sankcji finansowych, publicznych nagan i wiążących środków naprawczych. Co ważniejsze, w przypadkach, gdy zewnętrzny dostawca ICT zostanie uznany za zagrożenie dla stabilności operacyjnej, DORA umożliwia organom regulacyjnym wymuszenie rozwiązania umów, nawet z tymi dostawcami, którzy zapewniają podstawową infrastrukturę lub podstawowe usługi cyfrowe.

Konsekwencje regulacyjne to jednak tylko część obrazu sytuacji. Rzeczywisty koszt nieprzestrzegania przepisów jest wielowymiarowy:

Dlatego instytucje finansowe nie tylko szukają dostawców - szukają partnerów w zakresie odporności. Chcą dostawców technologii, którzy rozumieją wymogi zgodności z DORA, oferują rozwiązania podlegające audytowi i dzielą się odpowiedzialnością poprzez solidne umowy SLA, przejrzyste procesy i wspólne testy.

Dla instytucji finansowych ramy DORA oznaczają fundamentalną zmianę w sposobie, w jaki odporność operacyjna definiuje wiodącą pozycję na rynku. Sama zgodność z przepisami już nie wystarcza. DORA zmusza firmy finansowe do udowodnić, że są w stanie utrzymać krytyczne usługi w przypadku poważnych zakłóceń ICT - Nawet jeśli awarie występują w zewnętrznych ekosystemach poza ich bezpośrednią kontrolą.

To właśnie tutaj pojawia się wartość strategiczna:

W efekcie regulacja finansowa DORA przekształca odporność z defensywnego ćwiczenia zgodności w proaktywną strategię biznesową. Instytucje, które traktują DORA jako szansę, będą działać szybciej, odzyskają silniejszą pozycję i zbudują większe zaufanie niż konkurenci, którzy nadal koncentrują się wyłącznie na technicznych środkach bezpieczeństwa.

"W Innowise dokładnie przeanalizowaliśmy wymagania DORA i wzmocniliśmy nasze zaangażowanie w cyfrową odporność na każdym poziomie. Niezależnie od tego, czy potrzebujesz doradztwa, integracji DevSecOps, testowania odporności, czy pełnego wsparcia w zakresie zgodności, posiadamy wiedzę specjalistyczną, która zapewni Ci przewagę. Zapewniamy również odpowiednie narzędzia i dyscyplinę operacyjną, aby pomóc w budowaniu przyszłości bezpiecznych finansów".

Kierownik ds. dystrybucji dla Fintech

Być może zastanawiasz się: skoro przepisy takie jak NIS (dyrektywa w sprawie bezpieczeństwa sieci i informacji) 2 i RODO (ogólne rozporządzenie o ochronie danych) zostały już wprowadzone, dlaczego DORA była w ogóle potrzebna? Słuszna uwaga - w rzeczywistości NIS 2 i RODO nadal odgrywają ważną rolę we wzmacnianiu cyberbezpieczeństwa i ochrony danych w całej UE. Zasadnicza różnica polega jednak na tym, że ramy DORA wykraczają poza ochronę informacji. Koncentrują się one na zapewnieniu ciągłości świadczenia krytycznych usług finansowych, nawet w przypadku poważnych zakłóceń ICT.

Aby rozróżnienie było jasne, zebrałem główne różnice w poniższej tabeli:

| Opis | DORA | NIS 2 | RODO |

| Zakres | Dotyczy podmiotów finansowych i krytycznych zewnętrznych dostawców ICT w całym sektorze finansowym UE. | Dotyczy kluczowych i ważnych podmiotów w krytycznych sektorach w UE. | Ma globalne zastosowanie do organizacji przetwarzających dane osobowe obywateli UE. |

| Cel | Wzmocnienie zarządzania ryzykiem ICT, nadzoru stron trzecich i odporności operacyjnej w celu nieprzerwanego świadczenia usług finansowych. | Poprawa ogólnych standardów cyberbezpieczeństwa w podstawowych usługach, w tym w energetyce, transporcie, opiece zdrowotnej i infrastrukturze cyfrowej. | Ochrona danych osobowych i praw do prywatności obywateli UE |

| Zgłaszanie incydentów | Poważne incydenty związane z ICT muszą być zgłaszane bez zbędnej zwłoki przy użyciu standardowych szablonów. | Istotne incydenty cyberbezpieczeństwa muszą być zgłaszane organom krajowym w ciągu 24 godzin. | Naruszenia ochrony danych osobowych należy zgłaszać organowi nadzorczemu w ciągu 72 godzin. |

| Zarządzanie ryzykiem stron trzecich | Obowiązkowy nadzór umowny, monitorowanie i strategie wyjścia dla krytycznych zewnętrznych dostawców ICT | Zarządzanie ryzykiem cyberbezpieczeństwa w łańcuchu dostaw jest zalecane, ale mniej nakazowe w porównaniu do DORA | Podmioty przetwarzające dane muszą zapewnić bezpieczeństwo danych osobowych, ale wymogi dotyczące odporności operacyjnej dla sprzedawców nie zostały zdefiniowane. |

| Wymagania dotyczące testów i audytów | Wymaga okresowych testów odporności, w tym zaawansowanych testów penetracyjnych opartych na zagrożeniach (TLPT) co trzy lata dla podmiotów o znaczeniu krytycznym. | Wymaga oceny ryzyka i ogólnych środków cyberbezpieczeństwa, ale nie ma obowiązkowych standardów odporności ani testów penetracyjnych. | Wymaga odpowiednich technicznych i organizacyjnych środków bezpieczeństwa, ale nie wymaga obowiązkowego testowania odporności. |

| Zarządzanie i odpowiedzialność | Zarząd i organ zarządzający muszą zdefiniować, zatwierdzić, nadzorować i ponosić odpowiedzialność za zarządzanie ryzykiem ICT. | Kierownictwo musi zatwierdzić środki cyberbezpieczeństwa, ale zarządzanie odpornością operacyjną jest mniej szczegółowe. | Administratorzy danych i podmioty przetwarzające dane są odpowiedzialni za ochronę danych, ale nie ma konkretnego wymogu zarządzania odpornością operacyjną. |

| Kary | Nie określono stałych kar; krajowe i unijne organy nadzoru są uprawnione do nakładania grzywien, nakazów naprawczych lub nakazania rozwiązania krytycznych umów z podmiotami zewnętrznymi. | Istotne podmioty: do 10 mln EUR lub 2% globalnego obrotu; Ważne podmioty: do 7 mln EUR lub 1,4% globalnego obrotu. | Poważne naruszenia: do 20 mln EUR lub 4% globalnego obrotu; Mniej poważne naruszenia: do 10 mln EUR lub 2% globalnego obrotu |

Zgodność z DORA opiera się na pięciu filarach. Filary te razem stanowią wyzwanie dla instytucji finansowych, aby przemyśleć sposób zarządzania ryzykiem cyfrowym jako podstawową zdolność biznesową. Przejdźmy przez to, co jest najważniejsze i jak Innowise może pomóc w podjęciu właściwych kroków w kierunku pełnej zgodności.

DORA wymaga od instytucji finansowych budowania odporności cyfrowej w każdej części ich działalności - od identyfikacji ryzyka po ochronę, wykrywanie, reagowanie i odzyskiwanie. Nie chodzi o reagowanie, gdy coś pójdzie nie tak. Chodzi o bycie o krok do przodu, minimalizowanie zakłóceń i wzmacnianie systemów, zanim pojawią się kłopoty.

Instytucje finansowe muszą szybko wykrywać, klasyfikować i zgłaszać organom regulacyjnym incydenty związane z ICT, przestrzegając ścisłych szablonów i terminów. Zdezorganizowana lub opóźniona reakcja może prowadzić do utraty reputacji, kar regulacyjnych lub, co gorsza, utraty zaufania rynku. Aby sprostać wymaganiom DORA, firmy muszą przekształcić procesy ad hoc w usprawnione, podlegające audytowi przepływy pracy.

DORA nie tylko wymaga, aby firmy twierdziły, że są odporne. Wymaga od nich udowodnienia tego poprzez regularne, oparte na zagrożeniach testy cyfrowej odporności operacyjnej (TLPT). Instytucje muszą poddawać krytyczne systemy ekstremalnym, realistycznym scenariuszom, aby ujawnić ukryte słabe punkty i zweryfikować możliwości odzyskiwania danych.

Zgodnie z DORA instytucje finansowe są bezpośrednio odpowiedzialne za odporność swoich zewnętrznych dostawców ICT - od usług w chmurze i dostawców oprogramowania po outsourcowanych partnerów IT. Awaria dostawcy może natychmiast przerodzić się w kryzys regulacyjny. Właśnie dlatego przepisy finansowe DORA wymagają ciągłego nadzoru i udokumentowanej kontroli wszystkich partnerów ICT.

Rozporządzenie w sprawie cyberbezpieczeństwa DORA zachęca podmioty finansowe do aktywnego dzielenia się informacjami na temat cyberzagrożeń, podatności i incydentów, nie jako formalności, ale jako strategicznego mechanizmu obronnego. Przyczyniając się do tworzenia zaufanych sieci, organizacje wzmacniają zbiorową odporność i uzyskują informacje wczesnego ostrzegania, które mogą zapobiec poważnym zakłóceniom.

Spełnienie wymogów zgodności z DORA wymaga jasnego, ustrukturyzowanego podejścia, które łączy zarządzanie ryzykiem, reagowanie na incydenty, nadzór stron trzecich i testy operacyjne. Przedstawiłem najważniejsze kroki, które pomogą Ci przejść od zgodności na papierze do odporności w praktyce.

Chociaż te kroki stanowią solidny punkt wyjścia, droga każdej firmy do bezpieczeństwa DORA będzie wyglądać nieco inaczej. Możesz potrzebować szerszego zakresu, głębszego skupienia lub po prostu większej pewności, że nic nie zostało pominięte. W takich przypadkach najmądrzejszym posunięciem jest posiadanie eksperci ds. cyberbezpieczeństwa profesjonalistów, którzy przeprowadzą Cię przez cały proces i zagłębią się w kluczowe obszary.

Osiągnięcie zgodności z DORA wymaga sprawdzonej wiedzy specjalistycznej w zakresie cyberbezpieczeństwa, odporności operacyjnej i gotowości regulacyjnej. W Innowise wnosimy solidne podstawy uznanych standardów, ram i rzeczywistych możliwości technicznych, które są bezpośrednio zgodne z Wymagania DORA.

Nasze doświadczenie w zakresie zgodności i odporności obejmuje

Stosujemy najlepsze praktyki ISO 27001 w celu budowania silnych ram zarządzania ryzykiem, ładu korporacyjnego i reagowania na incydenty, które stanowią krytyczne podstawy zgodności z DORA.

Tworzymy nasze programy odpornościowe w oparciu o zasady NIST, obejmujące identyfikację zagrożeń, ochronę, wykrywanie, reagowanie i odzyskiwanie, w pełni zgodne z podejściem DORA do ryzyka operacyjnego.

Dostarczając usługi w chmurze lub usługi zarządzane, nasza zgodność z SOC 2 zapewnia solidną kontrolę nad bezpieczeństwem, dostępnością i poufnością danych, aby wspierać wymagania DORA w zakresie nadzoru stron trzecich.

Używamy wiodących narzędzi CSPM (takich jak Chef Compliance, tfsec, OpenSCAP, CloudBots) do wykrywania i naprawiania błędnych konfiguracji w środowiskach chmurowych, zmniejszając w ten sposób ryzyko operacyjne.

Narzędzia takie jak ELK, Nagios, Prometheus, Grafana i Kibana pozwalają nam dostarczać w czasie rzeczywistym status zgodności, wgląd w incydenty i trendy odporności, które mają kluczowe znaczenie dla oczekiwań DORA w zakresie monitorowania i raportowania.

Nasze praktyki rozwojowe i operacyjne obejmują wstępnie zatwierdzone kontrole zgodności za pomocą narzędzi takich jak Terraform i Ansible, zapewniając gotowość do regulacji na każdym etapie cyklu życia technologii.

Regularne audyty odporności przy użyciu platform takich jak Lynis, Wazuh, Checkov, OpenSCAP i CIS-CAT zapewniają aktualność praktyk w zakresie odporności operacyjnej i gotowość do kontroli regulacyjnej.

DORA wstrząsa światem finansów - i to nie po cichu. Regulacja jest już w pełnym rozkwicie, ale dla wielu instytucji i sprzedawców sytuacja nadal wydaje się nieco niepewna. Ostatnio odbyłem niezliczone rozmowy z liderami technologicznymi, zespołami ds. zgodności i członkami zarządu, próbując rozpakować znaczenie DORA w rzeczywistych warunkach operacyjnych. Przedstawiam więc najczęstsze pytania, które otrzymuję - i jak widzę, jak to wszystko się rozwija.

Teraz, gdy DORA jest już dostępna, większość instytucji finansowych przeszła od planowania do działania. Ale rzeczywistość jest taka, że wiele firm wciąż nie jest w pełni gotowych. Według badania McKinsey od połowy 2024 r., tylko około jedna trzecia firm była przekonana, że spełni wszystkie wymagania DORA do stycznia 2025 r. Nawet ci, którzy byli pewni, że będą dopracowywać procesy jeszcze w tym roku. Nawet te pewne siebie przyznały, że będą dopracowywać procesy jeszcze w tym roku. Największa bolączka? Zarządzanie ryzykiem stron trzecich na dużą skalę. Dla wielu samo ustalenie, którzy dostawcy liczą się jako "krytyczni" w ramach DORA, było projektem samym w sobie.

Co właściwie dzieje się w terenie? Zespoły stają się coraz lepiej zorganizowane. Firmy tworzą dedykowane programy DORA, angażując osoby z działów IT, prawnego, zgodności i zaopatrzenia oraz inwestując w platformy, które łączą wszystko pod jednym dachem. Coraz częściej odchodzi się również od traktowania DORA jako "kolejnej kwestii IT" na rzecz uczynienia z niej rozmowy na poziomie zarządu. Jednym z powtarzających się wyzwań jest współpraca z mniejszymi dostawcami technologii, którzy po prostu nie mają zasobów, aby spełnić wszystkie wymogi zgodności. Oznacza to, że niektóre instytucje finansowe działają teraz jako partnerzy wspierający, a nie tylko klienci.

A presja nie kończy się na DORA. W UE, NIS 2 zaostrza przepisy dotyczące infrastruktury krytycznej, a ustawa o cyberodporności ma zamiar umieścić bezpieczeństwo na poziomie produktu pod lupą. Tymczasem organy regulacyjne spoza UE bacznie obserwują sytuację. Brytyjskie FCA i PRA wdrożyły już własne zasady dotyczące odporności, a w USA SEC oczekuje teraz od spółek publicznych ujawnienia, w jaki sposób radzą sobie z ryzykiem cybernetycznym. Jeśli myślisz długoterminowo, regulacja finansowa DORA to nie tylko europejska zasada - to globalny punkt wyjścia.

AI dla zgodności z przepisami zdecydowanie odegra większą rolę - nie tylko w teorii, ale także w codziennych operacjach. Wiele zespołów korzysta już z narzędzi do przetwarzania języka naturalnego (NLP), aby przeglądać ogromne stosy umów i porozumień z dostawcami. Narzędzia te pomagają automatycznie wykrywać sygnały ostrzegawcze, takie jak brakujące prawa do audytu lub niejasne gwarancje czasu odzyskiwania. Zamiast polegać na prawnikach lub kierownikach ds. zgodności z przepisami, którzy ręcznie skanują każdą linię, firmy podłączają sztuczną inteligencję, aby z góry oznaczać ryzyko i utrzymywać ścisłą dokumentację od pierwszego dnia.

Po stronie automatyzacji sprawy toczą się szybko. Narzędzia takie jak SOAR - Security Orchestration, Automation, and Response - znacznie ułatwiają obsługę incydentów bez chaosu. Powiedzmy, że coś się zepsuje. Platformy te mogą wyzwalać alerty, blokować rzeczy, a nawet generować wstępny raport zgodny z DORA dla organów regulacyjnych, a wszystko to bez udziału człowieka. Platformy GRC, takie jak ServiceNow czy MetricStream, również podnoszą poziom. Dodają one inteligentne pulpity nawigacyjne, zautomatyzowane testy odporności i boty, które przypominają zespołom, kiedy należy przeprowadzić ćwiczenia lub sprawdzić wskaźniki KPI innych firm.

DORA nie reguluje bezpośrednio dostawców technologii, ale nakłada na instytucje finansowe pełną odpowiedzialność za odporność oprogramowania, z którego korzystają. To wielka sprawa. Oznacza to, że banki, ubezpieczyciele i fintechy nie mogą już po prostu wybierać zespołu programistów na podstawie szybkości lub budżetu. Jeśli twój kod trafia do czegokolwiek krytycznego - takiego jak płatności, onboarding, platformy transakcyjne - to twój klient musi udowodnić, że oprogramowanie jest bezpieczne, przetestowane i identyfikowalne od końca do końca.

Jak to wygląda w praktyce? Zespoły ds. zamówień publicznych proszą teraz o takie rzeczy, jak bezpieczna dokumentacja SDLC, dzienniki zautomatyzowanych testów i raporty ze skanowania luk w zabezpieczeniach. Umowy są aktualizowane o klauzule dotyczące odporności, które obejmują wszystko, od czasu odzyskiwania kopii zapasowych po obowiązki związane z reagowaniem na incydenty. Niektóre firmy przeprowadzają nawet wspólne sesje testowe ze swoimi dostawcami, aby przetestować czasy reakcji. Podsumowując, jeśli budujesz oprogramowaniem finansowym dla klienta, jesteś teraz częścią jego historii zgodności.

Mam nadzieję, że po przeczytaniu tego wpisu poczujesz się nieco pewniej w kwestii DORA - a przynajmniej zadasz sobie właściwe pytania. Szczerze mówiąc, to już duży krok. Niezależnie od tego, czy dopiero zaczynasz rozpakowywać przepisy, czy jesteś na etapie ich wdrażania, droga do zgodności nie musi być przytłaczająca.

W Innowise jesteśmy tutaj, aby pomóc Ci zrozumieć labirynt DORA, zbudować prawdziwą cyfrową odporność i chronić Twoją firmę nie tylko teraz, ale także w przyszłości.

Ekspert ds. FinTech

Siarhei kieruje naszym kierunkiem FinTech dzięki dogłębnej wiedzy branżowej i jasnemu spojrzeniu na to, dokąd zmierzają finanse cyfrowe. Pomaga klientom w poruszaniu się po złożonych przepisach i wyborach technicznych, kształtując rozwiązania, które są nie tylko bezpieczne - ale także stworzone z myślą o rozwoju.

Wiadomość została wysłana.

Przetworzymy Twoją prośbę i skontaktujemy się z Tobą tak szybko, jak to możliwe.

Rejestrując się, wyrażasz zgodę na naszą Polityką Prywatności, w tym korzystanie z plików cookie i przekazywanie Twoich danych osobowych.