Votre message a été envoyé.

Nous traiterons votre demande et vous contacterons dès que possible.

Le formulaire a été soumis avec succès.

Vous trouverez de plus amples informations dans votre boîte aux lettres.

Sélection de la langue

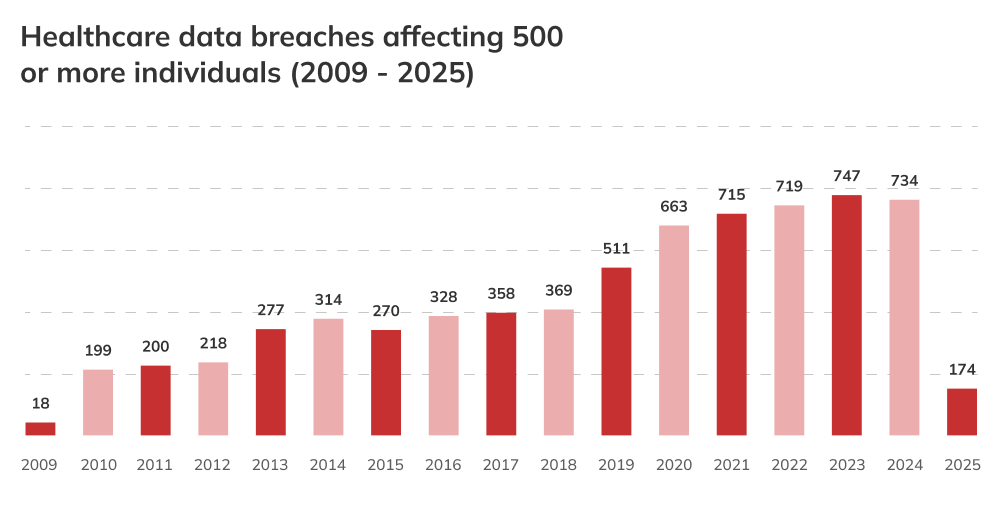

Aujourd'hui plus que jamais, les entreprises du secteur de la santé adoptent la technologie, et le nombre d'applications attaquées a donc augmenté proportionnellement. Selon le HIPAA (Health Insurance Portability and Accountability Act) Journal, au cours des 14 dernières années, le nombre d'applications attaquées a grimpé en flèche. Le nombre d'infractions signalées dans le domaine de la santé est en augmentation et reste très élevé aujourd'hui. L'année dernière, plus de 276 millions d'enregistrements ont été violés, y compris la plus grande violation de données dans le domaine de la santé.

Mais voilà, après avoir parcouru le site web de la Bureau des droits civils En consultant la liste des violations signalées, j'ai remarqué que la majorité des cas sont liés à des piratages informatiques, à des vols ou à des accès/divulgations non autorisés. Après avoir travaillé pendant des années sur des projets informatiques dans le domaine de la santé, je vous fais le pari suivant : de nombreuses violations auraient pu être évitées si l'on avait accordé plus d'attention aux détails, comme les mises à jour opportunes des systèmes ou le renforcement de l'authentification.

Dans cet article, je vous présenterai les principaux risques de violation à connaître et les stratégies éprouvées que mon équipe et moi-même utilisons pour éviter que les données des prestataires de soins de santé ne tombent entre de mauvaises mains.

Je le sais, vous le savez : les violations de données dans le secteur de la santé sont coûteuses, destructrices et, souvent, évitables. Sur le plan financier, elles peuvent faire couler même des prestataires et des fournisseurs bien établis.

Faisons les comptes. En 2025, les sanctions pour les violations de la règle de sécurité de l'HIPAA sont les suivantes de $141 à $2 134 831 par infraction, le montant de l'amende est de 1,5 million d'euros, en fonction du degré de gravité de la violation de données médicales. Si le minimum semble acceptable, la sanction maximale représente environ 10 fois le salaire moyen d'un médecin aux États-Unis.

N'oubliez pas non plus que les autorités multiplient les amendes en fonction du nombre de violations. Et ces sanctions ne concernent pas seulement les prestataires de soins de santé : les plans de santé, les centres de compensation et les associés commerciaux des entités couvertes par l'HIPAA peuvent en subir les conséquences. Aucune organisation n'a autant d'argent à dépenser sans broncher à cause d'une défaillance informatique.

En outre, la Règle de notification des violations de l'HIPAA exige que toute violation des données des patients affectant des informations de santé protégées (PHI) soit signalée, quelle qu'en soit la taille. Cela signifie que vous n'êtes pas seulement confronté à des conséquences internes, mais que vous êtes légalement tenu d'être rendu public. Et oui, une telle exposition publique peut se transforment en procès, en enquêteset, dans certains cas, des années de préjudice pour la marque.

De plus, vous ne faites pas que casser la banque, vous brisez la confiance - et, si j'ose dire, dans le secteur des soins de santé, c'est essentiel. Une seule faille peut déclencher un flux de patients et endommager des relations vieilles de plusieurs dizaines d'années sur laquelle vous avez travaillé.

Voici donc la dure vérité : en fin de compte, il est beaucoup plus facile et moins coûteux d'éviter les violations de la loi HIPAA et les graves atteintes à la protection des données que de s'en remettre. C'est pourquoi je recommande toujours protection proactive des données pour projets de développement de logiciels dans le domaine de la santé: le système de gestion de la sécurité : vous pouvez repérer les moindres problèmes avant les attaquants. C'est l'un des nombreux moyens dont disposent les prestataires de soins de santé pour résister aux menaces persistantes en matière de sécurité.

Les atteintes à la cybersécurité dans le secteur de la santé ont atteint un niveau record aux États-Unis, ce qui rend le problème de plus en plus alarmant chaque année. Au total, 734 grandes violations de données de santé ont été signalées en 2024, le plus grand incident de l'histoire récente s'est produit l'année dernière, et 14 d'entre eux ont affecté plus d'un million de dossiers de patients. L'incident le plus important de l'histoire récente s'est produit l'année dernière, la divulgation des données de santé de plus de 190 millions de personnes en une seule attaque informatique. Pour mettre les choses en perspective, cela représente plus de la moitié de la population des États-Unis.

Et les données des rapports sur les violations de la loi HIPAA en 2025 ne laissent entrevoir aucune lueur d'espoir. En mai 2025, il y avait déjà eu 174 cas La majorité d'entre elles concernaient des prestataires de soins de santé. De mon point de vue, chaque atteinte à la sécurité des soins de santé ébranle la confiance du public et perturbe inévitablement les soins. Les prestataires de soins de santé devraient donc se demander s'ils en font assez pour empêcher que cela ne se produise.

Comme je l'ai dit au début de cet article, les causes profondes de la plupart des failles de sécurité dans le secteur de la santé ont tendance à se classer dans les mêmes catégories. Et d'après mon expérience, lors de l'audit des applications existantes des nouveaux clients, ces problèmes sont étonnamment persistants. Décortiquons les principaux responsables des atteintes à la sécurité des données de santé que j'observe régulièrement.

Bien qu'ils traitent des informations extrêmement sensibles, de nombreux organismes de soins de santé continuent de fonctionner avec des systèmes d'information de base. les données qui ne sont pas entièrement (ou correctement) cryptées. Ce qui est encore plus inquiétant, c'est que le patient les documents sont souvent répartis entre plusieurs systèmesLes systèmes d'information et de communication (SIP), comme les DSE, les applications pour les patients et les plateformes en nuage - et la liste est longue. Souvent, le niveau de sécurité est inégal entre ces systèmes : ils ont été mis en œuvre à un moment différent, dans un environnement différent, par des équipes différentes.

Cela signifie non seulement qu'une telle organisation ne bénéficie pas des avantages de la intégration des données sur les soins de santé, l'entreprise est tenue de maintenir des garanties de sécurité cohérentes pour tous ces systèmes (par exemple, audit de la sécurité des systèmes existants, des nouvelles connexions et des sous-systèmes). Mais n'oubliez pas qu'il suffit d'un seul point faible pour qu'une violation du stockage des données se produise. Il est plus difficile de surveiller un paysage aussi fragmenté, ce qui augmente les risques d'exposition.

Toutes les violations de données ne sont pas le fait d'attaques sophistiquées, beaucoup commencent par une personne à l'intérieur de l'organisation. Un administrateur qui envoie des fichiers au mauvais destinataire, une infirmière qui oublie de verrouiller l'écran de son PC avant de déjeuner ou un médecin qui clique sur un lien d'hameçonnage sans s'en rendre compte - et les données sont déjà en danger.

Qu'ils soient accidentels ou délibérés, le mauvais traitement interne des données reste une cause fréquente des violations de données de santé. Les prestataires de soins de santé ont tendance à négliger ces risques, prenant plus de temps pour se préparer aux cyberattaques. Et les risques liés au facteur humain restent invisibles jusqu'à ce qu'il soit trop tard.

Lors de l'examen solutions informatiques pour les soins de santé les audits de sécurité, il est choquant de constater à quel point des mesures de contrôle d'accès incohérentes sont et comment des privilèges d'accès étendus sont. Aujourd'hui encore, toutes les entreprises du secteur de la santé n'utilisent pas l'authentification à plusieurs niveaux et des règles strictes en matière de mots de passe. Trop souvent, les utilisateurs se voient accorder plus d'accès qu'ils n'en ont besoin pour effectuer leurs tâches quotidiennes, et parfois cet accès est accordé indéfiniment.

Lorsque l'utilisateur les mécanismes d'authentification sont faibles ou obsolètesSi l'on ne dispose pas d'un système de contrôle précis, il devient beaucoup plus facile pour les pirates d'exploiter ces lacunes et d'accéder à tout ce dont ils ont besoin. L'absence de contrôle précis sur qui peut voir quoi fait de l'accès non autorisé l'un des moyens les plus faciles pour les atteintes à la cybersécurité des soins de santé.

Les prestataires de soins de santé sont une cible privilégiée des attaques de ransomware pour une raison simple : ils ne peuvent pas se permettre de rester hors ligne pendant longtemps. Les médecins ont besoin d'accéder aux antécédents médicaux de dizaines de patients par jour pour prendre des décisions complexes, parfois vitales. Les cybercriminels le savent et l'exploitent sans pitié.

Le secteur des soins de santé le sait très bien : des réseaux hospitaliers entiers peuvent être mis hors service par une seule pièce jointe malveillante ou un fichier infecté. Ce qui transforme ces attaques en un double désastre, ce n'est pas seulement le fait d'être bloqué à cause des failles de sécurité du DSE, c'est la menace de fuite des données volées.

Les applications obsolètes sont omniprésentes dans le secteur de la santé, souvent parce que moderniser les logiciels médicaux ne semble pas risquée ou complexe. Même si les applications truffées de bugs ralentissent sérieusement les soins aux patients et les flux de travail quotidiens de l'hôpital.

Mais cela le délai de mise à jour crée une fenêtre parfaite pour les attaquants. Les développeurs moins diligents peuvent laisser des vulnérabilités non corrigées pendant des mois ou des années après les avoir découvertes. Pourtant, quelque chose d'aussi insignifiant qu'un module oublié ou un outil tiers non surveillé peut devenir le point d'entrée d'une brèche importante.

"La plupart du temps, le vrai problème n'est pas que les organismes de santé ne se soucient pas de la sécurité des données des patients ; c'est qu'ils n'ont pas une idée claire des points faibles. C'est pourquoi nous commençons toujours les projets de protection des données des logiciels de santé par un audit adéquat et une évaluation des risques tests de sécurité. Une fois que nous savons où sont les lacunes, nous élaborons un plan réaliste, étape par étape, pour les combler et assurer la sécurité des données des patients".

Gestionnaire de portefeuille dans le domaine des soins de santé et des technologies médicales

Maintenant que nous avons examiné les problèmes les plus courants, parlons de ce qui fonctionne réellement pour prévenir les atteintes à la sécurité dans le secteur de la santé. Il ne s'agit pas seulement de bonnes pratiques théoriques, mais de choses que j'ai vues fonctionner avec succès dans des systèmes multi-hospitaliers et chez des fournisseurs HealthTech en pleine croissance.

Ne commettez pas l'une des plus grosses erreurs que je vois : ne traitez pas la sécurité des données dans le secteur des soins de santé comme un simple interrupteur à actionner. Ce n'est pas si simple. Vous avez besoin de multiples défenses réparties entre les systèmes, les appareils, les utilisateurs et l'environnement physique. Pensez aux pare-feu, à la détection et à la réponse des points d'extrémité (EDR), aux systèmes de prévention des intrusions et aux protocoles de communication cryptés - ils doivent tous fonctionner de manière synchronisée.

Chaque rôle doit avoir accès à ce dont il a besoin, et rien de plus. Nous définissons souvent des profils d'accès dès le début du développement et les validons avec les parties prenantes afin de réduire la surface d'attaque. Il convient également de sécuriser les méthodes d'authentification des utilisateurs. Les mots de passe traditionnels sont constamment volés ou réutilisés, c'est pourquoi l'authentification sans mot de passe, comme les connexions biométriques, peut être un bon moyen de réduire les vulnérabilités liées aux informations d'identification.

Les audits ne sont pas la partie la plus glamour de la cybersécurité, mais c'est la partie qui dit la vérité. Nous effectuons régulièrement des analyses de vulnérabilité, non pas pour cocher une case de conformité, mais parce qu'elles permettent de détecter des éléments que personne n'aurait pu remarquer autrement, comme une bibliothèque obsolète ou un port mal configuré. Il est toujours préférable de découvrir ces choses soi-même plutôt que de les apprendre dans un rapport de violation de la sécurité à l'hôpital.

Quelle que soit la solidité de la technologie, il suffit d'un clic distrait pour que tout s'écroule. La formation à la sécurité ne consiste pas à transformer les médecins et le personnel administratif en gourous de la technologie, mais à les aider à repérer les signaux d'alarme avant qu'il ne soit trop tard. Ce qui a bien fonctionné pour nos clients, ce sont des sessions courtes et ciblées, liées à des scénarios que les médecins et les infirmières vivent tous les jours.

En matière de sécurité, l'excès de confiance n'est pas la meilleure des politiques. Vous devez donc disposer d'un plan de réponse aux incidents au cas où quelque chose tournerait mal. Ce plan doit au minimum définir les protocoles de détection et de signalement des incidents, les chaînes d'escalade, les étapes de confinement, les flux de communication (internes et externes) et les plans de reprise. Et comme les cybermenaces évoluent constamment, chez Innowise, nous incluons des révisions régulières du plan d'intervention et nous affinons les procédures.

Les fournisseurs tiers peuvent être votre maillon faible, et il est facile de le négliger. C'est pourquoi je recommande toujours de vérifier les certifications des fournisseurs (par exemple, ISO 27001) pour s'assurer que l'entreprise peut suivre les protocoles requis. En outre, votre protocole de gestion des risques liés aux fournisseurs devrait inclure une diligence raisonnable avant l'intégration, des accords de traitement des données clairement définis et une surveillance de la sécurité.

Des technologies avancées telles que AI et le ML sont devenus incroyablement utiles, en particulier pour repérer des choses que les humains ne verraient pas, comme des schémas subtils dans les journaux d'accès ou d'autres activités suspectes. Nous les utilisons pour signaler rapidement les anomalies et donner aux équipes une longueur d'avance dans l'élimination des problèmes. En ce qui concerne blockchain, il s'agit d'un bon outil pour prouver l'authenticité, l'origine et les modifications des dossiers médicaux sensibles.

Même la meilleure stratégie de sécurité ne tiendra pas la route si elle ne s'aligne pas sur les exigences en matière de protection de la vie privée et de conformité. Ces cadres définissent des attentes claires quant à la manière dont les informations sensibles doivent être traitées afin de réduire le risque de violation des données. Voici quelques considérations clés qui reviennent souvent lorsque l'on parle de conformité et de protection de la vie privée des patients.

Pour éviter les problèmes de confidentialité dans les soins de santé, le traitement des données est réglementé par des lois telles que l'HIPAA aux États-Unis, le GDPR dans l'UE et d'autres exigences légales spécifiques à chaque région. Ces réglementations établissent des normes sur l'accès, le stockage et le partage des données sensibles et décrivent les mesures de protection techniques et physiques à mettre en œuvre. L'intégration de politiques solides et pratiques dans les activités quotidiennes fait de la conformité une partie intégrante de votre culture et vous aide à garder une longueur d'avance sur les violations.

Ce n'est pas pour rien que le chiffrement figure souvent dans les lois sur la protection de la vie privée. Lorsque vos données sont cryptées en transit et au repos, même si vos autres contrôles de sécurité échouent à un moment donné et que des cyberattaquants les percent, ils ne seront probablement pas en mesure de rendre vos données lisibles sans une clé appropriée. C'est pourquoi, lors d'un audit HIPAA ou GDPR, un cryptage fort est l'une des premières choses que les régulateurs recherchent lorsqu'ils évaluent si vous avez fait preuve de diligence raisonnable.

Pour protéger les données de santé, les cadres de cybersécurité tels que ISO 27001, ISO 27017, ISO 27018, SOC 2 et les principes OWASP servent de base. Au cours des projets technologiques dans le domaine de la santé, mon équipe et moi-même ne considérons pas ces normes comme une formalité, nous les intégrons dans les processus, les contrôles et la documentation. Les normes vous donnent une structure claire à partir de laquelle vous pouvez vous développer, en particulier lorsque les systèmes s'étendent et que leur complexité augmente.

En fin de compte, la prévention des violations de données dans le secteur de la santé se résume à une bonne application des principes de base - et à une application cohérente de ces principes. Il s'agit de crypter les données, de contrôler l'accès, de former le personnel et de rester au fait de la conformité. Rien de tape-à-l'œil, mais ces mesures fonctionnent réellement. Et lorsque vous les mettez ensemble, elles peuvent vous épargner le genre de dommages auxquels aucune organisation de soins de santé ne veut être confrontée.

Si vous recherchez l'aide d'un expert pour prévenir les violations de données dans le domaine de la santé, parlons-en. Chez Innowise, nous aidons les organismes de soins de santé à construire des systèmes sécurisés et conformes qui résistent aux menaces du monde réel, afin que vous puissiez vous concentrer sur la prestation de soins, et non sur l'extinction d'incendies.

Senior Technical Delivery Manager dans le domaine des soins de santé et des technologies médicales

Aleh a une forte compréhension de ce qui fait que les logiciels de soins de santé et de technologie médicale fonctionnent vraiment. Il dirige avec clarté technique et connaissance du secteur, s'assurant que chaque projet apporte une valeur à long terme - pas seulement un code qui fonctionne, mais des systèmes qui comptent.

Votre message a été envoyé.

Nous traiterons votre demande et vous contacterons dès que possible.

En vous inscrivant, vous acceptez notre Politique de confidentialitéy compris l'utilisation de cookies et le transfert de vos informations personnelles.