Wiadomość została wysłana.

Przetworzymy Twoją prośbę i skontaktujemy się z Tobą tak szybko, jak to możliwe.

Formularz został pomyślnie przesłany.

Więcej informacji można znaleźć w skrzynce pocztowej.

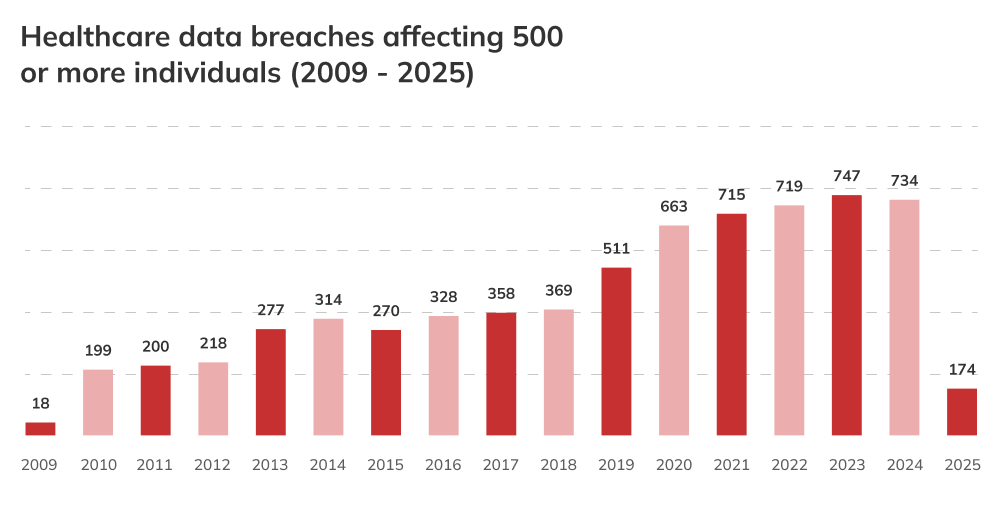

Obecnie, bardziej niż kiedykolwiek, firmy zajmujące się opieką zdrowotną wdrażają technologie, a zatem liczba atakowanych aplikacji wzrosła proporcjonalnie. Według HIPAA (Health Insurance Portability and Accountability Act) Journal, w ciągu ostatnich 14 lat liczba ataków na aplikacje liczba zgłaszanych naruszeń bezpieczeństwa w opiece zdrowotnej rośnie i pozostaje niebotycznie wysoki do dziś. Tylko w zeszłym roku odnotowaliśmy ponad 276 milionów naruszonych rekordów, w tym największe w historii naruszenie danych dotyczących opieki zdrowotnej.

Sprawa wygląda jednak tak, że po zapoznaniu się z Biuro Praw Obywatelskich Na liście zgłoszonych naruszeń zauważyłem, że większość przypadków jest związana z włamaniami/incydentami IT, kradzieżą lub nieautoryzowanym dostępem/ujawnieniem. Po latach pracy nad projektami IT w służbie zdrowia, założę się, że wielu z tych naruszeń można było uniknąć, gdyby zwrócono większą uwagę na szczegóły, takie jak terminowe aktualizacje systemu lub wzmocnienie uwierzytelniania.

W tym artykule przedstawię główne zagrożenia związane z naruszeniami, których należy być świadomym, oraz sprawdzone strategie, których mój zespół i ja używamy, aby chronić dane świadczeniodawców opieki zdrowotnej przed niepowołanymi rękami.

Ja to wiem, Ty to wiesz: naruszenia danych w opiece zdrowotnej są kosztowne, destrukcyjne i często można im zapobiec. Z finansowego punktu widzenia mogą one pogrążyć nawet dostawców i sprzedawców o ugruntowanej pozycji.

Przeanalizujmy liczby. W 2025 r. kary za naruszenia zasad bezpieczeństwa HIPAA będą wynosić od $141 do $2,134,831 za naruszenie, w zależności od stopnia naruszenia danych medycznych. Podczas gdy minimalna kara brzmi w porządku, maksymalna kara stanowi około 10-krotność średniej pensji lekarza w USA.

Ponadto należy pamiętać, że władze zwielokrotniają grzywny w zależności od liczby naruszeń. Kary te dotyczą nie tylko podmiotów świadczących opiekę zdrowotną: plany zdrowotne, izby rozliczeniowe i podmioty stowarzyszone z podmiotami objętymi HIPAA mogą ponieść konsekwencje. Żadna organizacja nie ma takich pieniędzy do wydania bez wzdrygania się z powodu jakiejś awarii IT.

Ponadto Zasada powiadamiania o naruszeniach HIPAA wymaga zgłaszania każdego naruszenia danych pacjenta, które ma wpływ na chronione informacje zdrowotne (PHI), bez względu na jego rozmiar. Oznacza to, że nie tylko ponosisz konsekwencje wewnętrzne, ale jesteś prawnie zobowiązany do upublicznienia informacji. I tak, taka publiczna ekspozycja może kula śnieżna w procesy sądowe, dochodzeniai, w niektórych przypadkach, lata niszczenia marki.

Co więcej, nie tylko rozbijasz bank, ale także naruszasz zaufanie - a śmiem twierdzić, że w opiece zdrowotnej jest to niezbędne. Pojedyncze naruszenie może spowodować odpływ pacjentów i zniszczyć trwające od dziesięcioleci relacje nad którym pracowałeś.

Oto twarda prawda: w ostatecznym rozrachunku o wiele łatwiej i taniej jest uniknąć naruszeń HIPAA i poważnych naruszeń danych niż odzyskać od nich równowagę. Dlatego zawsze zalecam proaktywna ochrona danych na urządzenia projekty rozwoju oprogramowania dla służby zdrowia: można dostrzec najmniejsze problemy, zanim zrobią to atakujący. Jest to jeden z wielu sposobów, w jaki dostawcy usług medycznych mogą stawić czoła utrzymującym się zagrożeniom bezpieczeństwa.

Liczba naruszeń cyberbezpieczeństwa w sektorze opieki zdrowotnej w Stanach Zjednoczonych osiągnęła rekordowy poziom, co sprawia, że problem ten z roku na rok staje się coraz bardziej niepokojący. Łącznie, W 2024 r. zgłoszono 734 dużych naruszeń danych medycznych, a 14 z nich dotyczyło ponad miliona rekordów pacjentów. Największy incydent w najnowszej historii miał miejsce zaledwie w zeszłym roku, ujawnienie danych zdrowotnych ponad 190 milionów osób w pojedynczym ataku hakerskim. Aby spojrzeć na to z innej perspektywy: to ponad połowa populacji USA.

A dane z raportów o naruszeniach HIPAA z 2025 r. nie dają żadnej nadziei. Od maja 2025 r. odnotowano już 174 przypadki Większość z nich dotyczyła dostawców usług medycznych. Z mojego punktu widzenia każde naruszenie zasad opieki zdrowotnej podważa zaufanie publiczne i nieuchronnie zakłóca opiekę. Dostawcy usług medycznych powinni więc zadać sobie pytanie, czy robią wystarczająco dużo, aby temu zapobiec.

Tak jak wspomniałem na początku tego artykułu, główne przyczyny większości naruszeń bezpieczeństwa w opiece zdrowotnej zwykle należą do tych samych kilku kategorii. Z mojego doświadczenia wynika, że podczas audytu istniejących aplikacji nowych klientów, kwestie te są zaskakująco trwałe. Przeanalizujmy głównych winowajców naruszeń danych medycznych, z którymi spotykam się wielokrotnie.

Pomimo tego, że mamy do czynienia z niezwykle wrażliwymi informacjami, wiele organizacji opieki zdrowotnej nadal działa w oparciu o dane, które nie są w pełni (lub prawidłowo) zaszyfrowane. Jeszcze bardziej niepokojące jest to, że pacjent zapisy często są rozproszone w wielu systemachtakich jak EHR, aplikacje dla pacjentów i platformy w chmurze - lista jest długa. Często poziom bezpieczeństwa między tymi systemami jest nierówny: zostały one wdrożone w innym czasie, w innym środowisku, przez różne zespoły.

Oznacza to, że taka organizacja nie tylko traci korzyści płynące z integracja danych opieki zdrowotnej, ale jest również zmuszony do utrzymywania spójnych zabezpieczeń we wszystkich tych systemach (np. audyt bezpieczeństwa istniejących systemów, nowych połączeń i podsystemów). Należy jednak pamiętać, że wystarczy jeden słaby punkt, aby doszło do naruszenia bezpieczeństwa przechowywania danych. Trudniej jest monitorować tak rozdrobniony krajobraz, co zwiększa prawdopodobieństwo narażenia.

Nie wszystkie naruszenia danych wynikają z wyrafinowanych ataków, wiele z nich zaczyna się od kogoś wewnątrz organizacji. Administrator wysyłający pliki do niewłaściwego odbiorcy, pielęgniarka zapominająca zablokować ekran komputera przed wyjściem na lunch lub lekarz klikający link phishingowy, nie zdając sobie z tego sprawy - a dane są już w niebezpieczeństwie.

Czy to przypadkowo, czy celowo, Wewnętrzne niewłaściwe obchodzenie się z danymi pozostaje częstą przyczyną naruszeń danych medycznych. Dostawcy usług medycznych mają tendencję do przeoczania tych zagrożeń, poświęcając więcej czasu na przygotowanie się do cyberataków. A ryzyko związane z czynnikiem ludzkim pozostaje niewidoczne, dopóki nie jest za późno.

Podczas przeglądu rozwiązania IT dla opieki zdrowotnej audytów bezpieczeństwa, to szokujące, jak niespójne środki kontroli dostępu są i jak szerokie uprawnienia dostępu są. Nawet obecnie nie wszystkie firmy z sektora opieki zdrowotnej stosują wielopoziomowe uwierzytelnianie i silne reguły haseł. Zbyt często użytkownicy otrzymują większy dostęp, niż potrzebują do wykonywania codziennych zadań, a czasami ten dostęp jest przyznawany na czas nieokreślony.

Gdy użytkownik mechanizmy uwierzytelniania są słabe lub przestarzałeWówczas hakerom znacznie łatwiej jest wykorzystać te luki i uzyskać dostęp do wszystkiego, czego potrzebują. Brak szczegółowej kontroli nad tym, kto i co może zobaczyć, sprawia, że nieautoryzowany dostęp jest jednym z najłatwiejszych sposobów na naruszenie cyberbezpieczeństwa w służbie zdrowia.

Dostawcy usług medycznych są głównym celem ataków ransomware z jednego prostego powodu: nie mogą sobie pozwolić na dłuższą przerwę w działaniu. Lekarze potrzebują dostępu do historii chorób dziesiątek pacjentów dziennie, aby podejmować złożone decyzje, czasem decydujące o życiu lub śmierci. Cyberprzestępcy wiedzą o tym i wykorzystują to bez litości.

Branża opieki zdrowotnej wie o tym całkiem dobrze: Pojedynczy złośliwy załącznik może doprowadzić do awarii całych sieci szpitalnych. lub zainfekowany plik. To, co zmienia te ataki w podwójną katastrofę, to nie tylko zablokowanie z powodu naruszenia bezpieczeństwa EHR, ale także groźba wycieku skradzionych danych.

Przestarzałe aplikacje są wszędzie w służbie zdrowia, często dlatego, że modernizacja oprogramowania medycznego wydaje się ryzykowne lub skomplikowane. Nawet jeśli pełne błędów aplikacje poważnie spowalniają zarówno opiekę nad pacjentem, jak i codzienną pracę szpitala.

Ale to Opóźnienie aktualizacji tworzy idealne okno dla atakujących. Mniej skrupulatni programiści mogą pozostawić luki w zabezpieczeniach niezałatane przez miesiące lub lata od momentu ich napotkania. Jednak coś tak małego, jak zapomniany moduł lub niemonitorowane narzędzie innej firmy może stać się punktem wejścia dla poważnego naruszenia.

"W większości przypadków prawdziwym problemem nie jest to, że organizacje opieki zdrowotnej nie dbają o bezpieczeństwo danych pacjentów, ale to, że nie mają jasnego obrazu tego, gdzie znajdują się słabe punkty. Dlatego zawsze rozpoczynamy projekty ochrony danych w oprogramowaniu dla służby zdrowia od odpowiedniego audytu i analizy testów bezpieczeństwa. Gdy już wiemy, gdzie są luki, tworzymy realistyczny plan krok po kroku, aby je naprawić i zapewnić bezpieczeństwo danych pacjentów".

Portfolio manager dla technologii medycznych

Teraz, gdy przyjrzeliśmy się najczęstszym problemom, porozmawiajmy o tym, co faktycznie działa, aby zapobiec naruszeniom bezpieczeństwa w opiece zdrowotnej. Nie są to tylko teoretyczne najlepsze praktyki, są to rzeczy, które widziałem z powodzeniem w systemach wielospecjalistycznych i szybko rozwijających się dostawcach HealthTech.

Nie popełniaj jednego z największych błędów, jakie widzę: nie traktuj bezpieczeństwa danych w opiece zdrowotnej jak pojedynczego przełącznika, który można przełączyć. To nie jest takie proste. Potrzebne są liczne zabezpieczenia obejmujące systemy, urządzenia, użytkowników i środowisko fizyczne. Pomyśl o zaporach ogniowych, wykrywaniu i reagowaniu w punktach końcowych (EDR), systemach zapobiegania włamaniom i szyfrowanych protokołach komunikacyjnych - wszystkie powinny działać w synchronizacji.

Każda rola powinna mieć dostęp do tego, czego potrzebuje i nic więcej. Często mapujemy profile dostępu na wczesnym etapie rozwoju i weryfikujemy je z interesariuszami, aby zawęzić powierzchnię ataku. Kolejną rzeczą jest zapewnienie bezpieczeństwa metod uwierzytelniania użytkowników. Tradycyjne hasła są stale kradzione lub ponownie wykorzystywane, więc skupienie się na uwierzytelnianiu bezhasłowym, takim jak logowanie biometryczne, może być dobrym sposobem na zmniejszenie podatności na ataki związane z danymi uwierzytelniającymi.

Audyty nie są najbardziej efektowną częścią cyberbezpieczeństwa, ale mówią prawdę. Przeprowadzamy regularne skanowanie podatności nie po to, aby zaznaczyć pole zgodności, ale dlatego, że wychwytują one rzeczy, których nikt nie zauważyłby w inny sposób, takie jak nieaktualna biblioteka lub źle skonfigurowany port. Zawsze lepiej jest znaleźć te rzeczy samemu, niż dowiedzieć się o nich z raportu o naruszeniu bezpieczeństwa w szpitalu.

Bez względu na to, jak silna jest technologia, jedno rozproszone kliknięcie może wszystko zniszczyć. Szkolenie w zakresie bezpieczeństwa nie ma na celu przekształcenia lekarzy i personelu administracyjnego w guru technologii, ale ma pomóc im dostrzec czerwone flagi, zanim będzie za późno. To, co sprawdziło się w przypadku naszych klientów, to krótkie, skoncentrowane sesje powiązane ze scenariuszami, których lekarze i pielęgniarki doświadczają na co dzień.

Nadmierna pewność siebie nie jest najlepszą polityką, jeśli chodzi o bezpieczeństwo, dlatego należy mieć plan reagowania na incydenty na wypadek, gdyby coś poszło nie tak. Powinien on co najmniej definiować protokoły wykrywania i zgłaszania incydentów, łańcuchy eskalacji, kroki ograniczania, przepływy komunikacji (wewnętrzne i zewnętrzne) oraz plany odzyskiwania danych. A ponieważ cyberzagrożenia stale ewoluują, w Innowise uwzględniamy rutynowe przeglądy planów reagowania i udoskonalamy procedury.

Zewnętrzni dostawcy mogą być najsłabszym ogniwem i łatwo to przeoczyć. Dlatego zawsze zalecam sprawdzanie certyfikatów dostawców (np. ISO 27001), aby upewnić się, że firma może przestrzegać wymaganych protokołów. Ponadto protokół zarządzania ryzykiem dostawcy powinien obejmować należytą staranność przed wdrożeniem, jasno określone umowy dotyczące przetwarzania danych i monitorowanie bezpieczeństwa.

Zaawansowane technologie, takie jak sztucznej inteligencji i ML stały się niezwykle pomocne, zwłaszcza w wykrywaniu rzeczy, których ludzie by nie wychwycili, takich jak subtelne wzorce w dziennikach dostępu lub inne podejrzane działania. Używamy ich do wczesnego oznaczania anomalii i dawania zespołom przewagi w eliminowaniu problemów. Co do blockchain, jest to dobre narzędzie do udowodnienia autentyczności, pochodzenia i zmian w poufnej dokumentacji medycznej.

Nawet najlepsza strategia bezpieczeństwa nie sprawdzi się, jeśli nie będzie zgodna z wymogami dotyczącymi prywatności i zgodności. Ramy te określają jasne oczekiwania dotyczące sposobu postępowania z wrażliwymi informacjami w celu zmniejszenia ryzyka naruszenia danych. Oto kilka kluczowych kwestii, które często pojawiają się podczas rozmów na temat zgodności i prywatności pacjentów.

Aby uniknąć kwestii związanych z prywatnością w opiece zdrowotnej, przetwarzanie danych jest regulowane przez akty takie jak HIPAA w USA, RODO w UE i inne wymogi prawne specyficzne dla danego regionu. Przepisy te ustanawiają standardy dostępu, przechowywania i udostępniania wrażliwych danych oraz określają techniczne i fizyczne zabezpieczenia, które należy wdrożyć. Posiadanie silnych, praktycznych polityk, takich jak ta, wprowadzonych do codziennych operacji, sprawia, że zgodność z przepisami staje się częścią kultury firmy i pomaga wyprzedzać naruszenia.

Szyfrowanie pojawia się wielokrotnie w przepisach dotyczących prywatności nie bez powodu. Gdy dane są szyfrowane podczas przesyłania i przechowywania, nawet jeśli inne mechanizmy kontroli bezpieczeństwa zawiodą w pewnym momencie i cyberprzestępcy przełamią zabezpieczenia, prawdopodobnie nie będą w stanie odczytać danych bez odpowiedniego klucza. Właśnie dlatego, podczas audytu HIPAA lub RODO, silne szyfrowanie jest jedną z pierwszych rzeczy, na które zwracają uwagę organy regulacyjne, oceniając, czy dochowałeś należytej staranności.

Podczas ochrony danych opieki zdrowotnej, ramy cyberbezpieczeństwa, takie jak ISO 27001, ISO 27017, ISO 27018, SOC 2 i zasady OWASP służą jako podstawa. Podczas realizacji projektów technologicznych w sektorze opieki zdrowotnej, mój zespół i ja nie traktujemy tych standardów jako formalności, ale wprowadzamy je do procesów, kontroli i dokumentacji. Standardy zapewniają jasną strukturę, z której można się rozwijać, zwłaszcza w miarę skalowania systemów i zwiększania ich złożoności.

W ostatecznym rozrachunku zapobieganie naruszeniom danych w opiece zdrowotnej sprowadza się do naprawdę dobrego i konsekwentnego wykonywania podstawowych czynności. Chodzi o szyfrowanie danych, kontrolowanie dostępu, szkolenie pracowników i zachowanie zgodności z przepisami. Nic efektownego, ale te rzeczy naprawdę działają. A kiedy połączysz je razem, mogą uchronić Cię przed rodzajem szkód, z którymi żadna organizacja opieki zdrowotnej nie chce się zmierzyć.

Jeśli szukasz wsparcia ekspertów w zakresie zapobiegania naruszeniom danych w sektorze opieki zdrowotnej, skontaktuj się z nami. W Innowise pomagamy organizacjom opieki zdrowotnej budować bezpieczne, zgodne z przepisami systemy, które są odporne na rzeczywiste zagrożenia, dzięki czemu można skupić się na świadczeniu opieki, a nie na gaszeniu pożarów.

Starszy kierownik ds. technicznych w sektorze opieki zdrowotnej i technologii medycznych

Aleh doskonale rozumie, co sprawia, że oprogramowanie dla służby zdrowia i MedTech naprawdę działa. Prowadzi zarówno z techniczną jasnością, jak i znajomością sektora, upewniając się, że każdy projekt zapewnia długoterminową wartość - nie tylko działający kod, ale także systemy, które mają znaczenie.

Wiadomość została wysłana.

Przetworzymy Twoją prośbę i skontaktujemy się z Tobą tak szybko, jak to możliwe.

Rejestrując się, wyrażasz zgodę na naszą Polityką Prywatności, w tym korzystanie z plików cookie i przekazywanie Twoich danych osobowych.