Uw bericht is verzonden.

We verwerken je aanvraag en nemen zo snel mogelijk contact met je op.

Het formulier is succesvol verzonden.

Meer informatie vindt u in uw mailbox.

Sinds de invoering is de Digital Operational Resilience Act (DORA) bepalend geworden voor de manier waarop de financiële sector omgaat met ICT-risico's, beveiliging en de afhankelijkheid van derden. Hoewel de betekenis van de DORA in theorie duidelijk is - een uniform raamwerk om de digitale veerkracht te versterken - is de toepassing ervan op systemen, leveranciers en activiteiten voor veel instellingen nog steeds onzeker.

Dit is niet zomaar een samenvatting van de DORA-regelgeving. U begrijpt al wat er op het spel staat. De echte vraag is: Zijn uw systemen, partners en interne controles echt afgestemd op het DORA-raamwerk en wat is uw strategie voor duurzame naleving op de lange termijn?

Dus neem plaats - ik laat je zien wat DORA echt van je bedrijf verwacht en, nog belangrijker, hoe je aan die verwachtingen kunt voldoen zonder te vertragen.

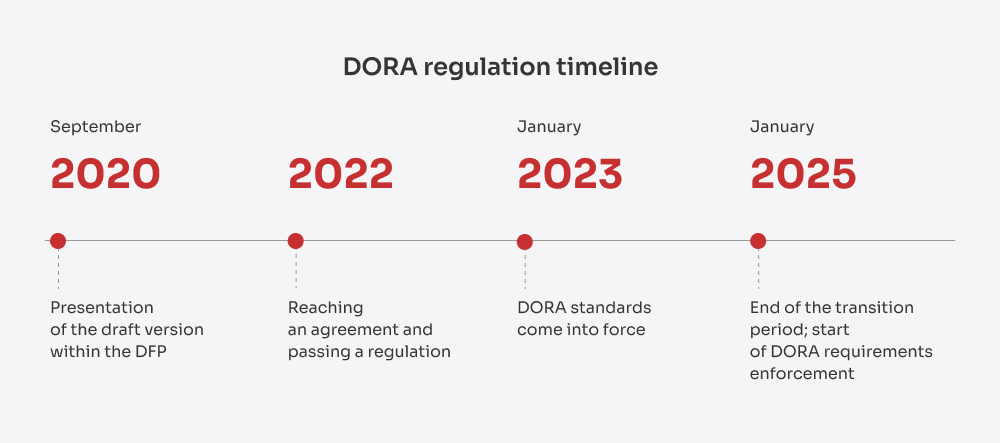

DORA, formeel bekend als Verordening (EU) 2022/2554 is een bindende EU-verordening die op 16 januari 2023 in werking is getreden en op 17 januari 2025 van toepassing is geworden. De lancering ervan was geen theoretische zet. Het was een directe reactie op de escalerende cyberdreigingen in de financiële sector. Nu financiële instellingen steeds meer vertrouwen op cloudinfrastructuur, SaaS-platforms en andere externe partners om digitale diensten te leveren, zijn ze ook kwetsbaarder geworden voor onderling verbonden risico's die moeilijk te voorspellen, te beheersen en te herstellen zijn.

De cijfers spreken voor zich: in 2024 zullen de gemiddelde kosten van een datalek in de financiële sector de volgende zijn $6,08 miljoen dat is 22% hoger dan het wereldwijde gemiddelde van $4,88 miljoen in alle sectoren.

Incidenten in de echte wereld hebben de behoefte aan een sterkere veerkracht alleen maar versterkt. In 2018 probeerde TSB een grote migratie van het kernplatform voor bankieren uit te voeren. Slecht risicomanagement, inadequate tests en ineffectieve incidentafhandeling leidden tot wijdverspreide uitval, waardoor duizenden klanten van hun rekeningen werden afgesloten. Als gevolg daarvan legden toezichthouders TSB £48,65 miljoen voor operationeel risico en falend bestuur.

In 2019 werd ook Capital One getroffen door een enorme inbreuk als gevolg van een verkeerd geconfigureerde firewall in de cloudinfrastructuur, waardoor gegevens van meer dan 100 miljoen klanten werden blootgesteld. De nasleep omvatte $80 miljoen aan boetes en grote herstelkosten.

Daar stopten de problemen niet. De Uitval CrowdStrike in juli 2024 maakte de onderlinge verbondenheid van digitale infrastructuur pijnlijk duidelijk. De storing, die werd veroorzaakt door een foutieve update, verspreidde zich over kritieke systemen: vluchten werden aan de grond gehouden, bankverrichtingen bevroren en professionele diensten kwamen stil te liggen. Het was niet zomaar een technische storing; het was een grootschalige crisis in de bedrijfscontinuïteit, die aantoonde hoe ICT-storingen van derden systemische gevolgen kunnen hebben.

Dus kwam DORA naar voren als het antwoord van de EU: een allesomvattende, afdwingbare regelgeving om de digitale veerkrachtkloof te dichten met een duidelijke verantwoordingsplicht, geharmoniseerde normen en een kader dat geschikt is voor de onderling verbonden economie van vandaag.

Bekijk het zo: cyberbeveiliging was vroeger iets dat je afvinkte met jaarlijkse audits, een paar draaiboeken voor incidenten en een handvol beleidsregels in een hoekje van IT. Maar met DORA is dat model niet langer goed genoeg. Nu is DORA-beveiliging de verantwoordelijkheid van iedereen - van technici tot leidinggevenden.

Het gaat er niet alleen om te bewijzen dat je een firewall had - het gaat erom te bewijzen dat je hele digitale toeleveringsketen tegen een stootje kan en blijft draaien. DORA haalt cyberbeveiliging uit de schaduw naar de directiekamer en dwingt bedrijven om digitale risico's als een bedrijfskritische kwestie te behandelen en niet alleen als een technische.

De DORA EU-verordening is van toepassing op meer dan 20 categorieën financiële entiteiten in de EU, waaronder:

Maar de betekenis van de DORA reikt verder dan de traditionele financiële sector. De verordening plaatst ook cruciale ICT-dienstverleners in de schijnwerpers. Dat betekent dat als je technologie levert die een kernfunctie van een financiële entiteit ondersteunt - of het nu gaat om cloudinfrastructuur, gegevensanalyse, SaaS voor betalingen of onboarding, KYC/AML-tools, AI-gebaseerde fraudedetectie of zelfs API-platforms die kernsystemen met elkaar verbinden - je nu deel uitmaakt van de complianceketen.

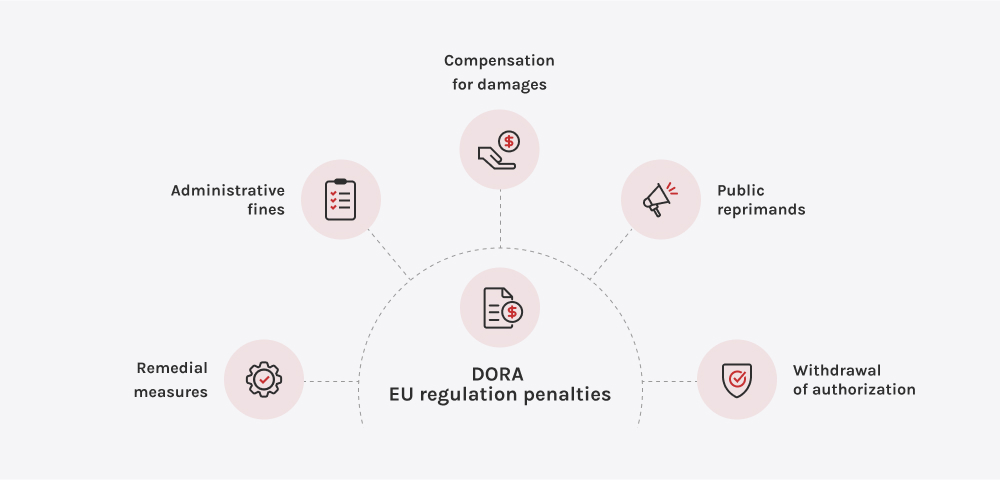

Niet voldoen aan de DORA-normen is een risico voor uw activiteiten, uw reputatie en uw langetermijnstrategie. Onder DORA is de Europese toezichthoudende autoriteiten (EBA, ESMA en EIOPA) hebben nu de bevoegdheid om financiële sancties, openbare berispingen en bindende herstelmaatregelen uit te vaardigen. Nog belangrijker is dat in gevallen waarin een externe ICT-leverancier wordt beschouwd als een bedreiging voor de operationele stabiliteit, toezichthouders met DORA de beëindiging van contracten kunnen afdwingen, zelfs met leveranciers die kerninfrastructuur of essentiële digitale diensten leveren.

Maar de gevolgen van regelgeving zijn slechts een deel van het plaatje. De werkelijke kosten van niet-naleving zijn multidimensionaal:

Daarom zijn financiële instellingen niet alleen op zoek naar leveranciers, maar ook naar veerkrachtige partners. Ze willen technologieleveranciers die de DORA-nalevingsvereisten begrijpen, controleerbare oplossingen bieden en verantwoordelijkheid delen via sterke SLA's, transparante processen en gezamenlijke tests.

Voor financiële instellingen betekent het DORA-raamwerk een fundamentele verschuiving in de manier waarop operationele veerkracht marktleiderschap definieert. Compliance alleen is niet langer voldoende. DORA dwingt financiële instellingen om bewijzen dat ze kritieke diensten in stand kunnen houden bij ernstige ICT-verstoringen - zelfs wanneer er storingen optreden in uitbestede ecosystemen waar ze geen directe controle over hebben.

Dit is waar de strategische waarde naar voren komt:

In feite transformeert DORA financiële regelgeving weerbaarheid van een defensieve nalevingsoefening in een proactieve bedrijfsstrategie. Instellingen die DORA behandelen als een kans zullen sneller handelen, sterker herstellen en meer vertrouwen opbouwen dan concurrenten die zich nog steeds alleen op technische beveiligingsmaatregelen richten.

"Bij Innowise hebben we de eisen van DORA grondig geanalyseerd en onze toewijding aan digitale weerbaarheid op elk niveau versterkt. Of u nu consulting, DevSecOps-integratie, resilience-tests of volledige compliance-ondersteuning nodig hebt, wij hebben de expertise om u voor te blijven. We brengen ook de juiste tools en operationele discipline om u te helpen bouwen aan de toekomst van veilig financieren."

Delivery Manager in FinTech

Je vraagt je misschien af: als regelgeving zoals NIS (Network and Information Security Directive) 2 en GDPR (General Data Protection Regulation) al bestond, waarom was DORA dan nodig? Goed punt - en in feite spelen NIS 2 en GDPR nog steeds een belangrijke rol bij het versterken van cyberbeveiliging en gegevensbescherming in de hele EU. Het belangrijkste verschil is echter dat het DORA-kader verder gaat dan het beveiligen van informatie. Het richt zich op het waarborgen van de continue levering van kritieke financiële diensten, zelfs tijdens ernstige ICT-verstoringen.

Om het onderscheid duidelijk te maken, heb ik de belangrijkste verschillen in de onderstaande tabel verzameld:

| Beschrijving | DORA | NOS 2 | GDPR |

| Toepassingsgebied | Geldt voor financiële entiteiten en kritische externe ICT-leveranciers in de hele financiële sector van de EU | Geldt voor essentiële en belangrijke entiteiten in kritieke sectoren in de EU | Wereldwijd van toepassing op organisaties die persoonlijke gegevens van EU-burgers verwerken |

| Doel | ICT-risicobeheer, toezicht door derden en operationele veerkracht versterken voor ononderbroken levering van financiële diensten | De algemene cyberbeveiligingsnormen verbeteren voor essentiële diensten, waaronder energie, vervoer, gezondheidszorg en digitale infrastructuur. | De persoonsgegevens en privacyrechten van EU-burgers beschermen |

| Rapportage van incidenten | Belangrijke ICT-gerelateerde incidenten moeten zonder onnodige vertraging worden gemeld met behulp van gestandaardiseerde sjablonen | Significante cyberbeveiligingsincidenten moeten binnen 24 uur worden gemeld bij de nationale autoriteiten | Inbreuken in verband met persoonsgegevens moeten binnen 72 uur worden gemeld aan de toezichthoudende autoriteit |

| Risicobeheer door derden | Verplicht contractueel toezicht, monitoring en exitstrategieën voor cruciale externe ICT-leveranciers | Beheer van risico's op het gebied van cyberbeveiliging in de toeleveringsketen wordt aangemoedigd, maar is minder dwingend dan DORA | Gegevensverwerkers moeten de beveiliging van persoonsgegevens garanderen, maar de operationele veerkrachtvereisten voor verkopers zijn niet gedefinieerd |

| Testen en auditvereisten | Vereist periodieke weerbaarheidstests, inclusief penetratietests op basis van geavanceerde dreigingen (TLPT) om de drie jaar voor kritieke entiteiten | Vereist risicobeoordelingen en algemene cyberbeveiligingsmaatregelen, maar geen verplichte normen voor veerkracht of penetratietests | Vereist passende technische en organisatorische beveiligingsmaatregelen, maar geen verplichte resiliëntietests |

| Bestuur en verantwoording | Bestuur en management moeten risicomanagement op ICT-gebied definiëren, goedkeuren, overzien en er verantwoording over afleggen. | Het management moet cyberbeveiligingsmaatregelen goedkeuren, maar het beheer van de operationele veerkracht is minder gedetailleerd | Verantwoordelijken en verwerkers zijn verantwoordelijk voor gegevensbescherming, maar er is geen specifieke eis voor operationeel veerkrachtig bestuur. |

| Sancties | Er zijn geen vaste boetes gedefinieerd; nationale en EU-toezichthouders hebben de bevoegdheid om boetes op te leggen, saneringsbevelen op te leggen of de beëindiging van kritieke contracten met derden op te leggen. | Essentiële entiteiten: tot €10M of 2% van de wereldwijde omzet; Belangrijke entiteiten: tot €7M of 1,4% van de wereldwijde omzet. | Ernstige overtredingen: tot €20M of 4% van de wereldwijde omzet; Minder ernstige overtredingen: tot €10M of 2% van de wereldwijde omzet. |

DORA-compliance is gebaseerd op vijf pijlers. Samen dagen deze pijlers financiële instellingen uit om opnieuw na te denken over hoe ze digitale risico's beheren als een kernactiviteit van hun bedrijf. Laten we eens kijken wat het belangrijkst is en hoe Innowise u kan helpen de juiste stappen te zetten naar volledige naleving.

DORA vereist dat financiële instellingen digitale veerkracht inbouwen in elk onderdeel van hun activiteiten - van het identificeren van risico's tot het beschermen, detecteren, reageren en herstellen. Het gaat niet om reageren als er iets misgaat. Het gaat erom één stap voor te blijven, verstoringen tot een minimum te beperken en uw systemen te versterken voordat er problemen ontstaan.

Financiële instellingen moeten ICT-gerelateerde incidenten snel detecteren, classificeren en rapporteren aan regelgevende instanties, volgens strikte sjablonen en tijdlijnen. Een ongeorganiseerde of vertraagde reactie kan leiden tot reputatieschade, boetes van regelgevende instanties of, erger nog, een verlies van vertrouwen in de markt. Om aan de eisen van DORA te voldoen, moeten bedrijven ad-hoc processen omzetten in gestroomlijnde, controleerbare workflows.

DORA eist niet alleen dat bedrijven veerkracht claimen. Het vereist dat ze dit bewijzen door middel van regelmatige, dreigingsgestuurde digitale operationele veerkrachttesten (TLPT). Instellingen moeten kritieke systemen onderwerpen aan extreme, realistische scenario's om verborgen kwetsbaarheden bloot te leggen en herstelmogelijkheden te valideren.

Onder DORA zijn financiële instellingen direct verantwoordelijk voor de veerkracht van hun externe ICT-leveranciers - van clouddiensten en softwareleveranciers tot uitbestede IT-partners. Het falen van een leverancier kan direct een regelgevingscrisis voor u worden. Daarom vereist de financiële regelgeving van DORA continu toezicht en gedocumenteerde controles voor alle ICT-partners.

De DORA-regelgeving voor cyberbeveiliging moedigt financiële entiteiten aan om informatie over cyberbedreigingen, kwetsbaarheden en incidenten actief te delen, niet als formaliteit, maar als een strategisch verdedigingsmechanisme. Door bij te dragen aan vertrouwde netwerken versterken organisaties hun collectieve weerbaarheid en krijgen ze informatie in een vroeg stadium die grote verstoringen kan voorkomen.

Voldoen aan de DORA-vereisten vereist een duidelijke, gestructureerde aanpak die risicomanagement, reactie op incidenten, toezicht door derden en operationele tests met elkaar verbindt. Ik heb de essentiële stappen in kaart gebracht om je te helpen van compliance op papier naar veerkracht in de praktijk.

Hoewel deze stappen een goed uitgangspunt vormen, zal de weg naar DORA-beveiliging er voor elk bedrijf anders uitzien. Misschien heb je een breder bereik nodig, een diepere focus of gewoon meer vertrouwen dat je niets over het hoofd hebt gezien. In deze gevallen is het het slimst om het volgende te doen cyberbeveiligingsdeskundigen aan je zijde - professionals die je door het hele proces kunnen begeleiden en diep in de kritieke gebieden kunnen duiken.

Het bereiken van DORA-compliance vereist bewezen expertise in cyberbeveiliging, operationele veerkracht en gereedheid voor regelgeving. Innowise beschikt over een sterke basis van erkende standaarden, frameworks en real-world technische mogelijkheden die rechtstreeks aansluiten bij DORA-vereisten.

Onze expertise op het gebied van compliance en veerkracht omvat:

We passen de best practices van ISO 27001 toe om sterke raamwerken voor risicobeheer, governance en reactie op incidenten op te bouwen, die de essentiële basis vormen voor DORA-compliance.

We structureren onze veerkrachtprogramma's rond de NIST-principes, die betrekking hebben op het identificeren van bedreigingen, bescherming, detectie, reactie en herstel, volledig in lijn met de operationele risicobenadering van DORA.

Bij het leveren van cloud- of managed services zorgt onze SOC 2-compliance voor robuuste controles op gegevensbeveiliging, beschikbaarheid en vertrouwelijkheid ter ondersteuning van de vereisten van DORA voor toezicht door derden.

We gebruiken toonaangevende CSPM-tools (zoals Chef Compliance, tfsec, OpenSCAP, CloudBots) om misconfiguraties in cloudomgevingen op te sporen en te verhelpen, waardoor het operationele risico afneemt.

Tools zoals ELK, Nagios, Prometheus, Grafana en Kibana stellen ons in staat om realtime compliance-status, inzicht in incidenten en veerkrachttrends te leveren, die cruciaal zijn voor de verwachtingen van DORA op het gebied van monitoring en rapportage.

Onze ontwikkel- en operationele praktijken bevatten vooraf goedgekeurde nalevingscontroles met tools zoals Terraform en Ansible, zodat we in elke fase van de technologische levenscyclus klaar zijn voor regelgeving.

Regelmatige veerkrachtaudits met platforms zoals Lynis, Wazuh, Checkov, OpenSCAP en CIS-CAT houden de operationele veerkrachtpraktijken actueel en klaar voor regelgevend toezicht.

DORA schudt de financiële wereld op - en niet stilletjes. De regelgeving is nu in volle gang, maar voor veel instellingen en leveranciers voelt het nog een beetje onzeker. Ik heb de laatste tijd talloze gesprekken gevoerd met technologieleiders, compliance teams en directieleden die probeerden de betekenis van DORA uit te pakken in echte, operationele termen. Daarom zet ik de meest voorkomende vragen die ik krijg op een rijtje - en hoe ik het me allemaal zie ontvouwen.

Nu DORA live is, zijn de meeste financiële instellingen overgestapt van plannen naar doen. Maar de realiteit is dat veel bedrijven er nog niet helemaal zijn. Volgens een McKinsey onderzoek Vanaf medio 2024 had slechts ongeveer een derde van de bedrijven er vertrouwen in dat ze in januari 2025 aan alle DORA-eisen zouden voldoen. Zelfs de bedrijven die er vertrouwen in hadden, gaven toe dat ze tot ver in dit jaar bezig zouden zijn met het verbeteren van de processen. Het grootste pijnpunt? Het beheren van risico's van derden op grote schaal. Voor veel bedrijven is het al een project op zich om uit te zoeken welke leveranciers als "kritiek" gelden binnen het DORA-kader.

Wat gebeurt er nu eigenlijk op de grond? Teams worden beter georganiseerd. Bedrijven zetten speciale DORA-programma's op, betrekken mensen van IT, juridische zaken, compliance en inkoop en investeren in platforms die alles onder één dak brengen. Er vindt ook een verschuiving plaats van de behandeling van DORA als "gewoon een IT-ding" naar een gesprek op directieniveau. Een terugkerende uitdaging is het werken met kleinere technologieleveranciers die eenvoudigweg niet de middelen hebben om aan alle compliance-eisen te voldoen. Dat betekent dat sommige financiële instellingen nu optreden als ondersteunende partners, niet alleen als klanten.

En de druk houdt niet op bij DORA. Binnen de EU scherpt NIS 2 de regels voor kritieke infrastructuur aan en de Cyber Resilience Act staat op het punt om beveiliging op productniveau onder de loep te nemen. Ondertussen houden toezichthouders buiten de EU de ontwikkelingen nauwlettend in de gaten. De FCA en PRA in het VK hebben hun eigen veerkrachtregels al ingevoerd en in de VS verwacht de SEC nu van beursgenoteerde bedrijven dat ze bekendmaken hoe ze omgaan met cyberrisico's. Als je aan de lange termijn denkt, is de regelgeving voor DORA-financiering niet alleen een Europese regel - het is een wereldwijd uitgangspunt.

AI voor naleving van regelgeving gaat zeker een grotere rol spelen - niet alleen in theorie, maar ook in de dagelijkse praktijk. Veel teams gebruiken al tools voor natuurlijke taalverwerking (NLP) om grote stapels contracten en leveranciersovereenkomsten door te nemen. Deze tools helpen om automatisch rode vlaggen te herkennen, zoals ontbrekende controlerechten of vage hersteltijdgaranties. In plaats van te vertrouwen op advocaten of compliance-medewerkers die elke regel handmatig doornemen, passen bedrijven AI toe om risico's vooraf te signaleren en documentatie vanaf dag één strak te houden.

Op het gebied van automatisering gaat het snel. Tools zoals SOAR - dat is Security Orchestration, Automation en Response - maken het veel gemakkelijker om incidenten af te handelen zonder chaos. Stel dat er iets kapot gaat. Deze platforms kunnen waarschuwingen triggeren, dingen vergrendelen en zelfs het eerste DORA-conforme rapport voor toezichthouders genereren, allemaal zonder dat er eerst een mens aan te pas hoeft te komen. GRC-platforms zoals ServiceNow of MetricStream worden ook steeds beter. Ze voegen slimme dashboards, geautomatiseerde veerkrachttesten en bots toe die teams eraan herinneren wanneer ze drills moeten uitvoeren of KPI's van derden moeten controleren.

DORA reguleert technische leveranciers niet rechtstreeks, maar stelt financiële instellingen wel volledig verantwoordelijk voor de veerkracht van de software die ze gebruiken. Dat is belangrijk. Het betekent dat banken, verzekeraars en fintechs niet meer zomaar een ontwikkelteam kunnen kiezen op basis van snelheid of budget. Als je code terechtkomt in iets dat op afstand kritiek is - zoals betalingen, onboarding, handelsplatformen - dan moet je klant bewijzen dat de software van begin tot eind veilig, getest en traceerbaar is.

Hoe ziet dat er in de praktijk uit? Inkoopteams vragen nu van tevoren om zaken als veilige SDLC-documentatie, geautomatiseerde testlogboeken en rapporten van kwetsbaarhedenscans. Contracten worden bijgewerkt met veerkrachtclausules die alles dekken, van back-up hersteltijden tot verantwoordelijkheden voor het reageren op incidenten. Sommige bedrijven voeren zelfs gezamenlijke testsessies uit met hun leveranciers om de responstijden te stresstesten. Waar het op neerkomt is dat als u financiële software voor een klant, maak je nu deel uit van hun nalevingsverhaal.

Ik hoop dat je na deze post een beetje meer vertrouwen hebt in DORA - of dat je jezelf op zijn minst de juiste vragen stelt. En eerlijk gezegd is dat al een grote stap. Of je nu net begint met het uitpluizen van de regelgeving of tot aan je knieën in de implementatie zit, de weg naar naleving hoeft niet overweldigend te zijn.

Bij Innowise zijn we er om u te helpen het DORA-doolhof te doorgronden, echte digitale veerkracht op te bouwen en uw bedrijf te beschermen, niet alleen voor nu, maar voor wat er ook komt.

FinTech Expert

Siarhei leidt onze FinTech-richting met diepgaande kennis van de sector en een duidelijk beeld van waar digitale financiering naartoe gaat. Hij helpt klanten zich een weg te banen door complexe regelgeving en technische keuzes, door oplossingen te ontwikkelen die niet alleen veilig zijn - maar ook gebouwd voor groei.

Uw bericht is verzonden.

We verwerken je aanvraag en nemen zo snel mogelijk contact met je op.

Door u aan te melden gaat u akkoord met onze Privacybeleidmet inbegrip van het gebruik van cookies en de overdracht van uw persoonlijke gegevens.