Il tuo messaggio è stato inviato.

Elaboreremo la vostra richiesta e vi ricontatteremo al più presto.

Il modulo è stato inviato con successo.

Ulteriori informazioni sono contenute nella vostra casella di posta elettronica.

Selezionare la lingua

Dalla sua entrata in vigore, il Digital Operational Resilience Act (DORA) è diventato una forza determinante nel modo in cui il settore finanziario affronta il rischio ICT, la sicurezza e le dipendenze da terzi. Sebbene il significato del DORA sia chiaro in teoria - un quadro unificato per rafforzare la resilienza digitale - la sua applicazione ai sistemi, ai fornitori e alle operazioni lascia ancora molte istituzioni nell'incertezza.

Non si tratta di un'altra sintesi della normativa DORA. Conoscete già la posta in gioco. La vera domanda è: i vostri sistemi, i vostri partner e i vostri controlli interni sono veramente allineati con il quadro normativo DORA e qual è la vostra strategia per una conformità sostenibile e a lungo termine?

Quindi, sedetevi: vi spiegherò cosa si aspetta davvero DORA dalla vostra azienda e, soprattutto, come soddisfare queste aspettative senza rallentare.

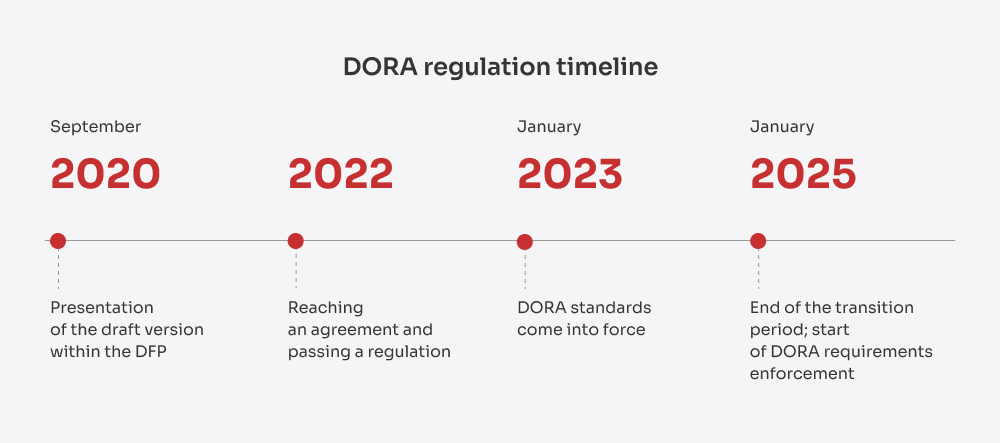

DORA, formalmente conosciuta come Regolamento (UE) 2022/2554 è un regolamento vincolante dell'UE entrato in vigore il 16 gennaio 2023 e applicabile dal 17 gennaio 2025. Il suo lancio non è stato una mossa teorica. È stata una risposta diretta all'aumento delle minacce informatiche nel settore finanziario. Poiché gli istituti finanziari si affidano sempre più spesso a infrastrutture cloud, piattaforme SaaS e altri partner esterni per fornire servizi digitali, sono diventati anche più vulnerabili a rischi interconnessi difficili da prevedere, contenere e recuperare.

I numeri parlano chiaro: nel 2024, il costo medio di una violazione dei dati in ambito finanziario raggiungerà $6,08 milioni, che è 22% superiore rispetto alla media globale di $4,88 milioni in tutti i settori.

Gli incidenti del mondo reale hanno solo rafforzato la necessità di una maggiore resilienza. Nel 2018, TSB ha tentato un'importante migrazione della piattaforma bancaria principale. Una scarsa gestione del rischio, test inadeguati e una gestione inefficace degli incidenti hanno portato a interruzioni diffuse, bloccando migliaia di clienti fuori dai loro conti. Di conseguenza, le autorità di regolamentazione hanno multato TSB 48,65 milioni di sterline per il rischio operativo e le carenze di governance.

Analogamente, nel 2019, Capital One ha subito una massiccia violazione a causa di un firewall mal configurato nella sua infrastruttura cloud, esponendo i dati di oltre 100 milioni di clienti. Le conseguenze hanno comportato $80 milioni di euro di sanzioni e ingenti costi di bonifica.

I problemi non si sono fermati qui. Il Interruzione di CrowdStrike nel luglio 2024 ha reso dolorosamente evidente l'interconnessione delle infrastrutture digitali. Innescato da un aggiornamento difettoso, il problema si è esteso a tutti i sistemi critici, bloccando i voli, le operazioni bancarie e i servizi professionali. Non si è trattato di un semplice inconveniente tecnologico, ma di una crisi di continuità aziendale su larga scala, che ha dimostrato come i guasti alle TIC da parte di terzi possano avere conseguenze sistemiche.

Il DORA è quindi emerso come la risposta dell'UE: un regolamento completo e applicabile costruito per colmare il divario di resilienza digitale con una chiara responsabilità, standard armonizzati e un quadro adatto all'economia interconnessa di oggi.

Pensate a questo: un tempo la cybersecurity era qualcosa che si verificava con audit annuali, alcuni playbook sugli incidenti e una manciata di policy siloed nascoste nell'angolo dell'IT. Ma con DORA, questo modello non è più sufficiente. Ora la sicurezza DORA è responsabilità di tutti, dagli ingegneri ai dirigenti.

Non si tratta solo di dimostrare di avere un firewall, ma di dimostrare che l'intera catena di fornitura digitale può subire un colpo e continuare a funzionare. Il DORA fa uscire la cybersecurity dall'ombra e la porta in sala riunioni, costringendo le aziende a trattare il rischio digitale come una questione critica per l'azienda, non solo tecnica.

Il regolamento UE DORA si applica a più di 20 categorie di entità finanziarie in tutta l'UE, tra cui:

Ma il significato del DORA va oltre la finanza tradizionale. La normativa pone sotto i riflettori della compliance anche i fornitori di servizi ICT critici. Ciò significa che se fornite tecnologie che supportano qualsiasi funzione centrale di un'entità finanziaria - che si tratti di infrastrutture cloud, analisi dei dati, SaaS per i pagamenti o l'onboarding, strumenti KYC/AML, rilevamento delle frodi basato sull'intelligenza artificiale o persino piattaforme API che collegano i sistemi principali - ora fate parte della catena della conformità.

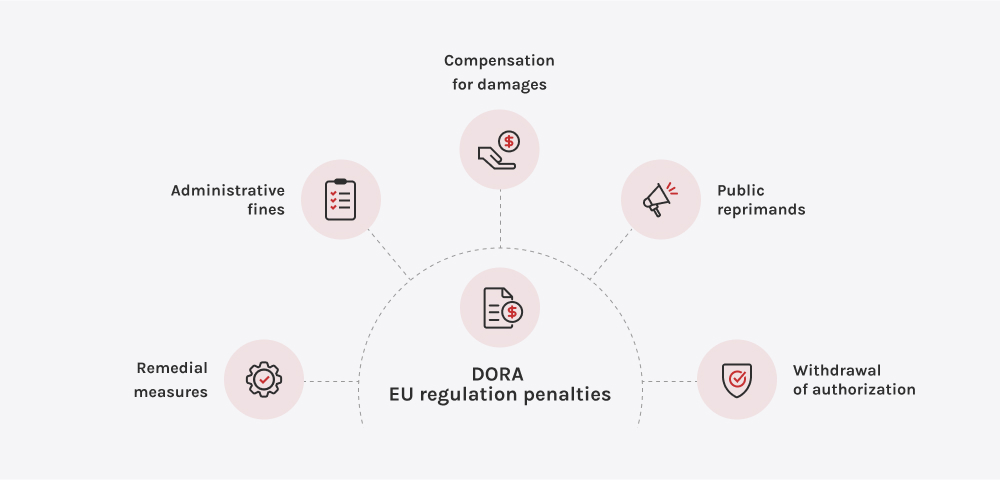

Il mancato rispetto degli standard DORA rappresenta un rischio per le vostre attività, la vostra reputazione e la vostra strategia a lungo termine. Secondo il DORA, il Autorità di vigilanza europee (EBA, ESMA e EIOPA) hanno ora il potere di emettere sanzioni finanziarie, richiami pubblici e misure di rimedio vincolanti. In particolare, nei casi in cui un fornitore di TIC terzo sia considerato una minaccia per la stabilità operativa, la DORA consente alle autorità di regolamentazione di imporre la risoluzione dei contratti, anche con quei fornitori che forniscono infrastrutture di base o servizi digitali essenziali.

Ma le conseguenze normative sono solo una parte del quadro. Il costo reale della non conformità è multidimensionale:

Ecco perché gli istituti finanziari non cercano solo fornitori, ma anche partner per la resilienza. Vogliono fornitori di tecnologia che comprendano i requisiti di conformità DORA, offrano soluzioni verificabili e condividano la responsabilità attraverso forti SLA, processi trasparenti e test collaborativi.

Per le istituzioni finanziarie, il quadro DORA segna un cambiamento fondamentale nel modo in cui la resilienza operativa definisce la leadership di mercato. La sola conformità non è più sufficiente. Il DORA obbliga le imprese finanziarie a dimostrare di essere in grado di sostenere i servizi critici in caso di gravi interruzioni delle TIC - anche quando i guasti si verificano in ecosistemi esterni al di fuori del loro controllo diretto.

È qui che emerge il valore strategico:

In effetti, la normativa finanziaria DORA trasforma la resilienza da un esercizio di conformità difensivo a una strategia aziendale proattiva. Gli istituti che trattano il DORA come un'opportunità si muoveranno più rapidamente, si riprenderanno più facilmente e creeranno una fiducia più profonda rispetto ai concorrenti che si concentrano ancora solo sulle misure tecniche di sicurezza.

"Innowise ha analizzato a fondo i requisiti di DORA e ha rafforzato il proprio impegno per la resilienza digitale a tutti i livelli. Sia che abbiate bisogno di consulenza, integrazione DevSecOps, test di resilienza o supporto completo per la conformità, abbiamo l'esperienza necessaria per mantenervi all'avanguardia. Inoltre, portiamo gli strumenti giusti e la disciplina operativa per aiutarvi a costruire il futuro della finanza sicura".

Delivery Manager in FinTech

Vi starete chiedendo: se regolamenti come la NIS (Network and Information Security Directive) 2 e il GDPR (General Data Protection Regulation) erano già in vigore, perché era necessario il DORA? È vero che la NIS 2 e il GDPR svolgono ancora un ruolo importante nel rafforzare la sicurezza informatica e la protezione dei dati in tutta l'UE. Tuttavia, la differenza principale è che il quadro DORA va oltre la salvaguardia delle informazioni. Si concentra sulla garanzia dell'erogazione continua di servizi finanziari critici, anche in caso di gravi interruzioni delle TIC.

Per rendere chiare le distinzioni, ho raccolto le principali differenze nella tabella seguente:

| Descrizione | DORA | NIS 2 | GDPR |

| Ambito di applicazione | Si applica alle entità finanziarie e ai fornitori terzi di TIC critiche in tutto il settore finanziario dell'UE. | Si applica a entità essenziali e importanti in tutti i settori critici dell'UE. | Si applica a livello globale alle organizzazioni che trattano dati personali di cittadini dell'UE |

| Scopo | Rafforzare la gestione del rischio ICT, la supervisione di terzi e la resilienza operativa per garantire l'erogazione ininterrotta di servizi finanziari. | Migliorare gli standard generali di cybersicurezza nei servizi essenziali, tra cui energia, trasporti, sanità e infrastrutture digitali. | Proteggere i dati personali e i diritti alla privacy dei cittadini dell'Unione europea. |

| Segnalazione degli incidenti | Gli incidenti importanti legati alle TIC devono essere segnalati senza ritardi ingiustificati utilizzando modelli standardizzati. | Gli incidenti significativi di cybersecurity devono essere segnalati entro 24 ore alle autorità nazionali. | Le violazioni dei dati personali devono essere segnalate entro 72 ore all'autorità di controllo. |

| Gestione del rischio di terzi | Supervisione contrattuale obbligatoria, monitoraggio e strategie di uscita per i fornitori terzi di TIC critici. | La gestione del rischio di cybersecurity della catena di approvvigionamento è incoraggiata ma meno prescrittiva rispetto al DORA. | Gli incaricati del trattamento dei dati devono garantire la sicurezza dei dati personali, ma i requisiti di resilienza operativa per i fornitori non sono definiti |

| Requisiti di verifica e audit | Richiede test periodici di resilienza, compresi test di penetrazione guidati da minacce avanzate (TLPT) ogni tre anni per le entità critiche. | Richiede valutazioni del rischio e misure generali di cybersecurity, ma non standard obbligatori di resilienza o test di penetrazione. | Richiede misure di sicurezza tecniche e organizzative adeguate, ma non test di resilienza obbligatori. |

| Governance e responsabilità | Il consiglio di amministrazione e l'organo direttivo devono definire, approvare, supervisionare e rendere conto della gestione del rischio ICT. | Il management deve approvare le misure di cybersecurity, ma la governance della resilienza operativa è meno dettagliata. | I responsabili e gli incaricati del trattamento sono responsabili della protezione dei dati, ma non vi è alcun requisito specifico di governance della resilienza operativa. |

| Enalties | Non sono state definite sanzioni fisse; le autorità di vigilanza nazionali e dell'UE hanno l'autorità di imporre multe, ordini di riparazione o di imporre la risoluzione di contratti critici con terzi. | Entità essenziali: fino a 10 milioni di euro o 2% di fatturato globale; Entità importanti: fino a 7 milioni di euro o 1,4% di fatturato globale. | Violazioni gravi: fino a 20 milioni di euro o 4% di fatturato globale; violazioni meno gravi: fino a 10 milioni di euro o 2% di fatturato globale. |

La conformità al DORA si basa su cinque pilastri. Insieme, questi pilastri sfidano le istituzioni finanziarie a ripensare il modo in cui gestiscono il rischio digitale come una capacità aziendale fondamentale. Vediamo quali sono gli aspetti più importanti e come Innowise può aiutarvi a compiere i passi giusti verso la piena conformità.

Il DORA richiede agli istituti finanziari di costruire la resilienza digitale in ogni parte delle loro operazioni, dall'identificazione dei rischi alla protezione, al rilevamento, alla risposta e al recupero. Non si tratta di reagire dopo che qualcosa è andato storto. Si tratta di essere sempre un passo avanti, ridurre al minimo le interruzioni e rafforzare i sistemi prima che i problemi si presentino.

Le istituzioni finanziarie devono rilevare, classificare e segnalare rapidamente alle autorità di regolamentazione gli incidenti legati all'ICT, seguendo modelli e tempistiche rigorose. Una risposta disorganizzata o ritardata può comportare danni alla reputazione, sanzioni normative o, peggio, una perdita di fiducia da parte del mercato. Per soddisfare le richieste della DORA, le aziende devono trasformare i processi ad hoc in flussi di lavoro snelli e verificabili.

Il DORA non si limita a chiedere alle aziende di dichiarare la propria resilienza. Richiede alle aziende di dimostrarla attraverso regolari test di resilienza operativa digitale (TLPT) basati sulle minacce. Le istituzioni devono sottoporre i sistemi critici a scenari estremi e realistici per svelare le vulnerabilità nascoste e convalidare le capacità di ripristino.

Ai sensi del DORA, gli istituti finanziari sono direttamente responsabili della resilienza dei loro fornitori ICT terzi, dai fornitori di servizi cloud e software ai partner IT in outsourcing. Il fallimento di un fornitore potrebbe trasformarsi immediatamente in una crisi normativa. Ecco perché la normativa finanziaria DORA richiede una supervisione continua e controlli documentati su tutti i partner ICT.

La normativa DORA sulla cybersecurity incoraggia le entità finanziarie a condividere attivamente le informazioni su minacce, vulnerabilità e incidenti informatici, non come una formalità, ma come un meccanismo di difesa strategico. Contribuendo alle reti di fiducia, le organizzazioni rafforzano la resilienza collettiva e ottengono informazioni tempestive che potrebbero prevenire gravi interruzioni.

Il rispetto dei requisiti di conformità DORA richiede un approccio chiaro e strutturato che colleghi la gestione del rischio, la risposta agli incidenti, la supervisione di terzi e i test operativi. Ho tracciato i passi essenziali per aiutarvi a passare dalla conformità sulla carta alla resilienza nella pratica.

Sebbene questi passaggi costituiscano un solido punto di partenza, il percorso di ogni azienda verso la sicurezza DORA sarà leggermente diverso. Potreste aver bisogno di un campo d'azione più ampio, di un'attenzione più approfondita o semplicemente di una maggiore sicurezza che nulla sia stato tralasciato. In questi casi, la mossa più intelligente è quella di avere esperti di cybersicurezza al vostro fianco, professionisti in grado di guidarvi attraverso l'intero processo e di approfondire le aree critiche.

Il raggiungimento della conformità DORA richiede una comprovata esperienza in materia di cybersecurity, resilienza operativa e prontezza normativa. Innowise ha una solida base di standard riconosciuti, framework e capacità tecniche reali che si allineano direttamente a Requisiti DORA.

Le nostre competenze in materia di conformità e resilienza comprendono

Applichiamo le best practice ISO 27001 per costruire solidi framework di gestione del rischio, governance e risposta agli incidenti, che sono le basi fondamentali per la conformità DORA.

Strutturiamo i nostri programmi di resilienza in base ai principi NIST, che coprono l'identificazione delle minacce, la protezione, il rilevamento, la risposta e il ripristino, in piena linea con l'approccio al rischio operativo del DORA.

Quando forniamo servizi cloud o gestiti, la nostra conformità SOC 2 assicura solidi controlli sulla sicurezza, la disponibilità e la riservatezza dei dati per supportare i requisiti di supervisione di terze parti della DORA.

Utilizziamo i principali strumenti CSPM (come Chef Compliance, tfsec, OpenSCAP, CloudBots) per rilevare e correggere le configurazioni errate negli ambienti cloud, riducendo così il rischio operativo.

Strumenti come ELK, Nagios, Prometheus, Grafana e Kibana ci consentono di fornire in tempo reale lo stato di conformità, le informazioni sugli incidenti e le tendenze di resilienza, che sono fondamentali per le aspettative di monitoraggio e reporting di DORA.

Le nostre pratiche di sviluppo e operative incorporano controlli di conformità pre-approvati attraverso strumenti come Terraform e Ansible, garantendo la prontezza normativa in ogni fase del ciclo di vita della tecnologia.

Audit regolari sulla resilienza utilizzando piattaforme come Lynis, Wazuh, Checkov, OpenSCAP e CIS-CAT mantengono le pratiche di resilienza operativa aggiornate e pronte per il controllo normativo.

Il DORA sta scuotendo il mondo finanziario, e non in modo silenzioso. La normativa è ormai in pieno svolgimento, ma per molti istituti e fornitori la situazione è ancora un po' incerta. Negli ultimi tempi ho avuto innumerevoli conversazioni con responsabili tecnologici, team di conformità e membri del consiglio di amministrazione che cercavano di capire il significato del DORA in termini reali e operativi. Per questo motivo, vi illustro le domande più frequenti che mi vengono rivolte e come vedo che le cose si stanno evolvendo.

Ora che il DORA è attivo, la maggior parte degli istituti finanziari è passata dalla pianificazione alla realizzazione. Ma la realtà è che molte aziende non sono ancora a posto. Secondo un Sondaggio McKinsey a partire dalla metà del 2024, solo circa un terzo delle aziende si sentiva sicuro di poter soddisfare tutti i requisiti DORA entro il gennaio 2025. Anche i più fiduciosi hanno ammesso che avrebbero dovuto perfezionare i processi già nel corso di quest'anno. Il punto più dolente? La gestione del rischio di terze parti su scala. Per molti, il solo fatto di capire quali fornitori sono considerati "critici" ai sensi del DORA è stato un progetto in sé.

Quindi, cosa sta accadendo sul campo? I team si stanno organizzando meglio. Le aziende stanno creando programmi DORA dedicati, coinvolgendo personale IT, legale, di conformità e di approvvigionamento e investendo in piattaforme che riuniscono tutto sotto un unico tetto. Si sta anche passando dal trattare il DORA come "un'altra cosa IT" a farne una conversazione a livello di consiglio di amministrazione. Una sfida ricorrente è quella di lavorare con fornitori di tecnologia più piccoli che semplicemente non hanno le risorse per soddisfare tutti i requisiti di conformità. Ciò significa che alcune istituzioni finanziarie stanno agendo come partner di supporto, non solo come clienti.

E la pressione non si ferma a DORA. All'interno dell'UE, la NIS 2 sta rafforzando le regole per le infrastrutture critiche e il Cyber Resilience Act sta per mettere sotto osservazione la sicurezza a livello di prodotto. Nel frattempo, le autorità di regolamentazione al di fuori dell'UE stanno osservando da vicino. La FCA e la PRA del Regno Unito hanno già varato le proprie regole di resilienza, mentre negli Stati Uniti la SEC si aspetta che le aziende pubbliche dichiarino come gestiscono i rischi informatici. Se state pensando a lungo termine, la normativa sulla finanza DORA non è solo una regola europea, ma un punto di partenza globale.

AI per la conformità normativa giocherà sicuramente un ruolo più importante, non solo in teoria, ma nelle operazioni quotidiane. Molti team stanno già utilizzando strumenti di elaborazione del linguaggio naturale (NLP) per esaminare enormi pile di contratti e accordi con i fornitori. Questi strumenti aiutano a individuare automaticamente le bandiere rosse, come i diritti di revisione mancanti o le vaghe garanzie sui tempi di ripristino. Invece di affidarsi ad avvocati o responsabili della conformità per esaminare manualmente ogni riga, le aziende stanno inserendo l'intelligenza artificiale per individuare i rischi in anticipo e mantenere la documentazione rigorosa fin dal primo giorno.

Sul fronte dell'automazione, le cose si stanno muovendo rapidamente. Strumenti come SOAR (Security Orchestration, Automation and Response) rendono molto più semplice la gestione degli incidenti senza il caos. Supponiamo che qualcosa si rompa. Queste piattaforme possono attivare gli avvisi, bloccare le cose e persino generare il rapporto iniziale conforme alla DORA per le autorità di regolamentazione, il tutto senza l'intervento di un umano. Anche le piattaforme GRC come ServiceNow o MetricStream stanno aumentando di livello. Stanno aggiungendo dashboard intelligenti, test di resilienza automatizzati e bot che ricordano ai team quando eseguire esercitazioni o controllare i KPI di terzi.

Il DORA non regolamenta direttamente i fornitori di tecnologia, ma ritiene gli istituti finanziari pienamente responsabili della resilienza del software che utilizzano. È una cosa importante. Significa che banche, assicurazioni e fintech non possono più scegliere un team di sviluppo solo in base alla velocità o al budget. Se il vostro codice finisce in qualcosa di lontanamente critico (come pagamenti, onboarding, piattaforme di trading), il vostro cliente deve dimostrare che il software è sicuro, testato e tracciabile da un capo all'altro.

Che cosa significa in pratica? I team di approvvigionamento ora chiedono cose come la documentazione SDLC sicura, i registri dei test automatizzati e i rapporti sulle scansioni di vulnerabilità fin dall'inizio. I contratti vengono aggiornati con clausole di resilienza che coprono tutto, dai tempi di ripristino dei backup alle responsabilità di risposta agli incidenti. Alcune aziende stanno persino conducendo sessioni di test congiunte con i loro fornitori per testare i tempi di risposta. In conclusione, se state costruendo software finanziario per un cliente, ora siete parte della sua storia di conformità.

Spero che, dopo aver letto questo post, vi sentiate un po' più sicuri di voi stessi riguardo a DORA o, per lo meno, che vi poniate le domande giuste. E onestamente, questo è già un grande passo. Sia che abbiate appena iniziato a capire la normativa, sia che siate alle prese con l'implementazione, il percorso verso la conformità non deve essere travolgente.

Noi di Innowise siamo qui per aiutarvi a districarvi nel labirinto del DORA, a costruire una vera e propria resilienza digitale e a proteggere la vostra azienda non solo per il presente, ma anche per il futuro.

Esperto di FinTech

Siarhei guida la nostra direzione FinTech con una profonda conoscenza del settore e una chiara visione della direzione in cui si sta muovendo la finanza digitale. Aiuta i clienti a orientarsi tra normative complesse e scelte tecniche, dando forma a soluzioni che non sono solo sicure, ma costruite per la crescita.

Il tuo messaggio è stato inviato.

Elaboreremo la vostra richiesta e vi ricontatteremo al più presto.

Iscrivendosi si accetta il nostro Informativa sulla privacy, compreso l'uso dei cookie e il trasferimento dei vostri dati personali.