- Sécurité des réseaux

- Sécurité des applications web

- Sécurité des applications mobiles

- Ingénierie sociale

- Sécurité de l'informatique en nuage

- Sécurité de l'IdO

- Sécurité de l'API

- Tests de pénétration externes et internes

- Tests de conformité

- Sécurité des conteneurs

- Sécurité du pipeline CI/CD

- Examen sécurisé du code

- Exercices de l'équipe rouge

Sécurité des réseaux

Belle à l'extérieur. Mais à l'intérieur ? Des dispositifs oubliés, des configurations faibles, des trous dans la segmentation. Nous simulons des attaques DDoS, MITM, des mouvements latéraux et d'autres attaques réelles afin que vous puissiez voir comment votre infrastructure se comporte sous la pression, non pas en théorie, mais au combat.

Sécurité des applications web

Injections, XSS, failles d'autorisation, bogues logiques. Nous ne cochons pas de cases, nous attaquons comme des pirates. Vous obtenez des vecteurs d'attaque spécifiques et une compréhension complète des risques, et pas seulement des recommandations de conformité.

Sécurité des applications mobiles

Une interface soignée ne signifie rien. À l'intérieur, il peut y avoir du désordre : cryptographie faible, stockage non protégé, SSL défectueux. Nous faisons de l'ingénierie inverse, nous testons et nous vous montrons où vous avez peut-être déjà été compromis.

Ingénierie sociale

Le point le plus faible est humain. Nous modélisons des scénarios réels : hameçonnage, courriels frauduleux, appels de "support technique", accès physique. Nous testons qui clique, qui partage les données, qui ouvre les portes. Ensuite, nous formons l'équipe sur ses actions réelles, et non sur la théorie.

Sécurité de l'informatique en nuage

AWS, Azure, GCP : une mauvaise permission équivaut à un accès complet. Nous vérifions manuellement et automatiquement l'IAM, les configurations, les buckets S3, la journalisation et les ACL du réseau afin d'éliminer les lacunes dans la sécurité de votre cloud.

Sécurité de l'IdO

Les appareils intelligents sont souvent stupidement peu sûrs : mots de passe par défaut "admin", cryptage des cases à cocher, faible transmission dans le nuage. Nous craquons les microprogrammes, analysons le trafic et montrons où tout est maintenu par l'espoir.

Sécurité de l'API

Les IP sont votre système nerveux numérique. S'ils sont ouverts, vous êtes vulnérable. Nous testons les injections, l'IDOR, l'assignation de masse, le contournement des limites de taux, l'abus de méthode. Nous montrons exactement comment les attaquants utiliseront vos interfaces ouvertes contre vous.

Tests de pénétration externes et internes

La menace n'est pas toujours extérieure. Nous vérifions s'il est facile de s'introduire de l'extérieur et quels dommages peuvent être causés une fois que les attaquants sont à l'intérieur. Nous modélisons les pires scénarios alors que vous êtes encore dans la course, et non lors d'une conférence de presse sur les violations.

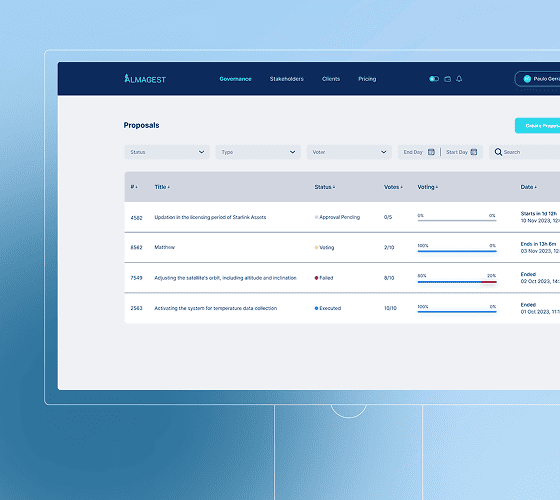

Tests de conformité

Les audits sont stressants si vous n'êtes pas préparé. SOC 2, DORA, NIST CSF, FISMA, FedRAMP exigent tous des preuves, pas des promesses. Nous procédons à des vérifications précoces afin que vous ne soyez pas en train de colmater des brèches en mode exercice d'évacuation deux jours avant l'examen.

Sécurité des conteneurs

Les conteneurs accélèrent le déploiement mais cachent des bogues dangereux. Nous vérifions les images, les fichiers Docker, les manifestes Kubernetes, les montages de volumes, les paramètres réseau, les droits d'accès, les intégrations CI/CD. Vous obtenez une image claire des menaces avant la mise en service.

Sécurité du pipeline CI/CD

La sécurité doit être intégrée au processus. Nous mettons en œuvre l'analyse des dépendances, la gestion des secrets, le contrôle des permissions et les constructions sécurisées pour nous assurer que DevSecOps n'est pas un simple mot à la mode, mais une pratique réelle.

Examen sécurisé du code

L'automatisation ne voit pas la logique, seuls les humains la voient. Nous analysons manuellement le code pour détecter les vulnérabilités qui échappent aux scanners : erreurs d'autorisation, contournement des règles de gestion, mécanismes d'accès mal mis en œuvre. Nous regardons comme des attaquants : où, comment et pourquoi les choses se cassent. Dernière chance de détecter les vulnérabilités avant la production.

Exercices de l'équipe rouge

Nous modélisons des attaques à grande échelle : de l'hameçonnage à la prise de contrôle complète de l'infrastructure. Il ne s'agit pas d'une "chasse aux bugs", mais de tester l'état de préparation de votre équipe, ses processus et l'ensemble de son système de défense en vue d'une guerre réelle.