Votre message a été envoyé.

Nous traiterons votre demande et vous contacterons dès que possible.

Le formulaire a été soumis avec succès.

Vous trouverez de plus amples informations dans votre boîte aux lettres.

Sélection de la langue

Depuis son entrée en vigueur, la loi sur la résilience opérationnelle numérique (Digital Operational Resilience Act - DORA) est devenue une force déterminante dans la manière dont le secteur financier aborde les risques liés aux TIC, la sécurité et les dépendances à l'égard des tiers. Si la signification de la loi DORA est claire en théorie - un cadre unifié pour renforcer la résilience numérique - son application aux systèmes, aux fournisseurs et aux opérations laisse encore de nombreuses institutions dans l'incertitude.

Il ne s'agit pas d'un énième résumé du règlement DORA. Vous comprenez déjà les enjeux. La vraie question est la suivante : vos systèmes, vos partenaires et vos contrôles internes sont-ils réellement alignés sur le cadre DORA, et quelle est votre stratégie pour une conformité durable et à long terme ?

Alors, asseyez-vous - je vais vous expliquer ce que DORA attend vraiment de votre entreprise et, plus important encore, comment répondre à ces attentes sans ralentir le rythme.

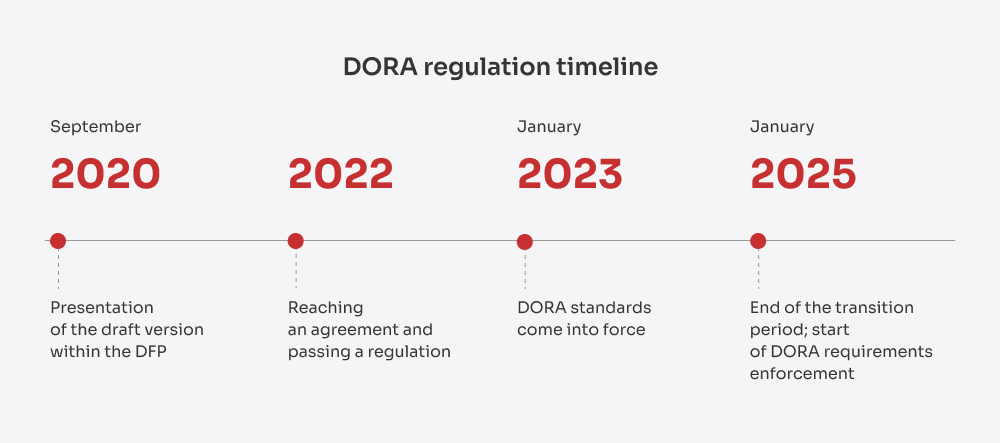

DORA, anciennement connu sous le nom de Règlement (UE) 2022/2554 La directive sur la protection de l'environnement est un règlement européen contraignant qui est entré en vigueur le 16 janvier 2023 et est devenu applicable le 17 janvier 2025. Son lancement n'était pas une démarche théorique. Il s'agit d'une réponse directe à l'escalade des cybermenaces dans le secteur financier. Alors que les institutions financières s'appuient de plus en plus sur des infrastructures en nuage, des plateformes SaaS et d'autres partenaires externes pour fournir des services numériques, elles sont également devenues plus vulnérables aux risques interconnectés qui sont difficiles à prévoir, à contenir et à récupérer.

Les chiffres parlent d'eux-mêmes : en 2024, le coût moyen d'une violation de données dans le secteur financier atteindra 1,5 milliard d'euros. $6.08 millions qui est 22% plus élevé que la moyenne mondiale de $4.88 millions dans tous les secteurs d'activité.

Les incidents réels n'ont fait que renforcer la nécessité d'une résilience plus forte. En 2018, TSB a tenté une migration majeure de la plateforme bancaire centrale. Une mauvaise gestion des risques, des tests inadéquats et une gestion inefficace des incidents ont entraîné des pannes généralisées, privant des milliers de clients de leurs comptes. En conséquence, les régulateurs ont infligé une amende de 1,5 million d'euros à TSB. TSB 48,65 millions pour les risques opérationnels et les défaillances de gouvernance.

De même, en 2019, Capital One a subi une violation massive en raison d'un pare-feu mal configuré dans son infrastructure cloud, exposant les données de plus de 100 millions de clients. Les suites ont inclus $80 millions de pénalités et d'importants coûts de remédiation.

Les problèmes ne s'arrêtent pas là. Les Panne de CrowdStrike en juillet 2024 a rendu douloureusement évidente l'interconnexion des infrastructures numériques. Déclenchée par une mise à jour défectueuse, elle s'est répercutée sur les systèmes critiques, clouant les vols au sol, gelant les opérations bancaires et interrompant les services professionnels. Il ne s'agissait pas d'un simple problème technique, mais d'une crise de continuité des activités à grande échelle, démontrant que les défaillances des TIC de tiers peuvent avoir des conséquences systémiques.

Le DORA s'est donc imposé comme la réponse de l'UE : une réglementation complète et applicable destinée à combler le fossé de la résilience numérique grâce à une responsabilité claire, des normes harmonisées et un cadre adapté à l'économie interconnectée d'aujourd'hui.

Pensez-y de la manière suivante : la cybersécurité était autrefois une chose que l'on vérifiait avec des audits annuels, quelques manuels d'incidents et une poignée de politiques cloisonnées rangées dans le coin de l'informatique. Avec DORA, ce modèle ne suffit plus. Désormais, la sécurité DORA relève de la responsabilité de tous, des ingénieurs aux dirigeants.

Il ne s'agit pas seulement de prouver que vous avez un pare-feu - il s'agit de prouver que l'ensemble de votre chaîne d'approvisionnement numérique peut subir un choc et continuer à fonctionner. DORA fait sortir la cybersécurité de l'ombre et la fait entrer dans la salle du conseil d'administration, obligeant les entreprises à traiter le risque numérique comme un problème critique pour l'entreprise, et pas seulement comme un problème technique.

Le règlement européen DORA s'applique à plus de 20 catégories d'entités financières dans l'UE, notamment

Mais la signification de la loi DORA va au-delà de la finance traditionnelle. Le règlement place également les fournisseurs de services TIC essentiels sous le feu des projecteurs en matière de conformité. Cela signifie que si vous fournissez une technologie qui soutient toute fonction essentielle d'une entité financière - qu'il s'agisse d'infrastructure cloud, d'analyse de données, de SaaS pour les paiements ou l'onboarding, d'outils KYC/AML, de détection de la fraude basée sur l'IA, ou même de plateformes API qui connectent les systèmes essentiels - vous faites désormais partie de la chaîne de conformité.

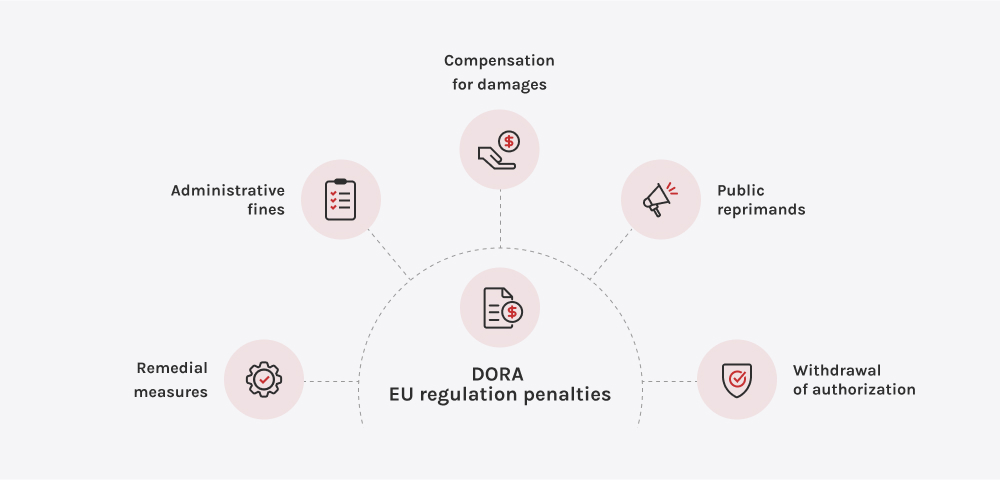

Le non-respect des normes DORA constitue un risque pour vos activités, votre réputation et votre stratégie à long terme. En vertu de la loi DORA, la Autorités européennes de surveillance (ABE, AEMF et AEAPP) ont désormais le pouvoir d'imposer des sanctions financières, des réprimandes publiques et des mesures correctives contraignantes. Plus important encore, dans les cas où un fournisseur de TIC tiers est considéré comme une menace pour la stabilité opérationnelle, la loi DORA permet aux régulateurs de forcer la résiliation des contrats, même avec les vendeurs qui fournissent une infrastructure de base ou des services numériques essentiels.

Mais les conséquences réglementaires ne sont qu'une partie du tableau. Le coût réel de la non-conformité est multidimensionnel :

C'est pourquoi les institutions financières ne recherchent pas seulement des fournisseurs, mais aussi des partenaires de résilience. Elles veulent des fournisseurs de technologie qui comprennent les exigences de conformité de la DORA, offrent des solutions vérifiables et partagent la responsabilité grâce à des accords de niveau de service solides, des processus transparents et des tests collaboratifs.

Pour les institutions financières, le cadre DORA marque un changement fondamental dans la manière dont la résilience opérationnelle définit le leadership sur le marché. La conformité seule ne suffit plus. DORA oblige les entreprises financières à prouver qu'ils peuvent maintenir des services essentiels en cas de perturbations graves des TIC - même lorsque des défaillances surviennent dans des écosystèmes externalisés échappant à leur contrôle direct.

C'est là qu'apparaît la valeur stratégique :

En effet, la réglementation financière DORA transforme la résilience d'un exercice défensif de conformité en une stratégie commerciale proactive. Les institutions qui considèrent la loi DORA comme une opportunité agiront plus rapidement, se rétabliront plus rapidement et établiront une plus grande confiance que leurs concurrents qui se concentrent encore uniquement sur les mesures de sécurité techniques.

"Chez Innowise, nous avons analysé en profondeur les exigences de DORA et renforcé notre engagement en faveur de la résilience numérique à tous les niveaux. Que vous ayez besoin de conseils, d'une intégration DevSecOps, de tests de résilience ou d'un soutien complet en matière de conformité, nous disposons de l'expertise nécessaire pour vous permettre de garder une longueur d'avance. Nous apportons également les bons outils et la discipline opérationnelle pour vous aider à construire l'avenir de la finance sécurisée."

Delivery Manager dans le domaine de la FinTech

Vous vous demandez peut-être : si des règlements tels que la directive NIS (Network and Information Security Directive) 2 et le GDPR (General Data Protection Regulation) étaient déjà en place, pourquoi le DORA était-il nécessaire ? En fait, la NIS 2 et le GDPR jouent toujours un rôle important dans le renforcement de la cybersécurité et de la protection des données dans l'UE. Toutefois, la principale différence réside dans le fait que le cadre DORA va au-delà de la protection des informations. Il vise à garantir la continuité de la fourniture de services financiers essentiels, même en cas de graves perturbations des TIC.

Afin de clarifier les distinctions, j'ai rassemblé les principales différences dans le tableau ci-dessous :

| Description | DORA | NIS 2 | GDPR |

| Champ d'application | S'applique aux entités financières et aux fournisseurs tiers de TIC critiques dans l'ensemble du secteur financier de l'UE. | S'applique aux entités essentielles et importantes des secteurs critiques de l'UE | S'applique globalement aux organisations qui traitent les données personnelles des citoyens de l'UE |

| Objectif | Renforcer la gestion des risques liés aux TIC, la surveillance par des tiers et la résilience opérationnelle afin d'assurer la fourniture ininterrompue de services financiers. | Améliorer les normes générales de cybersécurité dans les services essentiels, notamment l'énergie, les transports, les soins de santé et les infrastructures numériques. | Protéger les données personnelles et les droits à la vie privée des citoyens de l'UE |

| Rapport d'incident | Les incidents majeurs liés aux TIC doivent être signalés sans délai excessif à l'aide de modèles standardisés. | Les incidents de cybersécurité importants doivent être signalés dans les 24 heures aux autorités nationales. | Les violations de données personnelles doivent être signalées dans les 72 heures à l'autorité de contrôle. |

| Gestion des risques pour les tiers | Surveillance contractuelle obligatoire, contrôle et stratégies de sortie pour les fournisseurs tiers de TIC critiques | La gestion des risques liés à la cybersécurité de la chaîne d'approvisionnement est encouragée mais moins prescriptive que le DORA | Les responsables du traitement des données doivent garantir la sécurité des données à caractère personnel, mais les exigences en matière de résilience opérationnelle des fournisseurs ne sont pas définies. |

| Exigences en matière de tests et d'audits | Exige des tests de résilience périodiques, y compris des tests de pénétration basés sur les menaces avancées (TLPT) tous les trois ans pour les entités critiques. | Exige des évaluations des risques et des mesures générales de cybersécurité, mais pas de normes obligatoires en matière de résilience ou de tests de pénétration. | Exige des mesures de sécurité techniques et organisationnelles appropriées, mais pas de tests de résilience obligatoires |

| Gouvernance et responsabilité | Le conseil d'administration et l'organe de gestion doivent définir, approuver, superviser et rendre compte de la gestion des risques liés aux TIC. | La direction doit approuver les mesures de cybersécurité, mais la gouvernance de la résilience opérationnelle est moins détaillée. | Les responsables du traitement des données et les sous-traitants sont responsables de la protection des données, mais il n'y a pas d'exigence spécifique en matière de gouvernance de la résilience opérationnelle. |

| Entités | Aucune sanction fixe n'a été définie ; les autorités de surveillance nationales et européennes ont le pouvoir d'imposer des amendes, des mesures correctives ou d'exiger la résiliation de contrats avec des tiers importants. | Entités essentielles : jusqu'à 10 millions d'euros ou 2% du chiffre d'affaires mondial ; Entités importantes : jusqu'à 7 millions d'euros ou 1,4% du chiffre d'affaires mondial. | Violations graves : jusqu'à 20 millions d'euros ou 4% du chiffre d'affaires mondial ; Violations moins graves : jusqu'à 10 millions d'euros ou 2% du chiffre d'affaires mondial. |

La conformité au DORA repose sur cinq piliers. Ensemble, ces piliers incitent les institutions financières à repenser la manière dont elles gèrent le risque numérique en tant que capacité commerciale essentielle. Voyons ce qui importe le plus et comment Innowise peut vous aider à prendre les bonnes mesures en vue d'une conformité totale.

La loi DORA exige des institutions financières qu'elles intègrent la résilience numérique à chaque étape de leurs opérations - de l'identification des risques à la protection, la détection, la réponse et la récupération. Il ne s'agit pas de réagir après un problème. Il s'agit de garder une longueur d'avance, de minimiser les perturbations et de renforcer vos systèmes avant que les problèmes ne surviennent.

Les institutions financières doivent détecter, classer et signaler rapidement aux régulateurs les incidents liés aux TIC, en suivant des modèles et des délais stricts. Une réponse désorganisée ou tardive peut entraîner une atteinte à la réputation, des sanctions réglementaires ou, pire, une perte de confiance du marché. Pour répondre aux exigences de la DORA, les entreprises doivent transformer les processus ad hoc en flux de travail rationalisés et vérifiables.

La loi DORA ne se contente pas d'exiger des entreprises qu'elles se disent résilientes. Il exige qu'elles la prouvent par des tests de résilience opérationnelle numérique (TLPT) réguliers et axés sur les menaces. Les institutions doivent soumettre les systèmes critiques à des scénarios extrêmes et réalistes afin d'exposer les vulnérabilités cachées et de valider les capacités de récupération.

En vertu de la loi DORA, les institutions financières sont directement responsables de la résilience de leurs fournisseurs de TIC tiers, qu'il s'agisse de services en nuage, de fournisseurs de logiciels ou de partenaires informatiques externalisés. La défaillance d'un fournisseur peut instantanément devenir une crise réglementaire pour vous. C'est pourquoi la réglementation financière DORA exige une surveillance continue et des contrôles documentés pour tous les partenaires TIC.

La réglementation du DORA en matière de cybersécurité encourage les entités financières à partager activement des informations sur les cybermenaces, les vulnérabilités et les incidents, non pas comme une formalité, mais comme un mécanisme de défense stratégique. En contribuant à des réseaux de confiance, les organisations renforcent la résilience collective et obtiennent des informations d'alerte précoce qui pourraient prévenir des perturbations majeures.

Le respect des exigences de conformité de la DORA exige une approche claire et structurée qui relie la gestion des risques, la réponse aux incidents, la surveillance par des tiers et les tests opérationnels. J'ai défini les étapes essentielles pour vous aider à passer de la conformité sur papier à la résilience dans la pratique.

Bien que ces étapes constituent un point de départ solide, le chemin de chaque entreprise vers la sécurité DORA sera légèrement différent. Il se peut que vous ayez besoin d'un champ d'application plus large, d'un objectif plus approfondi ou simplement d'une plus grande certitude que rien n'a été oublié. Dans ce cas, le plus judicieux est de disposer d'un système de sécurité DORA. experts en cybersécurité à vos côtés - des professionnels qui peuvent vous guider tout au long du processus et approfondir les domaines critiques.

La mise en conformité avec la loi DORA exige une expertise éprouvée en matière de cybersécurité, de résilience opérationnelle et de préparation à la réglementation. Chez Innowise, nous apportons une base solide de normes et de cadres reconnus, ainsi que des capacités techniques réelles qui s'alignent directement sur les éléments suivants Exigences DORA.

Notre expertise en matière de conformité et de résilience comprend

Nous appliquons les meilleures pratiques de la norme ISO 27001 pour mettre en place des cadres solides de gestion des risques, de gouvernance et de réponse aux incidents, qui sont les fondements essentiels de la conformité à la loi DORA.

Nous structurons nos programmes de résilience autour des principes du NIST, qui couvrent l'identification des menaces, la protection, la détection, la réponse et la récupération, en parfaite adéquation avec l'approche du risque opérationnel du DORA.

Lors de la fourniture de services en nuage ou gérés, notre conformité SOC 2 garantit des contrôles solides sur la sécurité, la disponibilité et la confidentialité des données afin de répondre aux exigences du DORA en matière de supervision par des tiers.

Nous utilisons des outils CSPM de premier plan (comme Chef Compliance, tfsec, OpenSCAP, CloudBots) pour détecter et corriger les mauvaises configurations dans les environnements cloud, réduisant ainsi le risque opérationnel.

Des outils tels que ELK, Nagios, Prometheus, Grafana et Kibana nous permettent de fournir un statut de conformité en temps réel, des aperçus d'incidents et des tendances de résilience, qui sont essentiels pour les attentes de DORA en matière de surveillance et de reporting.

Nos pratiques de développement et d'exploitation intègrent des contrôles de conformité pré-approuvés par le biais d'outils tels que Terraform et Ansible, garantissant ainsi une préparation réglementaire à chaque étape du cycle de vie de la technologie.

Des audits réguliers de la résilience à l'aide de plateformes telles que Lynis, Wazuh, Checkov, OpenSCAP et CIS-CAT permettent de maintenir les pratiques de résilience opérationnelle à jour et de les préparer à l'examen réglementaire.

La loi DORA secoue le monde de la finance - et ce n'est pas sans bruit. La réglementation est désormais en vigueur, mais pour de nombreuses institutions et fournisseurs, les choses sont encore un peu incertaines. Ces derniers temps, j'ai eu d'innombrables conversations avec des responsables techniques, des équipes chargées de la conformité et des membres de conseils d'administration qui tentaient de comprendre la signification de la loi DORA en termes concrets et opérationnels. C'est pourquoi je présente les questions les plus fréquentes que je reçois et la façon dont je vois les choses se dérouler.

Maintenant que DORA est en ligne, la plupart des institutions financières sont passées de la planification à l'action. Mais la réalité est là : beaucoup d'entreprises ne sont pas encore tout à fait au point. D'après un Enquête McKinsey Si l'on considère que la loi DORA est entrée en vigueur à la mi-2024, seul un tiers des entreprises est convaincu de pouvoir satisfaire à toutes les exigences de la loi DORA d'ici à janvier 2025. Même les plus confiantes ont admis qu'elles allaient devoir peaufiner leurs processus pendant une bonne partie de l'année. Le plus gros problème ? La gestion des risques liés aux tiers à grande échelle. Pour beaucoup, le simple fait de déterminer quels fournisseurs sont considérés comme "critiques" dans le cadre du DORA a été un projet en soi.

Que se passe-t-il donc sur le terrain ? Les équipes s'organisent davantage. Les entreprises mettent en place des programmes DORA dédiés, font appel à des spécialistes de l'informatique, du droit, de la conformité et de l'approvisionnement, et investissent dans des plateformes qui regroupent tout sous un même toit. On assiste également à une évolution croissante qui consiste à ne plus considérer la DORA comme "un simple problème informatique", mais à en faire un sujet de discussion au niveau du conseil d'administration. L'un des défis récurrents est de travailler avec de petits fournisseurs de technologie qui n'ont tout simplement pas les ressources nécessaires pour répondre à toutes les exigences de conformité. Cela signifie que certaines institutions financières agissent désormais en tant que partenaires d'assistance, et non plus seulement en tant que clients.

Et la pression ne s'arrête pas à DORA. Au sein de l'UE, NIS 2 renforce les règles applicables aux infrastructures critiques, et la loi sur la cyber-résilience est sur le point de soumettre la sécurité des produits à un examen minutieux. Parallèlement, les autorités de régulation en dehors de l'UE surveillent de près la situation. Au Royaume-Uni, la FCA et la PRA ont déjà mis en place leurs propres règles de résilience, et aux États-Unis, la SEC attend désormais des entreprises publiques qu'elles divulguent la manière dont elles gèrent les cyberrisques. Si vous pensez à long terme, la réglementation financière DORA n'est pas seulement une règle européenne, c'est un point de départ mondial.

L'AI pour la conformité réglementaire va certainement jouer un rôle plus important, non seulement en théorie, mais aussi dans les opérations quotidiennes. De nombreuses équipes utilisent déjà des outils de traitement du langage naturel (NLP) pour passer en revue des piles massives de contrats et d'accords avec les fournisseurs. Ces outils permettent de repérer automatiquement les signaux d'alerte, comme l'absence de droits d'audit ou de vagues garanties de temps de récupération. Au lieu de s'en remettre à des juristes ou à des responsables de la conformité pour parcourir chaque ligne manuellement, les entreprises intègrent l'IA pour repérer les risques en amont et assurer une documentation rigoureuse dès le premier jour.

Du côté de l'automatisation, les choses évoluent rapidement. Des outils tels que SOAR (Security Orchestration, Automation, and Response) facilitent grandement la gestion des incidents en évitant le chaos. Imaginons que quelque chose se brise. Ces plateformes peuvent déclencher des alertes, verrouiller les choses et même générer le rapport initial conforme à la loi DORA pour les régulateurs, le tout sans qu'un humain n'intervienne au préalable. Les plateformes GRC telles que ServiceNow ou MetricStream se perfectionnent également. Elles ajoutent des tableaux de bord intelligents, des tests de résilience automatisés et des robots qui rappellent aux équipes quand effectuer des exercices ou vérifier les KPI de tiers.

La loi DORA ne réglemente pas directement les fournisseurs de technologie, mais elle rend les institutions financières entièrement responsables de la résilience des logiciels qu'elles utilisent. Ce n'est pas rien. Cela signifie que les banques, les assureurs et les fintechs ne peuvent plus se contenter de choisir une équipe de développement en fonction de sa rapidité ou de son budget. Si votre code se retrouve dans quelque chose d'un tant soit peu critique - comme les paiements, l'onboarding, les plateformes de trading - alors votre client doit prouver que le logiciel est sécurisé, testé et traçable de bout en bout.

À quoi cela ressemble-t-il dans la pratique ? Les équipes chargées des achats demandent désormais des éléments tels que la documentation du SDLC sécurisé, les journaux de tests automatisés et les rapports d'analyse de la vulnérabilité dès le départ. Les contrats sont mis à jour avec des clauses de résilience qui couvrent tout, des temps de récupération des sauvegardes aux responsabilités en matière de réponse aux incidents. Certaines entreprises organisent même des sessions de test conjointes avec leurs fournisseurs pour tester les temps de réponse. En fin de compte, si vous construisez un système d'information, vous devez vous assurer qu'il n'y a pas de problème. logiciel financier pour un client, vous faites désormais partie de son histoire de conformité.

J'espère que vous sortirez de ce billet en étant un peu plus confiant sur DORA - ou au moins en vous posant les bonnes questions. Et honnêtement, c'est déjà un grand pas. Que vous commenciez à peine à décortiquer le règlement ou que vous soyez plongé jusqu'au cou dans sa mise en œuvre, le chemin de la conformité ne doit pas être insurmontable.

Chez Innowise, nous sommes là pour vous aider à comprendre le labyrinthe DORA, à construire une véritable résilience numérique et à protéger votre entreprise, non seulement pour aujourd'hui, mais aussi pour l'avenir.

Expert FinTech

Siarhei dirige notre orientation FinTech avec une connaissance approfondie de l'industrie et une vision claire de la direction que prend la finance numérique. Il aide les clients à naviguer dans les réglementations complexes et les choix techniques, en façonnant des solutions qui ne sont pas seulement sécurisées - mais construites pour la croissance.

Votre message a été envoyé.

Nous traiterons votre demande et vous contacterons dès que possible.

En vous inscrivant, vous acceptez notre Politique de confidentialitéy compris l'utilisation de cookies et le transfert de vos informations personnelles.