- Seguridad de la red

- Seguridad de las aplicaciones web

- Seguridad de las aplicaciones móviles

- Ingeniería social

- Seguridad en cloud

- Seguridad IoT

- Seguridad de la API

- Pruebas de penetración externas e internas

- Pruebas de conformidad

- Seguridad de los contenedores

- Seguridad de las canalizaciones CI/CD

- Revisión segura del código

- Ejercicios del equipo rojo

Seguridad de la red

Bonito por fuera. ¿Pero por dentro? Dispositivos olvidados, configuraciones débiles, agujeros en la segmentación. Simulamos ataques DDoS, MITM, movimientos laterales y otros ataques reales para que pueda ver cómo se comporta su infraestructura bajo presión, no en teoría, sino en la batalla.

Seguridad de las aplicaciones web

Inyecciones, XSS, fallos de autorización, fallos lógicos. No marcamos casillas, atacamos como hackers. Obtendrá vectores de ataque específicos y una comprensión completa del riesgo, no solo recomendaciones de cumplimiento.

Seguridad de las aplicaciones móviles

Una interfaz pulida no significa nada. Dentro puede haber un desastre: criptografía débil, almacenamiento desprotegido, SSL roto. Hacemos ingeniería inversa, probamos y le mostramos dónde podría haber sido comprometido.

Ingeniería social

El punto más débil es humano. Modelamos escenarios reales: phishing, correos electrónicos falsos, llamadas de "soporte técnico", acceso físico. Probamos quién hace clic, quién comparte datos, quién abre puertas. Luego formamos al equipo en sus acciones reales, no en la teoría.

Seguridad en cloud

AWS, Azure, GCP: un permiso erróneo equivale a acceso total. Comprobamos manual y automáticamente IAM, configuraciones, buckets de S3, registros y ACL de red para eliminar brechas en la seguridad de tu nube.

Seguridad IoT

Los dispositivos inteligentes suelen ser estúpidamente inseguros: contraseñas "admin" por defecto, cifrado de casillas de verificación, transmisión débil en la nube. Desciframos firmware, analizamos el tráfico y mostramos dónde todo se mantiene unido por la esperanza.

Seguridad de la API

PIs are your digital nervous system. If they're open, you're vulnerable. We test for injections, IDOR, mass assignment, rate limit bypasses, method abuse. We show exactly how attackers will use your open interfaces against you.

Pruebas de penetración externas e internas

La amenaza no siempre es externa. Comprobamos lo fácil que es entrar desde fuera y el daño que se puede hacer una vez que los atacantes están dentro. Modelamos los peores escenarios posibles mientras aún estás en el juego, no en una rueda de prensa sobre infracciones.

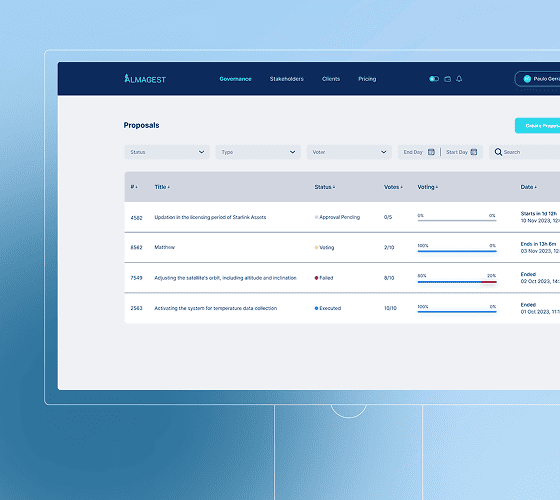

Pruebas de conformidad

Las auditorías son estresantes si no se está preparado. SOC 2, DORA, NIST CSF, FISMA, FedRAMP exigen pruebas, no promesas. Realizamos comprobaciones con antelación para que no esté parcheando agujeros en modo simulacro de incendio dos días antes de la revisión.

Seguridad de los contenedores

Los contenedores aceleran el despliegue pero ocultan errores peligrosos. Comprobamos imágenes, archivos Docker, manifiestos Kubernetes, montajes de volúmenes, configuraciones de red, derechos de acceso e integraciones CI/CD. Obtendrá una imagen clara de las amenazas antes de la puesta en marcha.

Seguridad de las canalizaciones CI/CD

La seguridad debe integrarse en el proceso. Implementamos el análisis de dependencias, la gestión de secretos, los controles de permisos y las compilaciones seguras para asegurarnos de que DevSecOps no sea una palabra de moda más, sino una práctica real.

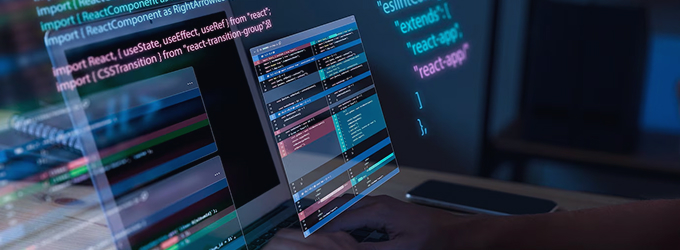

Revisión segura del código

La automatización no ve la lógica, sólo los humanos lo hacen. Analizamos manualmente el código en busca de vulnerabilidades que los escáneres pasan por alto: errores de autorización, elusión de reglas de negocio, mecanismos de acceso mal implementados. Miramos como atacantes: dónde, cómo y por qué se rompen las cosas. Última oportunidad para detectar vulnerabilidades antes de la producción.

Ejercicios del equipo rojo

Modelamos ataques a gran escala: desde phishing hasta la toma completa de la infraestructura. No se trata de "cazar bichos", sino de poner a prueba la preparación, los procesos y todo el sistema de defensa de su equipo para una guerra real.