Ihre Nachricht wurde gesendet.

Wir werden Ihre Anfrage bearbeiten und uns so schnell wie möglich mit Ihnen in Verbindung setzen.

Das Formular wurde erfolgreich abgeschickt.

Weitere Informationen finden Sie in Ihrem Briefkasten.

Sprache auswählen

Seit seiner Durchsetzung hat sich der Digital Operational Resilience Act (DORA) zu einer bestimmenden Kraft im Umgang des Finanzsektors mit IKT-Risiken, Sicherheit und Abhängigkeiten von Dritten entwickelt. Während die Bedeutung des DORA in der Theorie klar ist - ein einheitliches Rahmenwerk zur Stärkung der digitalen Widerstandsfähigkeit – bereitet die system-, anbieter- und betriebsübergreifende Anwendung vielen Institutionen noch immer Unsicherheit.

Dies ist nicht nur eine weitere Zusammenfassung der DORA-Verordnung. Sie wissen bereits, was auf dem Spiel steht. Die eigentliche Frage lautet: Sind Ihre Systeme, Partner und internen Kontrollen wirklich auf das DORA-Framework abgestimmt und wie sieht Ihre Strategie für eine langfristige und nachhaltige Einhaltung aus?

Nehmen Sie also Platz – ich erkläre Ihnen, was DORA wirklich von Ihrem Unternehmen erwartet und, was noch wichtiger ist, wie Sie diese Erwartungen erfüllen können, ohne nachzulassen.

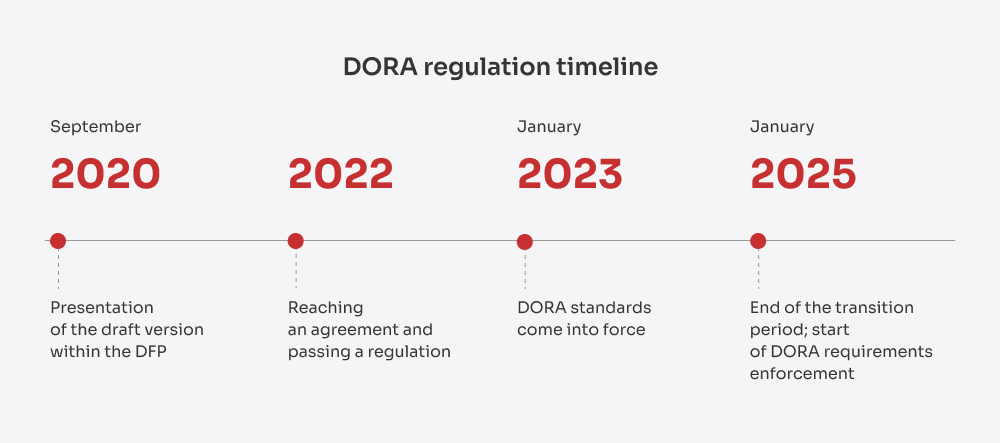

DORA, offiziell bekannt als Verordnung (EU) 2022/2554, ist eine verbindliche EU-Verordnung, die am 16. Januar 2023 in Kraft trat und am 17. Januar 2025 anwendbar wurde. Ihre Einführung war kein theoretischer Schritt. Sie war eine direkte Reaktion auf die zunehmenden Cyberbedrohungen im Finanzsektor. Da Finanzinstitute bei der Bereitstellung digitaler Dienste zunehmend auf Cloud-Infrastrukturen, SaaS-Plattformen und andere externe Partner angewiesen sind, sind sie auch anfälliger für zusammenhängende Risiken geworden, die schwer vorherzusagen, einzudämmen und zu beheben sind.

Die Zahlen sprechen für sich: Im Jahr 2024 beliefen sich die durchschnittlichen Kosten eines Datenschutzverstoßes im Finanzwesen auf 6,08 Millionen US-Dollar, und liegen damit 22 % über dem weltweiten Durchschnitt von $4,88 Millionen US-Dollar bei allen Branchen.

Vorfälle in der Praxis haben die Notwendigkeit einer besseren Widerstandsfähigkeit nur noch verstärkt. 2018 versuchte die TSB eine ausführliche Migration ihrer Kernbankenplattform. Mangelhaftes Risikomanagement, unzureichende Tests und ineffektives Vorfallmanagement führten zu weitreichenden Ausfällen, die Tausenden von Kunden den Zugriff auf ihre Konten verwehrten. Infolgedessen verhängten die Aufsichtsbehörden eine Geldstrafe von 48,65 Millionen Pfund gegen die TSB wegen operationeller Risiken und Steuerungsverstößen.

In ähnlicher Weise erlitt Capital One eine massive Sicherheitsverletzung 2019 aufgrund einer falsch konfigurierten Firewall in seiner Cloud-Infrastruktur. Dadurch wurden Daten von über 100 Millionen Kunden offengelegt. Die Folgen waren Strafen in Höhe von 80 Millionen US-Dollar und hohe Wiederherstellungskosten.

Die Probleme hörten damit nicht auf. Der CrowdStrike-Ausfall im Juli 2024 machte die Verflechtung der digitalen Infrastruktur schmerzlich deutlich. Ausgelöst durch ein fehlerhaftes Update breitete sich der Ausfall auf kritische Systeme aus - Flüge wurden gestoppt, Bankgeschäfte eingefroren und professionelle Dienstleistungen eingestellt. Es handelte sich nicht nur um eine technische Panne, sondern um eine groß angelegte Krise der Geschäftskontinuität, die zeigte, wie Ausfälle von IKT durch Dritte systemische Folgen haben können.

DORA war daher die Antwort der EU: eine ausführliche, durchsetzbare Verordnung, die die Lücke in der digitalen Widerstandsfähigkeit schließen soll, mit klarer Verantwortlichkeit, harmonisierten Standards und einem Rahmen, der für die vernetzte Wirtschaft von heute geeignet ist.

Stellen Sie sich das so vor: Cybersicherheit war früher etwas, das man mit jährlichen Audits, einigen Incident-Playbooks und einer Handvoll isolierter Richtlinien in der IT-Abteilung abhakte. Doch mit DORA reicht dieses Modell nicht mehr aus. DORA-Sicherheit liegt nun in der Verantwortung aller – von den Ingenieuren bis zu den Führungskräften.

Es geht nicht nur darum, den Einsatz einer Firewall nachzuweisen – es geht darum, zu beweisen, dass die gesamte digitale Lieferkette auch bei einem Angriff weiterlaufen kann. DORA holt die Cybersicherheit aus dem Schatten in die Vorstandsetage und zwingt die Unternehmen, digitale Risiken als geschäftskritisches Thema zu behandeln, nicht nur als technisches Problem.

Die DORA-EU-Verordnung gilt für mehr als 20 Kategorien von Finanzunternehmen in der gesamten EU, darunter:

Die Bedeutung von DORA geht jedoch über das traditionelle Finanzwesen hinaus. Die Verordnung rückt auch kritische IKT-Dienstleister in den Fokus der Compliance. Das bedeutet: Wenn Sie Technologien bereitstellen, die eine Kernfunktion eines Finanzunternehmens unterstützen – sei es Cloud-Infrastruktur, Datenanalyse, SaaS für Zahlungen oder Onboarding, KYC/AML-Tools, KI-basierte Betrugserkennung oder sogar API-Plattformen zur Verbindung von Kernsystemen – sind Sie nun Teil der Compliance-Kette.

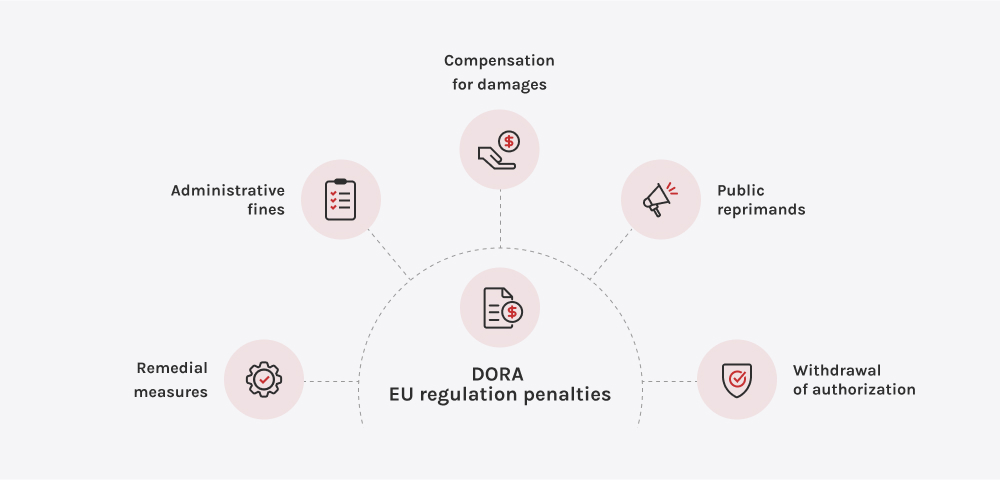

Die Nichteinhaltung der DORA-Standards gefährdet Ihren Betrieb, Ihren Ruf und Ihre langfristige Strategie. Im Rahmen von DORA sind die Europäischen Aufsichtsbehörden (EBA, ESMA und EIOPA) nun befugt, finanzielle Sanktionen, öffentliche Verweise und verbindliche Beseitigungsmaßnahmen zu verhängen. Noch wichtiger: In Fällen, in denen ein externer IKT-Anbieter als Bedrohung für die Betriebsstabilität eingestuft wird, ermöglicht DORA den Aufsichtsbehörden, die Kündigung von Verträgen zu erzwingen, selbst mit Anbietern, die Kerninfrastruktur oder wesentliche digitale Dienste bereitstellen.

Doch die regulatorischen Konsequenzen sind nur ein Teilaspekt. Die tatsächlichen Kosten der Nichteinhaltung sind vielschichtig:

Deshalb suchen Finanzinstitute nicht nur nach Anbietern, sondern nach Partnern für mehr Resilienz. Sie wünschen sich Technologieanbieter, die die DORA-Compliance-Anforderungen verstehen, prüfbare Lösungen anbieten und durch starke SLAs, transparente Prozesse und kollaborative Tests Verantwortung übernehmen.

Für die Finanzinstitute bedeutet der DORA-Rahmen einen grundlegenden Wandel in der Art und Weise, wie operationelle Widerstandsfähigkeit die Marktführerschaft definiert. Compliance allein ist nicht mehr genug. DORA zwingt Finanzunternehmen dazu, zu beweisen, dass sie kritische Dienste auch bei schwerwiegenden IKT-Störungen aufrechterhalten können - selbst wenn Ausfälle in ausgelagerten Ökosystemen auftreten, die sich ihrer direkten Kontrolle entziehen.

Hier zeigt sich der strategische Wert:

Tatsächlich verwandelt die DORA-Finanzregulierung Resilienz von einer defensiven Compliance-Übung in eine proaktive Geschäftsstrategie. Institutionen, die DORA als Chance begreifen, werden schneller vorankommen, besser wiederhergestellt werden und tieferes Vertrauen aufbauen als Wettbewerber, die sich noch immer ausschließlich auf technische Sicherheitsmaßnahmen konzentrieren.

"Bei Innowise haben wir die Anforderungen von DORA gründlich analysiert und unser Engagement für digitale Resilienz auf allen Ebenen bekräftigt. Ob Beratung, DevSecOps-Integration, Resilienztests oder vollständige Compliance-Unterstützung – wir verfügen über das nötige Know-how, um Sie an der Spitze zu halten. Wir bieten Ihnen außerdem die richtigen Tools und die nötige Betriebsdisziplin, um Sie bei der Gestaltung der Zukunft des sicheren Finanzwesens zu unterstützen. "

Delivery Manager in FinTech

Sie fragen sich vielleicht: Wenn es bereits Vorschriften wie die NIS-2 (Richtlinie zur Netzwerk- und Informationssicherheit) und die DSGVO (Datenschutz-Grundverordnung) gab, warum war DORA dann überhaupt notwendig? Ein gutes Argument – und tatsächlich spielen NIS-2 und DSGVO nach wie vor eine wichtige Rolle bei der Stärkung der Cybersicherheit und des Datenschutzes in der gesamten EU. Der Hauptunterschied besteht jedoch darin, dass DORA über den reinen Informationsschutz hinausgeht. Es konzentriert sich darauf, die kontinuierliche Bereitstellung kritischer Finanzdienstleistungen auch bei schweren IKT-Störungen sicherzustellen.

Um die Unterschiede deutlich zu machen, habe ich die wichtigsten davon in der folgenden Tabelle zusammengestellt:

| Beschreibung | DORA | NIS 2 | GDPR |

| Reichweite | Gilt für Finanzunternehmen und kritische IKT-Drittanbieter im gesamten EU-Finanzsektor | Gilt für wesentliche und wichtige Unternehmen in kritischen Sektoren in der EU | Gilt weltweit für Organisationen, die personenbezogene Daten von EU-Bürgern verarbeiten |

| Zweck | Stärkung des IKT-Risikomanagements, der Aufsicht durch Dritte und der Betriebsbelastbarkeit für eine unterbrechungsfreie Bereitstellung von Finanzdienstleistungen | Verbesserung der allgemeinen Cybersicherheitsstandards in allen wichtigen Bereichen, darunter Energie, Verkehr, Gesundheitswesen und digitale Infrastruktur | Zum Schutz der persönlichen Daten und Datenschutzrechte der EU-Bürger |

| Vorfallsmeldung | Größere IKT-bezogene Vorfälle müssen ohne unnötige Verzögerung unter Verwendung standardisierter Vorlagen gemeldet werden | Bedeutende Cybersicherheitsvorfälle müssen den nationalen Behörden innerhalb von 24 Stunden gemeldet werden | Verletzungen des Schutzes personenbezogener Daten müssen innerhalb von 72 Stunden der Aufsichtsbehörde gemeldet werden |

| Drittanbieter-Risikomanagement | Obligatorische vertragliche Aufsicht, Überwachung und Ausstiegsstrategien für kritische IKT-Drittanbieter | Das Risikomanagement für die Cybersicherheit in der Lieferkette wird gefördert, ist aber im Vergleich zu DORA weniger normativ | Datenverarbeiter müssen die Sicherheit personenbezogener Daten gewährleisten, aber die Anforderungen an die betriebliche Belastbarkeit der Anbieter sind nicht definiert |

| Test- und Auditanforderungen | Erfordert regelmäßige Resilienztests, einschließlich erweiterten Threat-Led Penetration Testing (TLPT) alle drei Jahre für kritische Einheiten | Erfordert Risikobewertungen und allgemeine Cybersicherheitsmaßnahmen, aber keine verbindlichen Standards für Resilienz oder Penetrationstests | Erfordert angemessene technische und organisatorische Sicherheitsmaßnahmen, aber keine obligatorischen Resilienztests |

| Führungskräfte und Verantwortlichkeit | Vorstand und Leitung müssen das IKT-Risikomanagement definieren, genehmigen, überwachen und dafür verantwortlich sein | Das Management muss Cybersicherheitsmaßnahmen genehmigen, die Steuerung der Betriebsbelastbarkeit ist jedoch weniger detailliert | Datenverantwortliche und Verarbeiter sind für den Datenschutz verantwortlich, es gibt jedoch keine spezifischen Anforderungen an die Steuerung der Betriebsbelastbarkeit |

| Feinheiten | Es sind keine festen Strafen festgelegt; die nationalen und EU-Aufsichtsbehörden sind befugt, Geldbußen und Behebungsmaßnahmen zu verhängen oder die Kündigung kritischer Verträge mit Drittparteien anzuordnen | Wesentliche Unternehmen: bis zu 10 Mio. € oder 2 % des weltweiten Umsatzes; Wichtige Unternehmen: bis zu 7 Mio. € oder 1,4 % des weltweiten Umsatzes | Schwerwiegende Verstöße: bis zu 20 Mio. € oder 4 % des weltweiten Umsatzes; Leichtere Verstöße: bis zu 10 Mio. € oder 2 % des weltweiten Umsatzes |

Die DORA-Compliance basiert auf fünf Säulen. Zusammengenommen stellen diese Säulen Finanzinstitute vor die Herausforderung, ihr digitales Risikomanagement als Kernkompetenz zu überdenken. Wir erläutern die wichtigsten Punkte und wie Innowise Sie dabei unterstützen kann, die richtigen Schritte zur vollständigen Compliance zu unternehmen.

DORA verpflichtet Finanzinstitute, digitale Resilienz in jeden Schritt ihrer Tätigkeit zu integrieren – von der Risikoidentifizierung über den Schutz, die Erkennung, die Reaktion bis hin zur Wiederherstellung. Es geht nicht darum, erst zu reagieren, wenn etwas schiefgeht. Es geht darum, immer einen Schritt voraus zu sein, Störungen zu minimieren und Ihre Systeme zu stärken, bevor Probleme auftreten.

Finanzinstitute müssen IKT-bezogene Vorfälle schnell erkennen, klassifizieren und den Aufsichtsbehörden melden, wobei strenge Vorlagen und Fristen eingehalten werden müssen. Eine unorganisierte oder verspätete Reaktion kann zu Reputationsschäden, behördlichen Sanktionen oder, schlimmer noch, zu einem Verlust des Marktvertrauens führen. Um die Anforderungen von DORA zu erfüllen, müssen Unternehmen Ad-hoc-Prozesse in optimierte, prüfbare Arbeitsabläufe umwandeln.

DORA verlangt von Unternehmen nicht nur, Resilienz zu deklarieren. Es verlangt von ihnen auch, diese durch regelmäßige, bedrohungsorientierte Tests der digitalen Betriebsbelastbarkeit (TLPT) nachzuweisen. Institutionen müssen kritische Systeme extremen, realistischen Szenarien aussetzen, um versteckte Schwachstellen aufzudecken und die Wiederherstellungsmöglichkeiten zu validieren.

Nach DORA sind Finanzinstitute direkt für die Zuverlässigkeit ihrer externen IKT-Anbieter verantwortlich – von Cloud-Dienstleistern und Softwareanbietern bis hin zu externen IT-Partnern. Der Ausfall eines Lieferanten könnte für Sie sofort zu einer regulatorischen Krise werden. Deshalb verlangt die DORA-Finanzregulierung kontinuierliche Überwachung und dokumentierte Kontrollen aller IKT-Partner.

Die DORA-Cybersicherheitsverordnung ermutigt Finanzinstitute, Informationen über Cyberbedrohungen, Schwachstellen und Vorfälle aktiv auszutauschen – nicht nur als Formalität, sondern als strategischen Abwehrmechanismus. Durch die Beteiligung an vertrauenswürdigen Netzwerken stärken Organisationen ihre kollektive Widerstandsfähigkeit und erhalten frühzeitige Warninformationen, die größere Störungen verhindern können.

Die Erfüllung der DORA-Compliance-Anforderungen erfordert einen klaren, strukturierten Ansatz, der Risikomanagement, Reaktion auf Vorfälle, externe Aufsicht und Betriebstests miteinander verbindet. Ich habe die wesentlichen Schritte skizziert, die Ihnen helfen, von der Compliance auf dem Papier zur Resilienz in der Praxis zu gelangen.

Obwohl diese Schritte eine solide Grundlage bieten, gestaltet sich der Weg zur DORA-Sicherheit für jedes Unternehmen anders. Möglicherweise benötigen Sie einen breiteren Rahmen, einen tieferen Fokus oder einfach mehr Sicherheit, dass nichts übersehen wurde. In diesen Fällen ist es am klügsten, Cybersicherheits-Experten an Ihrer Seite zu haben – Fachleute, die Sie durch den gesamten Prozess führen und die kritischen Bereiche gründlich analysieren können.

Die Einhaltung der DORA-Vorschriften erfordert ausgewiesene Expertise in den Bereichen Cybersicherheit, operationelle Belastbarkeit und regulatorische Bereitschaft. Innowise verfügt über eine solide Grundlage anerkannter Standards, Frameworks und praxisnaher technischer Fähigkeiten, die sich nahtlos an die DORA-Anforderungen anpassen. DORA-Anforderungen.

Unsere Expertise in den Bereichen Compliance und Resilienz umfasst:

Wir wenden die Best Practices der ISO 27001 an, um solide Rahmenbedingungen für Risikomanagement, Governance und Vorfallreaktion zu schaffen, die die entscheidende Grundlage für die Einhaltung der DORA-Vorschriften bilden.

Wir strukturieren unsere Resilienzprogramme nach den Prinzipien des NIST und decken die Identifizierung, Abwehr, Erkennung, Reaktion und Wiederherstellung von Bedrohungen ab, ganz im Einklang mit dem operativen Risikoansatz von DORA.

Bei der Bereitstellung von Cloud- oder Managed Services gewährleistet unsere SOC 2-Konformität robuste Kontrollen hinsichtlich Datensicherheit, Verfügbarkeit und Vertraulichkeit, um die Anforderungen von DORA an die Drittanbieter-Aufsicht zu erfüllen.

Wir verwenden führende CSPM-Tools (wie Chef Compliance, tfsec, OpenSCAP, CloudBots), um Fehlkonfigurationen in Cloud-Umgebungen zu erkennen und zu beheben und so das Betriebsrisiko zu reduzieren.

Tools wie ELK, Nagios, Prometheus, Grafana und Kibana ermöglichen es uns, Compliance-Status, Einblicke in Vorfälle und Resilienztrends in Echtzeit bereitzustellen, die für die Überwachungs- und Berichtserwartungen von DORA von entscheidender Bedeutung sind.

Unsere Entwicklungs- und Betriebspraktiken umfassen vorab genehmigte Compliance-Kontrollen durch Tools wie Terraform und Ansible und gewährleisten so die regulatorische Bereitschaft in jeder Phase des Technologielebenszyklus.

Regelmäßige Resilienz-Audits mithilfe von Plattformen wie Lynis, Wazuh, Checkov, OpenSCAP und CIS-CAT sorgen dafür, dass die betrieblichen Resilienzpraktiken aktuell und für die behördliche Kontrolle bereit sind.

DORA erschüttert die Finanzwelt – ohne Übertreibung gesagt. Die Regulierung ist in vollem Gange, doch für viele Institutionen und Anbieter herrscht noch Unsicherheit. Ich habe in letzter Zeit unzählige Gespräche mit Technologieleitern, Compliance-Teams und Vorstandsmitgliedern geführt, um die Bedeutung von DORA in der Praxis zu ergründen. Hier sind die häufigsten Fragen, die mir gestellt werden – und meine Einschätzung der weiteren Entwicklung.

Mit der Einführung von DORA haben die meisten Finanzinstitute die Planungsphase abgeschlossen und sind nun in der Praxis angekommen. Die Realität sieht jedoch so aus: Viele Unternehmen sind noch nicht vollständig am Ziel. Laut einer McKinsey-Umfrage von Mitte 2024 war nur etwa ein Drittel der Unternehmen zuversichtlich, alle DORA-Anforderungen bis Januar 2025 erfüllen zu können. Selbst die zuversichtlichen Unternehmen gaben zu, dass sie noch bis weit in dieses Jahr hinein an der Optimierung ihrer Prozesse arbeiten würden. Die größte Herausforderung? Das Management von Drittanbieterrisiken im großen Maßstab. Für viele war es schon ein Projekt für sich, herauszufinden, welche Anbieter im Rahmen des DORA-Frameworks als „kritisch“ gelten.

Was passiert also tatsächlich in der Praxis? Die Teams organisieren sich besser. Unternehmen richten spezielle DORA-Programme ein, beziehen Mitarbeiter aus IT, Recht, Compliance und Beschaffung ein und investieren in Plattformen, die alles unter einem Dach vereinen. DORA wird zunehmend nicht mehr nur als „eine weitere IT-Sache“ betrachtet, sondern ist ein Thema auf Vorstandsebene. Eine wiederkehrende Herausforderung ist die Zusammenarbeit mit kleineren Technologieanbietern, die schlicht nicht über die Ressourcen verfügen, um alle Compliance-Anforderungen zu erfüllen. Das bedeutet, dass einige Finanzinstitute mittlerweile nicht mehr nur als Kunden, sondern als Support-Partner agieren.

Und der Druck ist nicht auf DORA beschränkt. Innerhalb der EU verschärft NIS 2 die Regeln für kritische Infrastrukturen, und die Cyberresilienz-Verordnung wird die Produktsicherheit unter die Lupe nehmen. Unterdessen beobachten Regulierungsbehörden außerhalb der EU die Entwicklung aufmerksam. Die britischen FCA und PRA haben bereits eigene Resilienzregeln eingeführt, und in den USA erwartet die SEC nun von börsennotierten Unternehmen, dass sie ihren Umgang mit Cyberrisiken offenlegen. Langfristig betrachtet ist die DORA-Finanzregulierung nicht nur eine europäische Regel, sondern ein globaler Ausgangspunkt.

KI für die Einhaltung gesetzlicher Vorschriften wird definitiv eine größere Rolle spielen – nicht nur in der Theorie, sondern auch im täglichen Betrieb. Viele Teams nutzen bereits Tools zur Verarbeitung natürlicher Sprache (NLP), um riesige Stapel von Verträgen und Lieferantenvereinbarungen zu sichten. Diese Tools helfen dabei, Warnsignale automatisch zu erkennen, wie beispielsweise fehlende Auditrechte oder unklare Garantien für die Wiederherstellungszeit. Anstatt sich darauf zu verlassen, dass Anwälte oder Compliance-Leiter jede Zeile manuell durchgehen, setzen Unternehmen KI ein, um Risiken im Voraus zu erkennen und die Dokumentation vom ersten Tag an lückenlos zu halten.

Auch im Bereich der Automatisierung schreitet die Entwicklung rasant voran. Tools wie SOAR – kurz für Security Orchestration, Automation and Response – erleichtern die Bewältigung von Vorfällen deutlich, ohne dass Chaos entsteht. Nehmen wir an, es kommt zu einem Ausfall. Diese Plattformen können Warnmeldungen auslösen, Abläufe sperren und sogar den ersten DORA-konformen Bericht für Aufsichtsbehörden erstellen – und das alles ohne menschliches Eingreifen. Und auch GRC-Plattformen wie ServiceNow oder MetricStream entwickeln sich weiter. Sie bieten intelligente Dashboards, automatisierte Resilienztests und Bots, die Teams daran erinnern, wann sie Übungen durchführen oder KPIs von Drittanbietern überprüfen müssen.

DORA reguliert zwar nicht direkt Technologieanbieter, macht Finanzinstitute aber voll verantwortlich für die Belastbarkeit der von ihnen genutzten Software. Das ist ein wichtiger Aspekt. Banken, Versicherer und Fintechs können ein Entwicklerteam nicht mehr einfach nach Geschwindigkeit oder Budget auswählen. Wenn Ihr Code in einem auch nur annähernd kritischen Bereich – wie Zahlungen, Onboarding oder Handelsplattformen – zum Einsatz kommt, muss Ihr Kunde nachweisen, dass die Software sicher, getestet und durchgängig nachvollziehbar ist.

Wie sieht das in der Praxis aus? Beschaffungsteams fordern mittlerweile bereits im Vorfeld sichere SDLC-Dokumentationen, automatisierte Testprotokolle und Schwachstellen-Scan-Berichte. Verträge werden mit Resilienzklauseln aktualisiert, die alles von Backup-Wiederherstellungszeiten bis hin zu den Verantwortlichkeiten für die Reaktion auf Vorfälle abdecken. Manche Unternehmen führen sogar gemeinsame Tests mit ihren Lieferanten durch, um die Reaktionszeiten zu testen. Kurz gesagt: Wenn Sie Finanzsoftware für einen Kunden entwickeln, sind Sie nun Teil seiner Compliance-Verantwortung.

Ich hoffe, Sie haben nach diesem Beitrag etwas mehr Vertrauen in DORA gewonnen – oder sich zumindest die richtigen Fragen gestellt. Und ehrlich gesagt ist das schon ein großer Schritt. Egal, ob Sie gerade erst mit der Verordnung beginnen oder schon mitten in der Umsetzung stecken – der Weg zur Einhaltung muss nicht überwältigend sein.

Wir von Innowise helfen Ihnen dabei, sich im DORA-Labyrinth zurechtzufinden, echte digitale Widerstandsfähigkeit aufzubauen und Ihr Unternehmen nicht nur jetzt, sondern vor allem, was danach kommt, zu schützen.

FinTech-Experte

Siarhei leitet unsere FinTech-Strategie mit fundierten Branchenkenntnissen und einem klaren Blick für die digitale Finanzwelt. Er unterstützt Kunden bei der Bewältigung komplexer Regulierungen und technischer Entscheidungen und entwickelt Lösungen, die nicht nur sicher, sondern auch wachstumsorientiert sind.

Ihre Nachricht wurde gesendet.

Wir werden Ihre Anfrage bearbeiten und uns so schnell wie möglich mit Ihnen in Verbindung setzen.

Mit der Anmeldung erklären Sie sich mit unseren Datenschutzrichtlinie