- Netwerkbeveiliging

- Beveiliging van webapps

- Beveiliging van mobiele apps

- Social engineering

- Cloud beveiliging

- IoT-beveiliging

- API-beveiliging

- Externe en interne penetratietesten

- Testen op naleving

- Containerbeveiliging

- CI/CD-pijplijn beveiliging

- Veilige code review

- Rode team oefeningen

Netwerkbeveiliging

Prachtig aan de buitenkant. Maar van binnen? Vergeten apparaten, zwakke configuraties, gaten in segmentatie. We simuleren DDoS, MITM, laterale bewegingen en andere echte aanvallen, zodat je kunt zien hoe je infrastructuur zich gedraagt onder druk, niet in theorie, maar in de strijd.

Beveiliging van webapps

Injecties, XSS, autorisatiefouten, logische bugs. We vinken geen vakjes aan, we vallen aan als hackers. U krijgt specifieke aanvalsvectoren en volledig inzicht in de risico's, niet alleen aanbevelingen voor naleving.

Beveiliging van mobiele apps

Een gepolijste interface betekent niets. Binnenin kan het een puinhoop zijn: zwakke cryptografie, onbeschermde opslag, kapotte SSL. We reverse-engineeren, testen en laten je zien waar je al gecompromitteerd zou kunnen zijn.

Social engineering

Het zwakste punt is menselijk. We modelleren echte scenario's: phishing, vervalste e-mails, "technische ondersteuning" oproepen, fysieke toegang. We testen wie klikt, wie gegevens deelt, wie deuren opent. Vervolgens trainen we het team op hun werkelijke acties, niet op de theorie.

Cloud beveiliging

AWS, Azure, GCP: één verkeerde permissie staat gelijk aan volledige toegang. We controleren IAM, configs, S3 buckets, logging en netwerk ACL's handmatig en automatisch om gaten in uw cloudbeveiliging te elimineren.

IoT-beveiliging

Slimme apparaten zijn vaak domweg onveilig: Standaard "admin"-wachtwoorden, versleuteling via selectievakjes, zwakke cloud-transmissie. We kraken firmware, analyseren verkeer en laten zien waar alles bij elkaar wordt gehouden door hoop.

API-beveiliging

PIs are your digital nervous system. If they're open, you're vulnerable. We test for injections, IDOR, mass assignment, rate limit bypasses, method abuse. We show exactly how attackers will use your open interfaces against you.

Externe en interne penetratietesten

Dreiging is niet altijd extern. We controleren hoe eenvoudig het is om van buitenaf in te breken en welke schade kan worden aangericht als aanvallers eenmaal binnen zijn. We modelleren worst-case scenario's terwijl je nog bezig bent, niet op een persconferentie over inbraken.

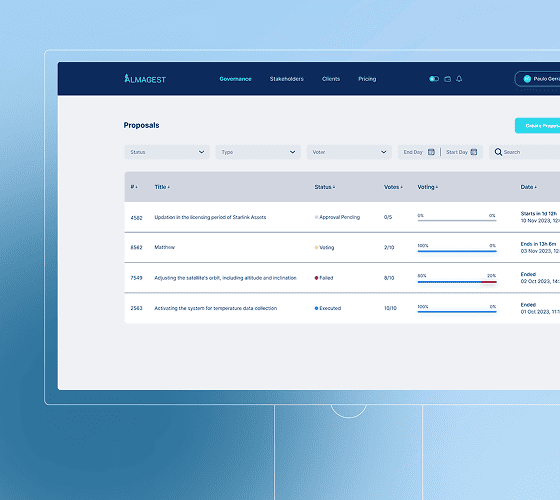

Testen op naleving

Audits zijn stressvol als je niet voorbereid bent. SOC 2, DORA, NIST CSF, FISMA, FedRAMP vereisen allemaal bewijs, geen beloftes. We voeren vroeg controles uit, zodat je niet twee dagen voor de controle nog gaten aan het dichten bent.

Containerbeveiliging

Containers versnellen de implementatie maar verbergen gevaarlijke bugs. We controleren images, Dockerfiles, Kubernetes manifests, volume mounts, netwerkinstellingen, toegangsrechten, CI/CD-integraties. Je krijgt een duidelijk beeld van de bedreigingen voordat je live gaat.

CI/CD-pijplijn beveiliging

Beveiliging moet worden geïntegreerd in het proces. We implementeren het scannen van afhankelijkheden, geheim beheer, toegangscontroles en veilige builds om ervoor te zorgen dat DevSecOps niet zomaar een modewoord is, maar een echte praktijk.

Veilige code review

Automatisering ziet geen logica, alleen mensen zien dat. Wij analyseren handmatig code op kwetsbaarheden die scanners missen: autorisatiefouten, omzeiling van bedrijfsregels, onjuist geïmplementeerde toegangsmechanismen. Wij kijken als aanvallers: waar, hoe en waarom dingen breken. Laatste kans om kwetsbaarheden op te sporen voor de productie.

Rode team oefeningen

We modelleren volledige aanvallen: van phishing tot volledige overname van de infrastructuur. Dit is geen "bug hunting", maar het testen van de paraatheid, processen en het hele verdedigingssysteem van je team voor echte oorlogvoering.