Il tuo messaggio è stato inviato.

Elaboreremo la vostra richiesta e vi ricontatteremo al più presto.

Il modulo è stato inviato con successo.

Ulteriori informazioni sono contenute nella vostra casella di posta elettronica.

Selezionare la lingua

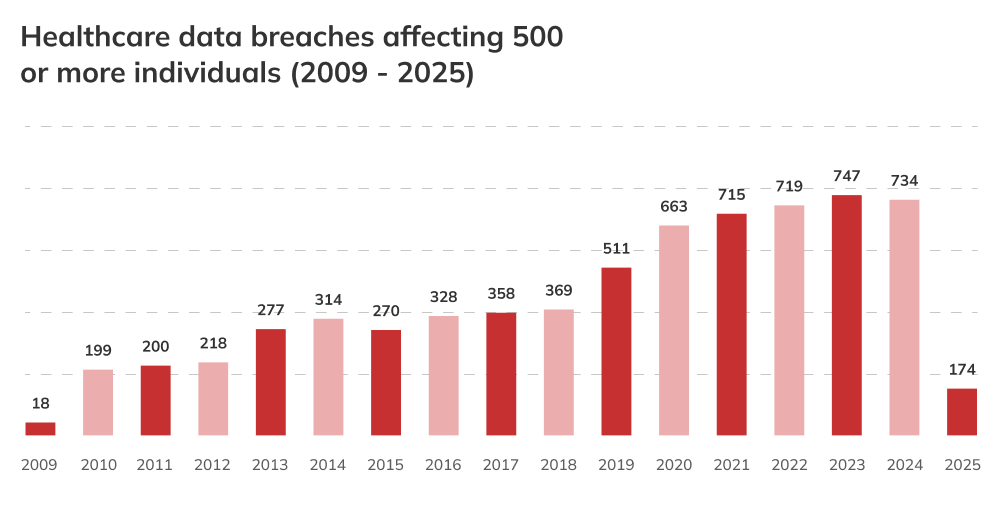

Oggi più che mai le aziende sanitarie adottano la tecnologia e quindi il numero di app sotto attacco è aumentato in proporzione. Secondo l'HIPAA (Health Insurance Portability and Accountability Act) Journal, negli ultimi 14 anni, il numero di app attaccate è aumentato. Il numero di violazioni sanitarie segnalate è in aumento e rimane ancora oggi alle stelle. Solo l'anno scorso sono stati violati oltre 276 milioni di dati, tra cui la più grande violazione di dati sanitari mai avvenuta.

Il punto è che, dopo aver esaminato il Ufficio per i diritti civili Ho notato che la maggior parte dei casi è legata a incidenti informatici, furti o accessi non autorizzati/diffusioni. Dopo aver lavorato per anni a progetti informatici nel settore sanitario, scommetto che molte delle violazioni si sarebbero potute evitare se si fosse prestata maggiore attenzione ai dettagli, come gli aggiornamenti tempestivi dei sistemi o il rafforzamento dell'autenticazione.

In questo articolo vi illustrerò i principali rischi di violazione da tenere presenti e le strategie collaudate che io e il mio team utilizziamo per tenere i dati degli operatori sanitari fuori dalle mani sbagliate.

Lo so, lo sapete: le violazioni dei dati nel settore sanitario sono costose, distruttive e, spesso, evitabili. Dal punto di vista finanziario, possono affondare anche fornitori e aziende consolidate.

Facciamo un po' di conti. Nel 2025, le sanzioni per le violazioni delle norme di sicurezza HIPAA variano da da $141 a $2.134.831 per violazione, a seconda del livello di gravità della violazione dei dati medici. Sebbene il minimo sembri accettabile, la sanzione massima è pari a circa 10 volte lo stipendio medio di un medico negli Stati Uniti.

Inoltre, è bene ricordare che le autorità moltiplicano le multe a seconda del numero di violazioni. Le sanzioni non riguardano solo i fornitori di servizi sanitari, ma anche i piani sanitari, i centri di clearing e i partner commerciali delle entità coperte da HIPAA. Nessuna organizzazione ha a disposizione una tale quantità di denaro da spendere senza preoccuparsi di qualche guasto informatico.

Inoltre, il Regola di notifica delle violazioni HIPAA richiede che ogni violazione dei dati dei pazienti che riguardi informazioni sanitarie protette (PHI) venga segnalata, indipendentemente dalle dimensioni. Ciò significa che non dovete solo affrontare conseguenze interne, ma siete obbligati per legge a renderle pubbliche. E sì, questa esposizione pubblica può in cause legali, indaginie, in alcuni casi, anni di danni al marchio.

Inoltre, non solo si sta rompendo la banca, ma si sta rompendo anche la fiducia, che, oserei dire, nel settore sanitario è essenziale. Una singola violazione può innescare un flusso di pazienti in uscita e danneggiare relazioni decennali hai lavorato.

Ecco la dura verità: in fin dei conti, è molto più facile ed economico evitare le violazioni HIPAA e le gravi violazioni dei dati piuttosto che recuperarle. Ecco perché raccomando sempre protezione proattiva dei dati per progetti di sviluppo di software sanitario: si riesce a individuare i problemi più lievi prima che lo facciano gli aggressori. Questo è uno dei tanti modi in cui i fornitori di servizi sanitari possono resistere alle persistenti minacce alla sicurezza.

Le violazioni della sicurezza informatica in ambito sanitario hanno raggiunto livelli record negli Stati Uniti, rendendo il problema sempre più allarmante ogni anno. In totale, 734 violazioni di dati sanitari di grandi dimensioni sono state segnalate nel 2024, e 14 di essi hanno interessato più di un milione di cartelle cliniche. Il più grande incidente della storia recente si è verificato proprio l'anno scorso, esponendo i dati sanitari di oltre 190 milioni di individui in un singolo attacco di hacking. Per mettere le cose in prospettiva, si tratta di più della metà della popolazione degli Stati Uniti.

E i dati dei rapporti sulle violazioni HIPAA del 2025 non lasciano intravedere alcuna speranza. A maggio 2025, ci sono già stati 174 casi segnalate, la maggior parte delle quali riguardava fornitori di servizi medici. Per come la vedo io, ogni violazione dell'assistenza sanitaria intacca la fiducia del pubblico e inevitabilmente interrompe l'assistenza. Pertanto, gli operatori sanitari dovrebbero chiedersi se stanno facendo abbastanza per evitare che ciò accada.

Come ho detto all'inizio di questo articolo, le cause principali della maggior parte delle violazioni della sicurezza sanitaria tendono a rientrare nelle stesse poche categorie. E secondo la mia esperienza, quando si verificano le applicazioni esistenti dei nuovi clienti, questi problemi sono sorprendentemente persistenti. Analizziamo le principali cause delle violazioni dei dati sanitari che vedo ripetutamente.

Nonostante abbiano a che fare con informazioni incredibilmente sensibili, molte organizzazioni sanitarie operano ancora con dati non completamente (o adeguatamente) crittografati. Ciò che rende questo fatto ancora più preoccupante è che il paziente i record sono spesso distribuiti su più sistemicome i sistemi EHR, le app per i pazienti e le piattaforme cloud - l'elenco è lungo. Spesso il livello di sicurezza non è uniforme tra questi sistemi: sono stati implementati in tempi diversi, in ambienti diversi e da team diversi.

Ciò significa che non solo un'organizzazione di questo tipo non può beneficiare dei vantaggi di integrazione dei dati sanitari, ma è anche obbligato a mantenere salvaguardie di sicurezza coerenti tra tutti questi sistemi (ad esempio, la sicurezza di audit dei sistemi esistenti, delle nuove connessioni e dei sottosistemi). Ma ricordate che basta un solo punto debole perché si verifichi una violazione dell'archiviazione dei dati. È più difficile monitorare un panorama così frammentato e questo rende più probabile l'esposizione.

Non tutte le violazioni dei dati provengono da attacchi sofisticati, molte iniziano da qualcuno all'interno dell'organizzazione. Un amministratore che invia file al destinatario sbagliato, un'infermiera che dimentica di bloccare lo schermo del PC prima di andare a pranzo o un medico che clicca su un link di phishing senza rendersene conto: i dati sono già in pericolo.

Che sia accidentale o intenzionale, La manipolazione interna dei dati rimane una causa comune. delle violazioni dei dati sanitari. I fornitori di servizi sanitari tendono a trascurare questi rischi, impiegando più tempo per prepararsi ai cyberattacchi. E i rischi legati al fattore umano rimangono invisibili finché non è troppo tardi.

Durante la revisione soluzioni IT per la sanità controlli di sicurezza, è scioccante come misure di controllo degli accessi non coerenti sono e come ampi privilegi di accesso sono. Ancora oggi, non tutte le aziende sanitarie utilizzano l'autenticazione multilivello e regole di password forti. Troppo spesso agli utenti viene concesso un accesso superiore a quello necessario per svolgere le loro mansioni quotidiane, e a volte tale accesso viene concesso a tempo indeterminato.

Quando l'utente i meccanismi di autenticazione sono deboli o obsoletiPer gli hacker diventa molto più facile sfruttare queste lacune e ottenere l'accesso a tutto ciò di cui hanno bisogno. L'assenza di un controllo a grana fine su chi può vedere cosa, rende l'accesso non autorizzato uno dei modi più semplici per violare la sicurezza informatica nel settore sanitario.

I fornitori di servizi sanitari sono un obiettivo primario per gli attacchi ransomware per un semplice motivo: non possono permettersi di rimanere offline a lungo. I medici hanno bisogno di accedere alle storie mediche di decine di pazienti al giorno per prendere decisioni complesse, a volte di vita o di morte. I criminali informatici lo sanno e lo sfruttano senza pietà.

Il settore sanitario lo sa bene: intere reti ospedaliere possono essere messe in crisi da un singolo allegato dannoso. o un file infetto. Ciò che trasforma questi attacchi in un duplice disastro non è solo l'essere bloccati a causa delle violazioni della sicurezza del sistema EHR, ma anche la minaccia di fuga dei dati rubati.

Le app obsolete sono presenti ovunque nel settore sanitario, spesso perché modernizzare il software medico rischiose o complesse. Anche se le applicazioni affette da bug rallentano seriamente l'assistenza ai pazienti e i flussi di lavoro quotidiani dell'ospedale.

Ma questo Il ritardo nell'aggiornamento crea una finestra perfetta per gli aggressori. Gli sviluppatori meno diligenti possono lasciare le vulnerabilità senza patch per mesi o anni da quando le hanno scoperte. Eppure, qualcosa di così piccolo come un modulo dimenticato o uno strumento di terze parti non monitorato possono diventare il punto di ingresso per una grave violazione.

"Nella maggior parte dei casi, il vero problema non è che le organizzazioni sanitarie non si preoccupano della sicurezza dei dati dei pazienti, ma che non hanno un quadro chiaro di dove siano i punti deboli. Ecco perché iniziamo sempre i progetti di protezione dei dati del software sanitario con un'adeguata verifica e un'analisi dei dati test di sicurezza. Una volta che sappiamo dove sono le lacune, mettiamo a punto un piano realistico e graduale per risolverle e mantenere i dati dei pazienti al sicuro".

Gestore di portafoglio in tecnologie sanitarie e mediche

Dopo aver esaminato i problemi più comuni, parliamo di ciò che funziona effettivamente per prevenire le violazioni della sicurezza nel settore sanitario. Non si tratta di best practice teoriche, ma di cose che ho visto funzionare con successo per sistemi multiospedalieri e fornitori HealthTech in rapida crescita.

Non commettete uno degli errori più gravi che vedo: non trattate la sicurezza dei dati nel settore sanitario come un singolo interruttore da premere. Non è così semplice. Servono difese multiple stratificate su sistemi, dispositivi, utenti e ambiente fisico. Pensate ai firewall, al rilevamento e alla risposta degli endpoint (EDR), ai sistemi di prevenzione delle intrusioni e ai protocolli di comunicazione crittografati: tutti devono funzionare in sincronia.

Ogni ruolo deve avere accesso a ciò di cui ha bisogno, e niente di più. Spesso tracciamo i profili di accesso nelle prime fasi di sviluppo e li convalidiamo con le parti interessate per restringere la superficie di attacco. Un'altra cosa da fare è mantenere sicuri anche i metodi di autenticazione degli utenti. Le password tradizionali vengono rubate o riutilizzate di continuo, per cui la scelta di un'autenticazione senza password, come i login biometrici, può essere un buon modo per ridurre le vulnerabilità legate alle credenziali.

Gli audit non sono la parte più affascinante della sicurezza informatica, ma sono la parte che dice la verità. Eseguiamo regolari scansioni delle vulnerabilità non per spuntare una casella di conformità, ma perché catturano cose che altrimenti nessuno avrebbe notato, come una libreria obsoleta o una porta mal configurata. È sempre meglio scoprire queste cose da soli che venirne a conoscenza da un rapporto sulla violazione della sicurezza dell'ospedale.

Per quanto forte sia la tecnologia, un clic distratto può far crollare tutto. La formazione sulla sicurezza non consiste nel trasformare i medici e il personale amministrativo in guru della tecnologia, ma nell'aiutarli a individuare i segnali di pericolo prima che sia troppo tardi. Ciò che ha funzionato bene per i nostri clienti sono sessioni brevi e mirate, legate a scenari che medici e infermieri vivono quotidianamente.

Essere troppo sicuri di sé non è la politica migliore quando si tratta di sicurezza, quindi è necessario disporre di un piano di risposta agli incidenti nel caso in cui qualcosa vada storto. Come minimo, deve definire i protocolli di rilevamento e segnalazione degli incidenti, le catene di escalation, le fasi di contenimento, i flussi di comunicazione (interni ed esterni) e i piani di ripristino. Inoltre, poiché le minacce informatiche si evolvono costantemente, noi di Innowise includiamo revisioni di routine del piano di risposta e perfezioniamo le procedure.

I fornitori di terze parti possono essere l'anello debole, ed è facile trascurarlo. Ecco perché consiglio sempre di verificare le certificazioni dei fornitori (ad esempio, ISO 27001) per assicurarsi che l'azienda sia in grado di seguire i protocolli richiesti. Inoltre, il vostro protocollo di gestione del rischio dei fornitori dovrebbe includere la due diligence prima dell'inserimento, accordi di gestione dei dati chiaramente definiti e il monitoraggio della sicurezza.

Tecnologie avanzate come AI e ML sono diventati incredibilmente utili, soprattutto per individuare cose che l'uomo non coglierebbe, come schemi sottili nei registri di accesso o altre attività sospette. Li usiamo per segnalare tempestivamente le anomalie e dare ai team un vantaggio nell'eliminazione dei problemi. Per quanto riguarda blockchain, e un ottimo strumento per dimostrare l'autenticità, l'origine e le modifiche delle cartelle cliniche sensibili.

Anche la migliore strategia di sicurezza non regge se non è in linea con i requisiti di privacy e conformità. Questi requisiti stabiliscono aspettative chiare sul modo in cui le informazioni sensibili devono essere gestite per ridurre il rischio di violazione dei dati. Ecco alcune considerazioni chiave che spesso emergono quando si parla di conformità e privacy dei pazienti.

Per evitare problemi di privacy nel settore sanitario, la gestione dei dati è regolamentata da leggi come l'HIPAA negli Stati Uniti, il GDPR nell'UE e altri requisiti legali specifici per ogni regione. Queste normative stabiliscono standard per l'accesso, l'archiviazione e la condivisione di dati sensibili e delineano le salvaguardie tecniche e fisiche da implementare. L'adozione di politiche solide e pratiche come queste, integrate nelle operazioni quotidiane, rende la conformità parte integrante della vostra cultura e vi aiuta ad anticipare le violazioni.

La crittografia è sempre presente nelle leggi sulla privacy per un motivo. Quando i vostri dati sono crittografati in transito e a riposo, anche se gli altri controlli di sicurezza dovessero fallire a un certo punto e i cyberattaccanti dovessero fare breccia, probabilmente non sarebbero in grado di rendere leggibili i vostri dati senza una chiave adeguata. Per questo motivo, durante una verifica HIPAA o GDPR, la crittografia forte è una delle prime cose che gli enti regolatori verificano quando valutano se avete svolto la vostra due diligence.

Per la protezione dei dati sanitari, i framework di cybersecurity come ISO 27001, ISO 27017, ISO 27018, SOC 2 e i principi OWASP servono come base. Durante i progetti tecnologici in ambito sanitario, io e il mio team non trattiamo questi standard come una formalità, ma li integriamo nei processi, nei controlli e nella documentazione. Gli standard forniscono una struttura chiara da cui partire, soprattutto quando i sistemi si ampliano e la loro complessità aumenta.

In fin dei conti, la prevenzione delle violazioni dei dati nel settore sanitario si riduce all'esecuzione di misure di base molto efficaci e coerenti. Si tratta di crittografare i dati, controllare gli accessi, formare il personale e mantenere la conformità. Niente di eclatante, ma queste cose funzionano davvero. E quando vengono messe insieme, possono salvarvi dal tipo di danno che nessuna organizzazione sanitaria vuole affrontare.

Se siete alla ricerca di un supporto esperto per prevenire le violazioni dei dati sanitari, parliamo. Noi di Innowise aiutiamo le organizzazioni sanitarie a costruire sistemi sicuri e conformi che resistono alle minacce del mondo reale, in modo che possiate concentrarvi sull'erogazione delle cure, non sullo spegnimento degli incendi.

Responsabile tecnico senior della consegna in ambito sanitario e medicale

Aleh ha una forte conoscenza di ciò che rende il software sanitario e MedTech veramente funzionante. Guida con chiarezza tecnica e conoscenza del settore, assicurandosi che ogni progetto fornisca valore a lungo termine: non solo codice che funziona, ma sistemi che contano.

Il tuo messaggio è stato inviato.

Elaboreremo la vostra richiesta e vi ricontatteremo al più presto.

Iscrivendosi si accetta il nostro Informativa sulla privacy, compreso l'uso dei cookie e il trasferimento dei vostri dati personali.