Su mensaje ha sido enviado.

Procesaremos su solicitud y nos pondremos en contacto con usted lo antes posible.

El formulario se ha enviado correctamente.

Encontrará más información en su buzón.

Seleccionar idioma

Desde su entrada en vigor, la Ley de Resiliencia Operativa Digital (DORA) se ha convertido en una fuerza definitoria de la forma en que el sector financiero aborda el riesgo de las TIC, la seguridad y las dependencias de terceros. Aunque el significado de la DORA es claro en teoría (un marco unificado para reforzar la resiliencia digital), su aplicación a sistemas, proveedores y operaciones sigue dejando a muchas entidades sumidas en la incertidumbre.

No se trata de otro resumen de la normativa DORA. Usted ya conoce lo que está en juego. La verdadera pregunta es: ¿Están sus sistemas, socios y controles internos realmente alineados con el marco del DORA, y cuál es su estrategia para un cumplimiento sostenible a largo plazo?

Así pues, siéntese: le explicaré lo que DORA espera realmente de su empresa y, lo que es más importante, cómo cumplir esas expectativas sin ralentizar el ritmo.

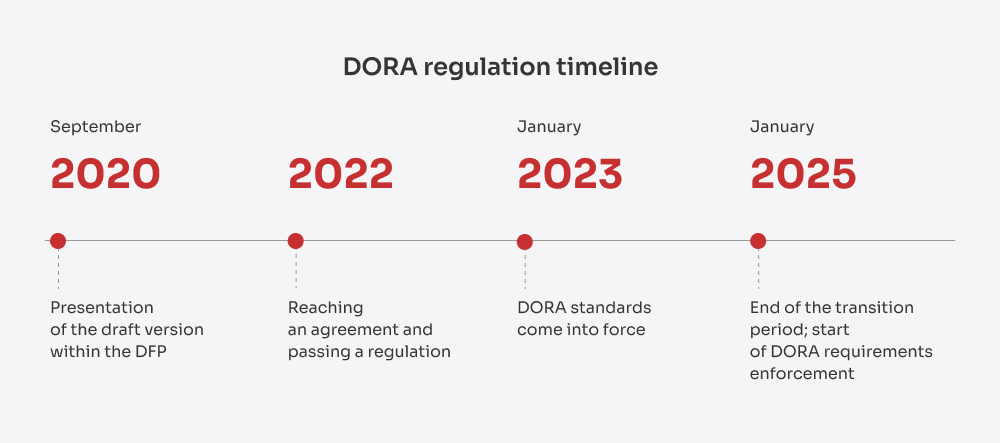

DORA, conocido formalmente como Reglamento (UE) 2022/2554, es un reglamento vinculante de la UE que entró en vigor el 16 de enero de 2023 y será aplicable el 17 de enero de 2025. Su puesta en marcha no fue un movimiento teórico. Fue una respuesta directa a la escalada de las ciberamenazas en el sector financiero. A medida que las instituciones financieras dependen cada vez más de la infraestructura en la nube, las plataformas SaaS y otros socios externos para prestar servicios digitales, también se han vuelto más vulnerables a los riesgos interconectados que son difíciles de predecir, contener y de los que es difícil recuperarse.

Las cifras hablan por sí solas: en 2024, el coste medio de una filtración de datos en el sector financiero ascenderá a 1.000 millones de euros. $6,08 millones que es 22% superior que la media mundial de $4,88 millones en todos los sectores.

Los incidentes del mundo real no han hecho más que reforzar la necesidad de una mayor resiliencia. En 2018, TSB intentó una importante migración de la plataforma bancaria central. La mala gestión de riesgos, las pruebas inadecuadas y la gestión ineficaz de los incidentes provocaron interrupciones generalizadas, bloqueando las cuentas de miles de clientes. Como resultado, los reguladores multaron a TSB 48,65 millones de libras por riesgo operativo y fallos de gobernanza.

Del mismo modo, en 2019, Capital One sufrió una brecha masiva debido a un firewall mal configurado en su infraestructura en la nube, exponiendo datos de más de 100 millones de clientes. Las secuelas incluyeron $80 millones en sanciones e importantes costes de reparación.

Los problemas no acabaron ahí. El sitio Interrupción de CrowdStrike en julio de 2024 hizo dolorosamente evidente la interconexión de la infraestructura digital. Provocado por una actualización defectuosa, se propagó por los sistemas críticos, dejando en tierra vuelos, congelando operaciones bancarias y deteniendo servicios profesionales. No se trató sólo de un fallo tecnológico, sino de una crisis de continuidad de negocio a gran escala, que demostró cómo los fallos de las TIC de terceros pueden tener consecuencias sistémicas.

Así surgió el DORA como respuesta de la UE: una normativa completa y de obligado cumplimiento creada para cerrar la brecha de la resiliencia digital con una rendición de cuentas clara, normas armonizadas y un marco adaptado a la economía interconectada de hoy en día.

Piénselo de esta manera: la ciberseguridad solía ser algo que se comprobaba con auditorías anuales, algunos manuales de incidentes y un puñado de políticas aisladas escondidas en un rincón de TI. Pero con DORA, ese modelo ya no es suficiente. Ahora, la seguridad DORA es responsabilidad de todos, desde los ingenieros hasta los ejecutivos.

No se trata solo de demostrar que se dispone de un cortafuegos, sino de demostrar que toda la cadena de suministro digital puede soportar un ataque y seguir funcionando. DORA saca la ciberseguridad de las sombras y la lleva a la sala de juntas, obligando a las empresas a tratar el riesgo digital como una cuestión crítica para el negocio, no solo técnica.

El Reglamento DORA de la UE se aplica a más de 20 categorías de entidades financieras de toda la UE, entre ellas:

Pero el significado del DORA va más allá de las finanzas tradicionales. El reglamento también pone a los proveedores de servicios TIC críticos bajo la lupa del cumplimiento. Esto significa que si suministra tecnología que respalda cualquier función básica de una entidad financiera, ya sea infraestructura en la nube, análisis de datos, SaaS para pagos o incorporación, herramientas KYC/AML, detección de fraude basada en IA o incluso plataformas API que conectan sistemas básicos, ahora forma parte de la cadena de cumplimiento.

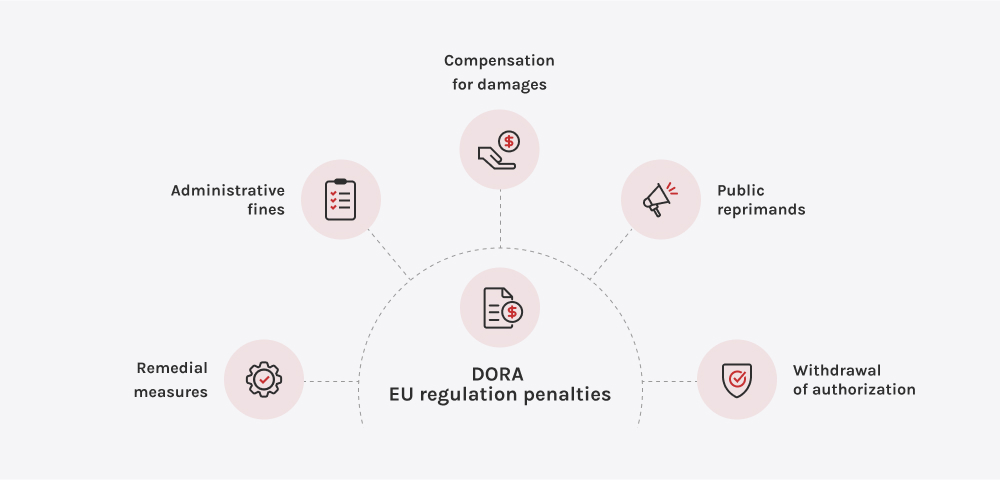

No cumplir las normas del DORA supone un riesgo para sus operaciones, su reputación y su estrategia a largo plazo. En virtud del DORA, la Autoridades Europeas de Supervisión (ABE, AEVM y AESPJ) tienen ahora potestad para imponer sanciones económicas, amonestaciones públicas y medidas correctoras vinculantes. Y lo que es más importante, en los casos en que se considere que un proveedor externo de TIC constituye una amenaza para la estabilidad operativa, el DORA permite a los reguladores obligar a rescindir los contratos, incluso con aquellos proveedores que suministran infraestructuras básicas o servicios digitales esenciales.

Pero las consecuencias normativas son sólo una parte del cuadro. El coste real del incumplimiento es multidimensional:

Por eso, las entidades financieras no sólo buscan proveedores, sino socios con capacidad de recuperación. Quieren proveedores de tecnología que entiendan los requisitos de cumplimiento de la DORA, ofrezcan soluciones auditables y compartan la responsabilidad a través de acuerdos de nivel de servicio sólidos, procesos transparentes y pruebas colaborativas.

Para las entidades financieras, el marco DORA marca un cambio fundamental en la forma en que la resistencia operativa define el liderazgo en el mercado. Ya no basta con cumplir las normas. El DORA obliga a las empresas financieras a demostrar que pueden mantener servicios críticos en caso de graves perturbaciones de las TIC - incluso cuando se producen fallos en ecosistemas externalizados que escapan a su control directo.

Aquí es donde surge el valor estratégico:

En efecto, la regulación financiera del DORA transforma la capacidad de recuperación de un ejercicio de cumplimiento defensivo en una estrategia empresarial proactiva. Las entidades que traten el DORA como una oportunidad avanzarán más rápido, se recuperarán mejor y generarán más confianza que los competidores que sigan centrándose únicamente en medidas técnicas de seguridad.

"En Innowise, hemos analizado a fondo los requisitos de DORA y reforzado nuestro compromiso con la resiliencia digital en todos los niveles. Ya sea que necesite consultoría, integración DevSecOps, pruebas de resiliencia o soporte de cumplimiento completo, tenemos la experiencia para mantenerlo a la vanguardia. También aportamos las herramientas adecuadas y la disciplina operativa para ayudarle a construir el futuro de las finanzas seguras."

Director de entrega en FinTech

Quizá se pregunte: si ya existían normativas como la NIS 2 (Directiva sobre seguridad de las redes y de la información) y el GDPR (Reglamento general de protección de datos), ¿por qué era necesario el DORA? Buena pregunta. De hecho, la NIS 2 y el GDPR siguen desempeñando un papel importante en el refuerzo de la ciberseguridad y la protección de datos en toda la UE. Sin embargo, la principal diferencia es que el marco del DORA va más allá de salvaguardar la información. Se centra en garantizar la prestación continua de servicios financieros críticos, incluso durante graves interrupciones de las TIC.

Para que las distinciones queden claras, he recopilado las principales diferencias en la siguiente tabla:

| Descripción | DORA | NEI 2 | GDPR |

| Alcance | Se aplica a las entidades financieras y a los proveedores de TIC críticos del sector financiero de la UE. | Se aplica a las entidades esenciales e importantes de los sectores críticos de la UE | Se aplica globalmente a las organizaciones que manejan datos personales de ciudadanos de la UE |

| Propósito | Reforzar la gestión de riesgos de las TIC, la supervisión de terceros y la resistencia operativa para la prestación ininterrumpida de servicios financieros. | Mejorar las normas generales de ciberseguridad en servicios esenciales como la energía, el transporte, la sanidad y las infraestructuras digitales. | Proteger los datos personales y el derecho a la intimidad de los ciudadanos de la UE |

| Notificación de incidentes | Los incidentes graves relacionados con las TIC deben notificarse sin demora utilizando plantillas normalizadas. | Los incidentes significativos de ciberseguridad deben notificarse en 24 horas a las autoridades nacionales | Las violaciones de datos personales deben comunicarse en un plazo de 72 horas a la autoridad de control |

| Gestión de riesgos de terceros | Supervisión contractual obligatoria, control y estrategias de salida para los proveedores de TIC críticos. | Se fomenta la gestión de riesgos de ciberseguridad en la cadena de suministro, pero es menos prescriptiva que el DORA | Los encargados del tratamiento deben garantizar la seguridad de los datos personales, pero no se definen los requisitos de resistencia operativa para los vendedores |

| Requisitos de ensayo y auditoría | Exige pruebas periódicas de resistencia, incluidas pruebas de penetración dirigidas por amenazas avanzadas (TLPT) cada tres años para las entidades críticas. | Exige evaluaciones de riesgos y medidas generales de ciberseguridad, pero no normas obligatorias de resistencia o pruebas de penetración. | Exige medidas de seguridad técnicas y organizativas adecuadas, pero no pruebas de resistencia obligatorias. |

| Gobernanza y responsabilidad | El Consejo y el órgano de dirección deben definir, aprobar, supervisar y rendir cuentas de la gestión de riesgos de las TIC. | La dirección debe aprobar las medidas de ciberseguridad, pero la gobernanza de la resistencia operativa es menos detallada | Los responsables y encargados del tratamiento son responsables de la protección de datos, pero no existe ningún requisito específico de gobernanza en materia de resistencia operativa. |

| Enalties | No se definen sanciones fijas; los supervisores nacionales y de la UE tienen autoridad para imponer multas, órdenes de reparación u ordenar la rescisión de contratos críticos con terceros. | Entidades esenciales: hasta 10 millones de euros o 2% de facturación global; Entidades importantes: hasta 7 millones de euros o 1,4% de facturación global. | Infracciones graves: hasta 20 millones de euros o 4% del volumen de negocios mundial; Infracciones menos graves: hasta 10 millones de euros o 2% de facturación global. |

El cumplimiento del DORA se basa en cinco pilares. Juntos, estos pilares desafían a las instituciones financieras a replantearse cómo gestionan el riesgo digital como una capacidad empresarial básica. Repasemos lo que más importa y cómo Innowise puede ayudarle a dar los pasos adecuados hacia el pleno cumplimiento.

El DORA exige a las entidades financieras que incorporen la resistencia digital a cada parte de sus operaciones, desde la identificación de riesgos hasta la protección, detección, respuesta y recuperación. No se trata de reaccionar cuando algo va mal. Se trata de ir un paso por delante, minimizar las interrupciones y reforzar los sistemas antes de que surjan problemas.

Las entidades financieras deben detectar, clasificar y notificar rápidamente a los reguladores los incidentes relacionados con las TIC, siguiendo plantillas y plazos estrictos. Una respuesta desorganizada o tardía puede provocar daños a la reputación, sanciones reglamentarias o, lo que es peor, la pérdida de confianza del mercado. Para cumplir las exigencias del DORA, las empresas deben convertir los procesos ad hoc en flujos de trabajo racionalizados y auditables.

DORA no sólo exige que las empresas declaren su capacidad de recuperación. Exige que la demuestren mediante pruebas periódicas de resistencia operativa digital (TLPT) dirigidas a las amenazas. Las instituciones deben someter los sistemas críticos a escenarios extremos y realistas para sacar a la luz las vulnerabilidades ocultas y validar las capacidades de recuperación.

En virtud de la DORA, las entidades financieras son directamente responsables de la resistencia de sus proveedores TIC externos, desde los servicios en la nube y los proveedores de software hasta los socios informáticos subcontratados. El fallo de un proveedor podría convertirse instantáneamente en una crisis regulatoria para usted. Por eso, la normativa financiera DORA exige una supervisión continua y controles documentados de todos los socios de TIC.

La normativa de ciberseguridad del DORA anima a las entidades financieras a compartir activamente información sobre ciberamenazas, vulnerabilidades e incidentes, no como una formalidad, sino como un mecanismo estratégico de defensa. Al contribuir a las redes de confianza, las organizaciones fortalecen la resiliencia colectiva y obtienen inteligencia de alerta temprana que podría evitar interrupciones importantes.

Cumplir los requisitos de la DORA exige un enfoque claro y estructurado que conecte la gestión de riesgos, la respuesta ante incidentes, la supervisión por terceros y las pruebas operativas. He trazado los pasos esenciales para ayudarle a pasar del cumplimiento sobre el papel a la resiliencia en la práctica.

Aunque estos pasos proporcionan un punto de partida sólido, el camino de cada empresa hacia la seguridad DORA será un poco diferente. Es posible que necesite un alcance más amplio, un enfoque más profundo o simplemente más confianza en que no se ha pasado nada por alto. En estos casos, lo más inteligente es tener expertos en ciberseguridad a su lado: profesionales que pueden guiarle a lo largo de todo el proceso y profundizar en las áreas críticas.

Lograr el cumplimiento de DORA exige una experiencia probada en ciberseguridad, resistencia operativa y preparación normativa. En Innowise, aportamos una sólida base de normas reconocidas, marcos y capacidades técnicas del mundo real que se alinean directamente con Requisitos del DORA.

Nuestra experiencia en cumplimiento y resistencia incluye

Aplicamos las mejores prácticas de la norma ISO 27001 para crear sólidos marcos de gestión de riesgos, gobernanza y respuesta a incidentes, que son los cimientos fundamentales para el cumplimiento de la DORA.

Estructuramos nuestros programas de resiliencia en torno a los principios del NIST, que abarcan la identificación de amenazas, la protección, la detección, la respuesta y la recuperación, en total consonancia con el enfoque de riesgo operativo de DORA.

Al prestar servicios gestionados o en la nube, nuestro cumplimiento de la norma SOC 2 garantiza controles sólidos de la seguridad, disponibilidad y confidencialidad de los datos para cumplir los requisitos de supervisión de terceros de DORA.

Utilizamos herramientas líderes de CSPM (como Chef Compliance, tfsec, OpenSCAP, CloudBots) para detectar y corregir errores de configuración en entornos de nube, reduciendo así el riesgo operativo.

Herramientas como ELK, Nagios, Prometheus, Grafana y Kibana nos permiten ofrecer el estado de cumplimiento en tiempo real, perspectivas de incidentes y tendencias de resiliencia, que son fundamentales para las expectativas de supervisión y generación de informes de DORA.

Nuestras prácticas operativas y de desarrollo incorporan controles de cumplimiento preaprobados a través de herramientas como Terraform y Ansible, garantizando la preparación normativa en cada etapa del ciclo de vida de la tecnología.

Las auditorías periódicas de resistencia que utilizan plataformas como Lynis, Wazuh, Checkov, OpenSCAP y CIS-CAT mantienen actualizadas las prácticas de resistencia operativa y las preparan para el escrutinio normativo.

DORA está sacudiendo el mundo financiero, y no en silencio. La normativa está ahora en pleno apogeo, pero para muchas instituciones y proveedores, las cosas todavía parecen un poco inciertas. Últimamente he mantenido innumerables conversaciones con responsables de tecnología, equipos de cumplimiento y miembros de consejos de administración para tratar de desentrañar el significado del DORA en términos reales y operativos. Así que voy a exponer las preguntas más comunes que me hacen y cómo veo yo el desarrollo de todo esto.

Ahora que el DORA ya está en marcha, la mayoría de las entidades financieras han pasado de la planificación a la acción. Pero la realidad es que muchas empresas aún no lo han hecho del todo. Según un Encuesta McKinsey a partir de mediados de 2024, sólo un tercio de las empresas confiaba en cumplir todos los requisitos del DORA en enero de 2025. Incluso las más seguras admitieron que seguirían perfeccionando los procesos hasta bien entrado el año. ¿Cuál es el mayor problema? La gestión del riesgo de terceros a gran escala. Para muchas, el mero hecho de averiguar qué proveedores se consideran "críticos" en el marco del DORA ha sido un proyecto en sí mismo.

¿Qué está ocurriendo sobre el terreno? Los equipos se están organizando mejor. Las empresas están creando programas dedicados al DORA, incorporando a personal de TI, jurídico, de cumplimiento y de compras, e invirtiendo en plataformas que lo reúnen todo bajo un mismo techo. También se está pasando de tratar el DORA como "un asunto informático más" a convertirlo en una conversación a nivel directivo. Un reto recurrente es trabajar con proveedores tecnológicos más pequeños que, sencillamente, no disponen de los recursos necesarios para cumplir todos los requisitos. Esto significa que algunas instituciones financieras actúan ahora como socios de apoyo, no sólo como clientes.

Y la presión no se detiene en el DORA. Dentro de la UE, la NIS 2 está endureciendo las normas sobre infraestructuras críticas, y la Ley de Ciberresiliencia está a punto de poner bajo la lupa la seguridad de los productos. Mientras tanto, los reguladores de fuera de la UE vigilan de cerca. La FCA y la PRA del Reino Unido ya han puesto en marcha sus propias normas de resistencia, y en Estados Unidos, la SEC espera ahora que las empresas públicas revelen cómo gestionan los riesgos cibernéticos. Si piensa a largo plazo, la normativa sobre financiación del DORA no es sólo una norma europea: es un punto de partida mundial.

AI para el cumplimiento normativo va a desempeñar un papel cada vez más importante, no sólo en teoría, sino en las operaciones cotidianas. Muchos equipos ya utilizan herramientas de procesamiento del lenguaje natural (PLN) para revisar montones de contratos y acuerdos con proveedores. Estas herramientas ayudan a detectar automáticamente señales de alarma, como la ausencia de derechos de auditoría o garantías imprecisas de tiempo de recuperación. En lugar de depender de abogados o responsables de cumplimiento para que analicen manualmente cada línea, las empresas están incorporando la IA para detectar riesgos por adelantado y mantener la documentación rigurosa desde el primer día.

En lo que respecta a la automatización, las cosas avanzan rápidamente. Herramientas como SOAR (Security Orchestration, Automation, and Response) facilitan enormemente la gestión de incidentes sin caer en el caos. Digamos que algo se rompe. Estas plataformas pueden activar alertas, bloquear las cosas e incluso generar el informe inicial conforme a DORA para los reguladores, todo ello sin necesidad de que intervenga una persona. Y las plataformas GRC como ServiceNow o MetricStream también están subiendo de nivel. Están añadiendo cuadros de mando inteligentes, pruebas de resistencia automatizadas y bots que recuerdan a los equipos cuándo deben realizar simulacros o comprobar los KPI de terceros.

El DORA no regula directamente a los proveedores de tecnología, pero hace plenamente responsables a las entidades financieras de la resistencia del software que utilizan. Esto es muy importante. Significa que los bancos, las aseguradoras y las empresas de tecnología financiera ya no pueden elegir un equipo de desarrollo en función de la velocidad o el presupuesto. Si su código termina en algo remotamente crítico -como pagos, onboarding, plataformas de negociación- entonces su cliente necesita demostrar que el software es seguro, probado y trazable de extremo a extremo.

¿Qué significa esto en la práctica? Los equipos de contratación piden ahora por adelantado documentación segura sobre el proceso de desarrollo de software, registros de pruebas automatizados e informes de análisis de vulnerabilidades. Los contratos se actualizan con cláusulas de resistencia que cubren todo, desde los tiempos de recuperación de copias de seguridad hasta las responsabilidades de respuesta ante incidentes. Algunas empresas incluso organizan sesiones de pruebas conjuntas con sus proveedores para poner a prueba los tiempos de respuesta. En resumidas cuentas, si estás construyendo software financiero para un cliente, ahora formas parte de su historia de cumplimiento.

Espero que tras leer este artículo te sientas un poco más seguro sobre el DORA o, al menos, que te plantees las preguntas adecuadas. Y, sinceramente, eso ya es un gran paso. Tanto si estás empezando a desentrañar la normativa como si estás metido de lleno en su aplicación, el camino hacia el cumplimiento no tiene por qué ser abrumador.

En Innowise, estamos aquí para ayudarle a entender el laberinto DORA, construir una verdadera resistencia digital, y mantener su negocio protegido no sólo ahora, sino para lo que venga después.

Experto en FinTech

Siarhei lidera nuestra dirección de FinTech con un profundo conocimiento del sector y una visión clara de hacia dónde se dirigen las finanzas digitales. Ayuda a los clientes a navegar por complejas normativas y opciones técnicas, dando forma a soluciones que no solo son seguras, sino que están pensadas para el crecimiento.

Su mensaje ha sido enviado.

Procesaremos su solicitud y nos pondremos en contacto con usted lo antes posible.

Al registrarse, acepta nuestra Política de privacidadincluyendo el uso de cookies y la transferencia de su información personal.