A sua mensagem foi enviada.

Processaremos o seu pedido e contactá-lo-emos logo que possível.

O formulário foi enviado com sucesso.

Encontrará mais informações na sua caixa de correio.

Selecionar a língua

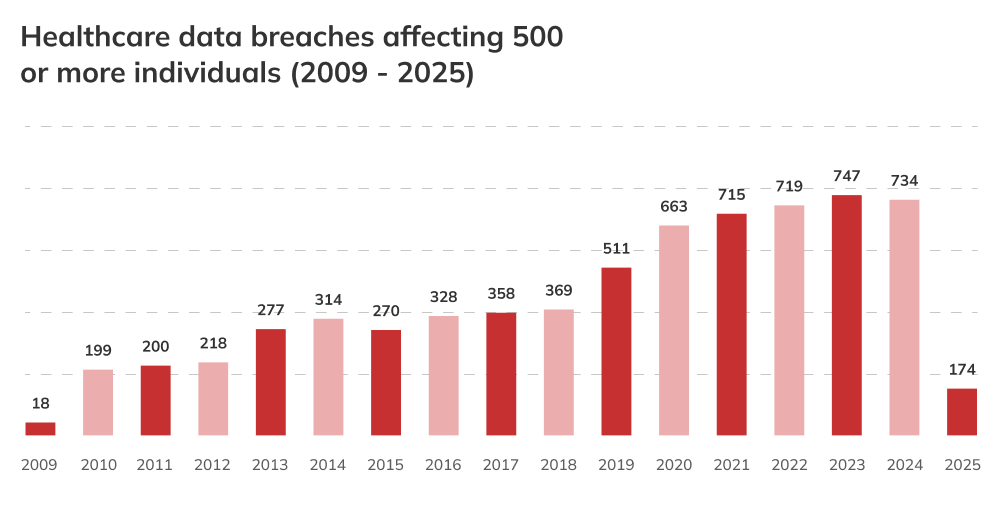

Agora, mais do que nunca, as empresas de cuidados de saúde estão a adotar a tecnologia, pelo que o número de aplicações atacadas aumentou proporcionalmente. De acordo com o HIPAA (Health Insurance Portability and Accountability Act) Journal, nos últimos 14 anos, o o número de violações dos cuidados de saúde tem vindo a aumentar e continua a ser muito elevado atualmente. Só no ano passado, registámos mais de 276 milhões de registos violados, incluindo a maior violação de dados de saúde de sempre.

Mas o que se passa é o seguinte: depois de analisar a Gabinete dos Direitos Civis Ao analisar a lista de violações comunicadas, reparei que a maioria dos casos está relacionada com pirataria informática/incidentes informáticos, roubo ou acesso/divulgação não autorizados. Depois de trabalhar em projectos de TI na área da saúde durante anos, aposto o seguinte: muitas das violações poderiam ter sido evitadas se tivesse sido dada mais atenção aos pormenores, como actualizações atempadas do sistema ou reforço da autenticação.

Neste artigo, apresento-lhe os principais riscos de violação a que deve estar atento e as estratégias comprovadas que a minha equipa e eu utilizamos para manter os dados dos prestadores de cuidados de saúde fora das mãos erradas.

Eu sei, você sabe: as violações de dados no sector da saúde são dispendiosas, destrutivas e, muitas vezes, evitáveis. A nível financeiro, podem afundar até fornecedores e prestadores de serviços bem estabelecidos.

Vamos analisar os números. Em 2025, as penalizações por violações da Regra de Segurança da HIPAA variam de $141 a $2,134,831 por infração, dependendo do nível de gravidade da violação de dados médicos. Embora o mínimo pareça razoável, a coima máxima é cerca de 10 vezes superior ao salário médio de um médico nos EUA.

Além disso, deve lembrar-se que as autoridades multiplicam as coimas, dependendo do número de violações. E estas penalizações não afectam apenas os prestadores de cuidados de saúde: os planos de saúde, as câmaras de compensação e os associados comerciais das entidades abrangidas pela HIPAA podem sofrer as consequências. Nenhuma organização tem tanto dinheiro para gastar sem vacilar por causa de uma falha de TI.

Para além disso, o Regra de notificação de violação da HIPAA exige que todas as violações de dados de pacientes que afectem informações de saúde protegidas (PHI) sejam comunicadas, independentemente da sua dimensão. Isto significa que não está apenas a enfrentar consequências a nível interno, mas também que é legalmente obrigado a tornar a situação pública. E sim, essa exposição pública pode se transformam em acções judiciais, investigaçõese, nalguns casos, anos de danos na marca.

Além disso, não só se está a perder dinheiro, como também se está a perder a confiança - e, atrevo-me a dizer, nos cuidados de saúde, isso é essencial. Uma única violação pode desencadear uma saída de doentes e prejudicar relações que duram décadas em que trabalhou.

Portanto, eis a dura verdade: no final do dia, é muito mais fácil e mais barato evitar violações da HIPAA e violações graves de dados do que recuperar delas. É por isso que eu sempre recomendo proteção proactiva de dados para projectos de desenvolvimento de software para cuidados de saúde: consegue detetar os mais pequenos problemas antes dos atacantes. Esta é uma das muitas formas de os prestadores de cuidados de saúde resistirem às ameaças persistentes à segurança.

As violações da cibersegurança no sector da saúde atingiram níveis recorde nos EUA, tornando o problema cada vez mais alarmante a cada ano que passa. No total, 734 grandes violações de dados de saúde foram comunicadas em 2024, e 14 deles afectaram, cada um, mais de um milhão de registos de doentes. O maior incidente da história recente ocorreu no ano passado, expondo os dados de saúde de mais de 190 milhões de pessoas num único ataque de pirataria informática. Para pôr isto em perspetiva: é mais de metade da população dos EUA.

E os dados dos relatórios de violação da HIPAA de 2025 não prometem qualquer vislumbre de esperança. Em maio de 2025, já se registaram 174 casos A maioria dos casos envolveu prestadores de serviços médicos. Na minha opinião, todas as violações dos cuidados de saúde afectam a confiança do público e perturbam inevitavelmente os cuidados de saúde. Por isso, os prestadores de cuidados de saúde devem perguntar-se se estão a fazer o suficiente para evitar que isso aconteça.

Tal como referi no início deste artigo, as causas profundas da maioria das violações de segurança no sector da saúde tendem a cair nas mesmas categorias. E, de acordo com a minha experiência, ao auditar as aplicações existentes dos novos clientes, estes problemas são surpreendentemente persistentes. Vamos analisar os principais culpados das violações de dados de saúde que vejo repetidamente.

Apesar de lidarem com informações extremamente sensíveis, muitas organizações de cuidados de saúde ainda funcionam com dados que não estejam totalmente (ou corretamente) encriptados. O que torna este facto ainda mais preocupante é que os doentes os registos estão frequentemente dispersos por vários sistemasA lista não pára de aumentar, como os EHR, as aplicações para doentes e as plataformas na nuvem. Muitas vezes, o nível de segurança é desigual entre estes sistemas: foram implementados numa altura diferente, num ambiente diferente, por equipas diferentes.

Isto significa que uma organização deste tipo não só perde os benefícios de integração de dados de saúde, a empresa é obrigada a manter salvaguardas de segurança consistentes em todos estes sistemas (por exemplo, segurança de auditoria dos sistemas existentes, novas ligações e subsistemas). Mas lembre-se, um ponto fraco é tudo o que é preciso para que ocorra uma violação do armazenamento de dados. É mais difícil monitorizar um cenário tão fragmentado, o que torna a exposição mais provável.

Nem todas as violações de dados resultam de ataques sofisticados, muitas começam com alguém dentro da organização. Um administrador envia ficheiros para o destinatário errado, uma enfermeira esquece-se de bloquear o ecrã do PC antes de ir almoçar ou um médico clica numa ligação de phishing sem se aperceber - e os dados já estão em perigo.

Quer seja acidental ou deliberado, o tratamento incorreto dos dados a nível interno continua a ser uma causa comum de violações de dados de saúde. Os prestadores de cuidados de saúde tendem a ignorar estes riscos, demorando mais tempo a prepararem-se para os ciberataques. E os riscos do fator humano permanecem invisíveis até ser demasiado tarde.

Ao analisar soluções informáticas para cuidados de saúde auditorias de segurança, é chocante como medidas de controlo de acesso incoerentes são e como privilégios de acesso alargados são. Mesmo agora, nem todas as empresas de cuidados de saúde utilizam a autenticação multinível e regras de palavras-passe fortes. Com demasiada frequência, os utilizadores recebem mais acesso do que o necessário para realizar as suas tarefas diárias e, por vezes, esse acesso é concedido indefinidamente.

Quando o utilizador os mecanismos de autenticação são fracos ou desactualizadosSe os hackers não tiverem acesso a tudo o que precisam, torna-se muito mais fácil explorar essas lacunas e obter acesso a tudo o que precisam. A ausência de um controlo rigoroso sobre quem pode ver o quê faz com que o acesso não autorizado seja uma das formas mais fáceis de ocorrência de violações da cibersegurança nos cuidados de saúde.

Os prestadores de cuidados de saúde são um alvo privilegiado dos ataques de ransomware por uma simples razão: não se podem dar ao luxo de ficar offline durante muito tempo. Os médicos precisam de aceder ao historial médico de dezenas de pacientes por dia para tomar decisões complexas, por vezes de vida ou de morte. Os cibercriminosos sabem disso e exploram-no sem piedade.

O sector da saúde sabe-o muito bem: redes hospitalares inteiras podem ser destruídas por um único anexo malicioso ou um ficheiro infetado. O que transforma estes ataques num duplo desastre não é apenas o facto de ficar bloqueado devido a violações de segurança dos sistemas de registo de dados electrónicos, mas também a ameaça de fuga de dados roubados.

As aplicações desactualizadas estão por todo o lado nos cuidados de saúde, muitas vezes porque modernização do software médico se sente arriscado ou complexo. Apesar de as aplicações cheias de erros atrasarem seriamente os cuidados aos doentes e os fluxos de trabalho diários dos hospitais.

Mas isso o atraso na atualização cria uma janela perfeita para os atacantes. Os programadores menos diligentes podem deixar as vulnerabilidades por corrigir durante meses ou anos desde que se depararam com elas. No entanto, algo tão pequeno como um módulo esquecido ou uma ferramenta de terceiros não monitorizada pode tornar-se o ponto de entrada para uma violação grave.

"Na maioria das vezes, o verdadeiro problema não é o facto de as organizações de cuidados de saúde não se preocuparem com a segurança dos dados dos doentes, mas sim o facto de não terem uma ideia clara dos pontos fracos. É por isso que começamos sempre os projectos de proteção de dados de software de cuidados de saúde com uma auditoria adequada e testes de segurança. Quando sabemos onde estão as falhas, elaboramos um plano realista e passo a passo para as corrigir e manter os dados dos doentes seguros."

Gestor de carteiras de tecnologias médicas e de cuidados de saúde

Agora que já analisámos os problemas mais comuns, vamos falar sobre o que realmente funciona para evitar as violações de segurança nos cuidados de saúde. Estas não são apenas as melhores práticas teóricas, são coisas que eu vi funcionar com sucesso em sistemas multi-hospitalares e em fornecedores de tecnologia da saúde em rápido crescimento.

Não cometa um dos maiores erros que vejo: não trate a segurança dos dados nos cuidados de saúde como um simples interrutor que pode acionar. Não é assim tão fácil. São necessárias várias defesas em camadas nos sistemas, dispositivos, utilizadores e ambiente físico. Pense em firewalls, deteção e resposta de endpoints (EDR), sistemas de prevenção de intrusões e protocolos de comunicação encriptados - todos eles devem funcionar em sincronia.

Cada função deve ter acesso ao que precisa, e nada mais. É frequente traçarmos perfis de acesso no início do desenvolvimento e validá-los com as partes interessadas para reduzir a superfície de ataque. Outro aspeto a ter em conta é a segurança dos métodos de autenticação dos utilizadores. As palavras-passe tradicionais são constantemente roubadas ou reutilizadas, pelo que apostar na autenticação sem palavra-passe, como os logins biométricos, pode ser uma boa forma de reduzir as vulnerabilidades relacionadas com as credenciais.

As auditorias não são a parte mais glamorosa da cibersegurança, mas são a parte que diz a verdade. Efectuamos análises regulares de vulnerabilidades não para marcar uma caixa de conformidade, mas porque detectam coisas em que ninguém poderia ter reparado de outra forma, como uma biblioteca desactualizada ou uma porta mal configurada. É sempre melhor descobrir estas coisas por si próprio do que ficar a saber delas através de um relatório de violação de segurança de um hospital.

Por muito forte que seja a tecnologia, um clique distraído pode deitar tudo a perder. A formação em segurança não tem como objetivo transformar os médicos e o pessoal administrativo em gurus da tecnologia, mas sim ajudá-los a detetar sinais de alerta antes que seja tarde demais. O que tem funcionado bem para os nossos clientes são sessões curtas e direcionadas para cenários que os médicos e enfermeiros vivem todos os dias.

Ter excesso de confiança não é a melhor política quando se trata de segurança, pelo que é necessário ter um plano de resposta a incidentes para o caso de algo correr mal. No mínimo, ele deve definir protocolos de deteção e comunicação de incidentes, cadeias de escalonamento, etapas de contenção, fluxos de comunicação (internos e externos) e planos de recuperação. E, como as ameaças cibernéticas evoluem constantemente, nós da Innowise incluímos revisões de rotina do plano de resposta e refinamos os procedimentos.

Os fornecedores terceiros podem ser o seu elo mais fraco, e é fácil não se aperceber disso. É por isso que recomendo sempre a verificação das certificações dos fornecedores (por exemplo, ISO 27001) para garantir que a empresa pode seguir os protocolos necessários. Além disso, o protocolo de gestão de riscos do fornecedor deve incluir a devida diligência antes da integração, acordos de tratamento de dados claramente definidos e monitorização da segurança.

Técnicas avançadas como AI e o ML tornaram-se incrivelmente úteis, especialmente para detetar coisas que os humanos não detectariam, como padrões subtis em registos de acesso ou outras actividades suspeitas. Utilizamo-los para assinalar anomalias precocemente e dar às equipas um avanço na eliminação de problemas. Quanto a blockchain, e uma boa ferramenta para provar a autenticidade, origem e alterações em registos médicos sensíveis.

Mesmo a melhor estratégia de segurança não se sustenta se não estiver alinhada com os requisitos de privacidade e conformidade. Estas estruturas definem expectativas claras sobre a forma como as informações sensíveis devem ser tratadas para reduzir o risco de violações de dados. Eis algumas considerações importantes que surgem frequentemente quando se fala de conformidade e privacidade dos doentes.

Para evitar problemas de privacidade nos cuidados de saúde, o tratamento de dados é regulado por leis como a HIPAA nos EUA, o RGPD na UE e outros requisitos legais específicos de cada região. Estes regulamentos estabelecem normas de acesso, armazenamento e partilha de dados sensíveis e definem as salvaguardas técnicas e físicas que devem ser implementadas. Ter políticas fortes e práticas como estas integradas nas operações diárias torna a conformidade uma parte da sua cultura e ajuda-o a manter-se à frente das violações.

A encriptação aparece repetidamente nas leis de privacidade por uma razão. Quando os seus dados são encriptados em trânsito e em repouso, mesmo que os seus outros controlos de segurança falhem e os ciberataques consigam entrar, é provável que não consigam tornar os seus dados legíveis sem uma chave adequada. É por isso que, durante uma auditoria da HIPAA ou do RGPD, a encriptação forte é uma das primeiras coisas que os reguladores procuram ao avaliar se cumpriu a devida diligência.

Para proteger os dados relativos aos cuidados de saúde, as estruturas de cibersegurança como a ISO 27001, ISO 27017, ISO 27018, SOC 2 e os princípios OWASP servem de base. Durante os projectos de tecnologia de cuidados de saúde, a minha equipa e eu não tratamos estas normas como uma formalidade, mas sim como processos, controlos e documentação. As normas dão-lhe uma estrutura clara a partir da qual pode crescer, especialmente à medida que os sistemas se expandem e a sua complexidade aumenta.

No final do dia, a prevenção de violações de dados nos cuidados de saúde resume-se a fazer o básico muito bem - e fazê-lo de forma consistente. Trata-se de encriptar os dados, controlar o acesso, formar o seu pessoal e manter-se a par da conformidade. Não é nada de vistoso, mas estas coisas funcionam de facto. E quando as juntamos, podem salvar-nos do tipo de danos que nenhuma organização de cuidados de saúde quer enfrentar.

Se está à procura de apoio especializado para evitar violações de dados de saúde, vamos conversar. Nós, da Innowise, ajudamos as organizações de saúde a criar sistemas seguros e compatíveis que resistem às ameaças do mundo real, para que você possa se concentrar na prestação de cuidados, e não em apagar incêndios.

Gestor Sénior de Fornecimento Técnico em Cuidados de Saúde e MedTech

Aleh tem uma forte compreensão do que faz com que o software de cuidados de saúde e MedTech funcione verdadeiramente. Lidera com clareza técnica e conhecimento do sector, assegurando que cada projeto proporciona valor a longo prazo - não apenas código que funciona, mas sistemas que interessam.

A sua mensagem foi enviada.

Processaremos o seu pedido e contactá-lo-emos logo que possível.

Ao inscrever-se, o utilizador concorda com a nossa Política de privacidadeincluindo a utilização de cookies e a transferência das suas informações pessoais.