- Netzwerksicherheit

- Web-App-Sicherheit

- Mobile-App-Sicherheit

- Social Engineering

- Cloud-Sicherheit

- IoT-Sicherheit

- API-Sicherheit

- Externe und interne Penetrationstests

- Konformitätsprüfung

- Containersicherheit

- Sicherheit der CI/CD-Pipeline

- Sichere Codeüberprüfung

- Übungen des roten Teams

Netzwerksicherheit

Äußerlich schön. Aber innen? Vergessene Geräte, schwache Konfigurationen, Löcher in der Segmentierung. Wir simulieren DDoS-, MITM-, Lateral Movement- und andere reale Angriffe, damit Sie sehen können, wie sich Ihre Infrastruktur unter Druck verhält - nicht in der Theorie, sondern im Kampf.

Web-App-Sicherheit

Injektionen, XSS, Autorisierungsfehler, Logikfehler. Wir überprüfen keine Kästchen, wir greifen an wie Hacker. Sie erhalten spezifische Angriffsvektoren und ein umfassendes Risikoverständnis, nicht nur Empfehlungen zur Einhaltung von Vorschriften.

Mobile-App-Sicherheit

Eine glänzende Oberfläche bedeutet gar nichts. Das Innere könnte ein Chaos sein: schwache Krypto, ungeschützter Speicher, defektes SSL. Wir führen ein Reverse Engineering durch, testen und zeigen Ihnen, wo Sie bereits kompromittiert worden sein könnten.

Social Engineering

Die schwächste Stelle ist der Mensch. Wir modellieren reale Szenarien: Phishing, gefälschte E-Mails, Anrufe beim "technischen Support", physischer Zugang. Wir testen, wer klickt, wer Daten weitergibt, wer Türen öffnet. Dann schulen wir das Team anhand seiner tatsächlichen Handlungen, nicht anhand der Theorie.

Cloud-Sicherheit

AWS, Azure, GCP: eine falsche Berechtigung bedeutet vollen Zugriff. Wir überprüfen manuell und automatisch IAM, Konfigurationen, S3-Buckets, Protokollierung und Netzwerk-ACLs, um Lücken in Ihrer Cloud-Sicherheit zu schließen.

IoT-Sicherheit

Intelligente Geräte sind oft sträflich unsicher: "Admin"-Standardpasswörter, Checkbox-Verschlüsselung, schwache Cloud-Übertragung. Wir knacken die Firmware, analysieren den Datenverkehr und zeigen, wo alles von der Hoffnung zusammengehalten wird.

API-Sicherheit

PIs are your digital nervous system. If they're open, you're vulnerable. We test for injections, IDOR, mass assignment, rate limit bypasses, method abuse. We show exactly how attackers will use your open interfaces against you.

Externe und interne Penetrationstests

Die Bedrohung kommt nicht immer von außen. Wir prüfen, wie leicht es ist, von außen einzudringen und welchen Schaden Angreifer anrichten können, wenn sie erst einmal drin sind. Wir modellieren Worst-Case-Szenarien, während Sie noch im Spiel sind, nicht auf einer Pressekonferenz zum Einbruch.

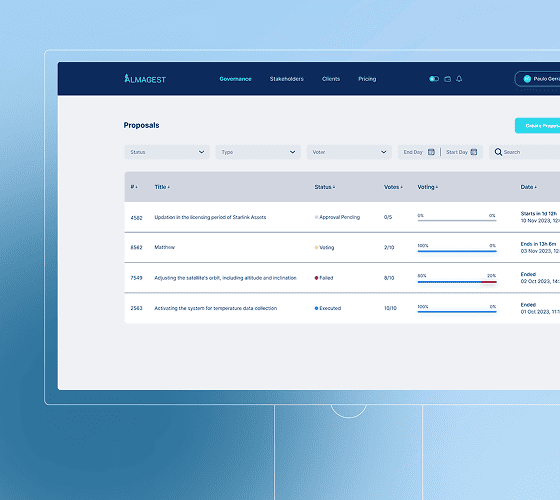

Konformitätsprüfung

Audits sind anstrengend, wenn man nicht vorbereitet ist. SOC 2, DORA, NIST CSF, FISMA, FedRAMP verlangen alle Beweise, keine Versprechungen. Wir führen die Prüfungen frühzeitig durch, damit Sie nicht zwei Tage vor der Prüfung im Feuerwehrmodus Löcher flicken müssen.

Containersicherheit

Container beschleunigen die Bereitstellung, verbergen aber auch gefährliche Fehler. Wir prüfen Images, Dockerdateien, Kubernetes-Manifeste, Volume-Mounts, Netzwerkeinstellungen, Zugriffsrechte und CI/CD-Integrationen. Sie erhalten ein klares Bild der Bedrohung, bevor Sie live gehen.

Sicherheit der CI/CD-Pipeline

Die Sicherheit muss in den Prozess integriert werden. Wir implementieren das Scannen von Abhängigkeiten, die Verwaltung von Geheimnissen, die Kontrolle von Berechtigungen und sichere Builds, um sicherzustellen, dass DevSecOps nicht nur ein weiteres Schlagwort ist, sondern zu einer tatsächlichen Praxis wird.

Sichere Codeüberprüfung

Die Automatisierung sieht keine Logik, das können nur Menschen. Wir analysieren den Code manuell auf Schwachstellen, die von Scannern übersehen werden: Autorisierungsfehler, Umgehung von Geschäftsregeln, unsachgemäß implementierte Zugriffsmechanismen. Wir sehen wie Angreifer: wo, wie und warum etwas nicht funktioniert. Die letzte Chance, Schwachstellen vor der Produktion zu finden.

Übungen des roten Teams

Wir modellieren Angriffe in vollem Umfang: vom Phishing bis zur vollständigen Übernahme der Infrastruktur. Dies ist keine "Fehlersuche", sondern ein Test der Bereitschaft Ihres Teams, der Prozesse und des gesamten Verteidigungssystems für die reale Kriegsführung.