- Segurança da rede

- Segurança das aplicações Web

- Segurança das aplicações móveis

- Engenharia social

- Segurança na nuvem

- Segurança IoT

- Segurança da API

- Testes de penetração externa e interna

- Testes de conformidade

- Segurança dos contentores

- Segurança do pipeline CI/CD

- Revisão segura do código

- Exercícios da equipa vermelha

Segurança da rede

Bonita por fora. Mas por dentro? Dispositivos esquecidos, configurações fracas, falhas na segmentação. Simulamos DDoS, MITM, movimento lateral e outros ataques reais para que possa ver como a sua infraestrutura se comporta sob pressão, não em teoria, mas em combate.

Segurança das aplicações Web

Injecções, XSS, falhas de autorização, bugs de lógica. Não marcamos caixas, atacamos como hackers. Obtém vectores de ataque específicos e uma compreensão completa do risco, não apenas recomendações de conformidade.

Segurança das aplicações móveis

Uma interface polida não significa nada. O interior pode ser uma confusão: criptografia fraca, armazenamento desprotegido, SSL quebrado. Fazemos engenharia inversa, testamos e mostramos-lhe onde pode já ter sido comprometido.

Engenharia social

O ponto mais fraco é humano. Modelamos cenários reais: phishing, e-mails falsos, chamadas de "apoio técnico", acesso físico. Testamos quem clica, quem partilha dados, quem abre portas. Depois, treinamos a equipa com base nas suas acções reais, não na teoria.

Segurança na nuvem

AWS, Azure, GCP: uma permissão errada equivale a acesso total. Verificamos manual e automaticamente o IAM, as configurações, os buckets S3, o registo e as ACLs de rede para eliminar lacunas na sua segurança na nuvem.

Segurança IoT

Os dispositivos inteligentes são muitas vezes estupidamente inseguros: Palavras-passe predefinidas de "administrador", encriptação de caixas de verificação, transmissão fraca na nuvem. Deciframos o firmware, analisamos o tráfego e mostramos onde tudo se mantém unido pela esperança.

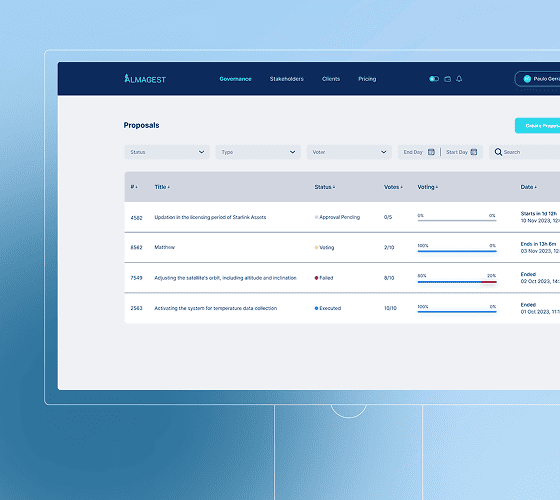

Segurança da API

PIs are your digital nervous system. If they're open, you're vulnerable. We test for injections, IDOR, mass assignment, rate limit bypasses, method abuse. We show exactly how attackers will use your open interfaces against you.

Testes de penetração externa e interna

A ameaça nem sempre é externa. Verificamos a facilidade de invasão a partir do exterior e os danos que podem ser causados quando os atacantes estão no interior. Modelamos os piores cenários enquanto ainda está no jogo, não numa conferência de imprensa sobre violações.

Testes de conformidade

As auditorias são stressantes se não estivermos preparados. SOC 2, DORA, NIST CSF, FISMA, FedRAMP exigem provas, não promessas. Efectuamos verificações antecipadas para que não esteja a remendar buracos em modo de simulação de incêndio dois dias antes da revisão.

Segurança dos contentores

Os contentores aceleram a implementação, mas escondem erros perigosos. Verificamos imagens, ficheiros Docker, manifestos Kubernetes, montagens de volumes, definições de rede, direitos de acesso, integrações CI/CD. Obtém uma imagem clara da ameaça antes de entrar em funcionamento.

Segurança do pipeline CI/CD

A segurança deve ser integrada no processo. Implementamos a verificação de dependências, a gestão de segredos, os controlos de permissões e as construções seguras para garantir que o DevSecOps não é apenas mais uma palavra da moda, mas uma prática real.

Revisão segura do código

A automatização não vê a lógica, apenas os humanos a vêem. Analisamos manualmente o código em busca de vulnerabilidades que os scanners não detectam: erros de autorização, desvios de regras comerciais, mecanismos de acesso implementados de forma inadequada. Nós olhamos como atacantes: onde, como e por que as coisas quebram. Última oportunidade para detetar vulnerabilidades antes da produção.

Exercícios da equipa vermelha

Modelamos ataques em grande escala: desde o phishing até à tomada completa da infraestrutura. Não se trata de "caça aos bugs", mas de testar a prontidão da sua equipa, os processos e todo o sistema de defesa para uma guerra real.