- Nätverkssäkerhet

- Säkerhet för webbapplikationer

- Säkerhet för mobilappar

- Social ingenjörskonst

- Molnsäkerhet

- IoT-säkerhet

- API-säkerhet

- Extern och intern penetrationstestning

- Kontroll av efterlevnad

- Säkerhet för containrar

- Säkerhet för CI/CD-pipeline

- Säker granskning av kod

- Övningar med röda team

Nätverkssäkerhet

Vacker på utsidan. Men på insidan? Bortglömda enheter, svaga konfigurationer, hål i segmenteringen. Vi simulerar DDoS, MITM, lateral förflyttning och andra verkliga attacker så att du kan se hur din infrastruktur beter sig under press, inte i teorin utan i strid.

Säkerhet för webbapplikationer

Injektioner, XSS, auktoriseringsbrister, logiska buggar. Vi kryssar inte i rutor, vi attackerar som hackare. Du får specifika attackvektorer och en fullständig riskförståelse, inte bara rekommendationer om efterlevnad.

Säkerhet för mobilappar

Ett polerat gränssnitt betyder ingenting. Insidan kan vara en enda röra: svagt krypto, oskyddad lagring, trasig SSL. Vi baklängeskonstruerar, testar och visar dig var du redan kan ha blivit komprometterad.

Social ingenjörskonst

Den svagaste punkten är människan. Vi modellerar verkliga scenarier: nätfiske, falska e-postmeddelanden, samtal från "teknisk support", fysisk åtkomst. Vi testar vem som klickar, vem som delar med sig av data och vem som öppnar dörrar. Sedan utbildar vi teamet utifrån deras faktiska agerande, inte utifrån teori.

Molnsäkerhet

AWS, Azure, GCP: en felaktig behörighet är lika med full åtkomst. Vi kontrollerar manuellt och automatiskt IAM, konfigurationer, S3-hinkar, loggning och ACL:er i nätverk för att eliminera luckor i din molnsäkerhet.

IoT-säkerhet

Smarta enheter är ofta dumt osäkra: Standardlösenord för "admin", kryptering med kryssrutor, svag molnöverföring. Vi knäcker firmware, analyserar trafik och visar var allt hålls samman av hopp.

API-säkerhet

PIs are your digital nervous system. If they're open, you're vulnerable. We test for injections, IDOR, mass assignment, rate limit bypasses, method abuse. We show exactly how attackers will use your open interfaces against you.

Extern och intern penetrationstestning

Hotet är inte alltid externt. Vi kontrollerar hur lätt det är att bryta sig in från utsidan och vilken skada som kan göras när angriparna väl är inne. Vi modellerar värsta tänkbara scenarier medan du fortfarande är med i spelet, inte på en presskonferens om intrång.

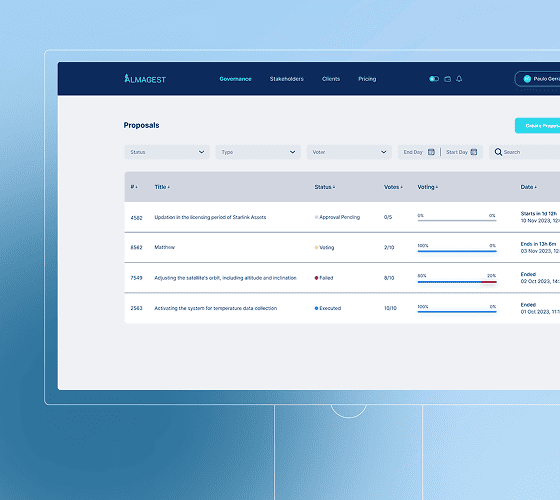

Kontroll av efterlevnad

Revisioner är stressande om du är oförberedd. SOC 2, DORA, NIST CSF, FISMA, FedRAMP kräver alla bevis, inte löften. Vi gör kontroller tidigt så att du inte lappar hål i brandövningsläge två dagar före granskningen.

Säkerhet för containrar

Containrar snabbar upp distributionen men döljer farliga buggar. Vi kontrollerar images, Dockerfiler, Kubernetes-manifest, volymmonteringar, nätverksinställningar, åtkomsträttigheter, CI/CD-integrationer. Du får en tydlig hotbild innan du går live.

Säkerhet för CI/CD-pipeline

Säkerheten måste integreras i processen. Vi implementerar beroendescanning, hemlighetshantering, behörighetsstyrning och säkra builds för att se till att DevSecOps inte bara är ett buzzword utan en faktisk metod.

Säker granskning av kod

Automation ser inte logik, det gör bara människor. Vi analyserar koden manuellt för att hitta sårbarheter som skannrar missar: auktoriseringsfel, förbikopplingar av affärsregler, felaktigt implementerade åtkomstmekanismer. Vi ser ut som angripare: var, hur och varför saker går sönder. Sista chansen att fånga upp sårbarheter före produktion.

Övningar med röda team

Vi modellerar fullskaliga attacker: från nätfiske till fullständigt övertagande av infrastruktur. Det här är inte "buggjakt", utan testning av ditt teams beredskap, processer och hela försvarssystem för verklig krigföring.