Viestisi on lähetetty.

Käsittelemme pyyntösi ja otamme sinuun yhteyttä mahdollisimman pian.

Lomake on lähetetty onnistuneesti.

Lisätietoja on postilaatikossasi.

Kuvittele tämä: Olet videopuhelussa talousjohtajan ja muutaman kollegan kanssa. Kaikki vaikuttaa normaalilta, kunnes huomaat, ettei kukaan heistä ollut paikalla. Ja siinä vaiheessa olet jo jakanut arkaluonteisia tietoja tai siirtänyt rahaa kolmannelle osapuolelle. Juuri näin kävi tammikuussa 2024, kun hongkongilainen yrityksen työntekijä oli huijattiin siirtämään $25 miljoonaa euroa huijareille.. Huijaajat käyttivät väärennöstekniikkaa jäljitelläkseen talousjohtajaa ja muita puhelun osanottajia, kasvot, äänet ja kaikki.

Todellisuudessa näin voi tapahtua kenelle tahansa. Pankki- ja fintech-alan petokset ovat kehittyneet paljon pidemmälle kuin varastetut kortit ja phishing-sähköpostit. Kyse on AI-äänistä, synteettisistä henkilöllisyyksistä ja väärennetyistä johtajista, jotka tekevät miljoonahuijauksia.

Jos tämä ei saa sinua miettimään petostrategiaasi uudelleen, sen pitäisi saada sinut miettimään sitä. Tässä oppaassa käyn läpi seuraavat asiat. tärkeimmät petostyypit, miten petosten havaitseminen toimii nykyään ja parhaat keinot pysyä askeleen edellä.

petostappioita ennustetaan Yhdysvalloissa vuoteen 2027 mennessä, mikä johtuu GenAI

pankit ja fintech-yritykset menettävät yli $1M petosten vuoksi pelkästään vuonna 2023.

Lähde: Metalliseos

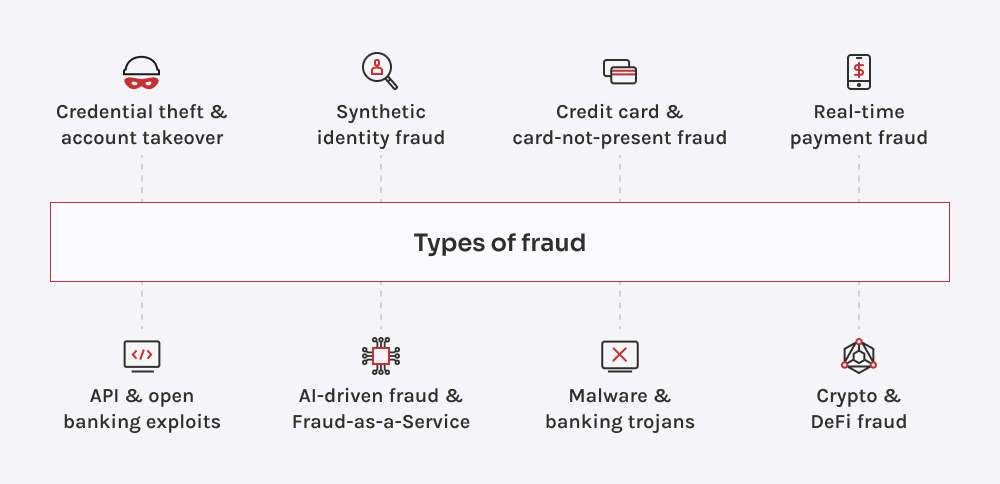

Et voi taistella sitä vastaan, mitä et täysin ymmärrä. Vaikka petokset kehittyvät jatkuvasti, ei pidä unohtaa, että jotkut vanhimmista petostempuista ovat yhä käytössä. Me olemme kypsyneet, mutta hekin ovat sopeutuneet. Ennen kuin paneudumme ennaltaehkäisyyn, tarkastelemme yleisimpiä petostekniikoita, jotka uhkaavat pankkeja ja finanssiteknologian yrityksiä nykyään, ja miksi vahva ja mukautuva petostentorjunta rahoituspalveluissa on tärkeämpää kuin koskaan.

Tunnusten varastaminen ja ATO tapahtuvat, kun huijarit käyttävät varastettuja tunnistetietoja kirjautuakseen käyttäjätileille. He käyttävät temppuja, kuten AI:n avulla tapahtuvaa phishingiä, valtakirjojen täyttämistä ja haittaohjelmia, ohittaakseen tietoturvan. Edistyneemmillä taktiikoilla, kuten istunnon kaappaamisella, MitM-hyökkäyksillä (man-in-the-middle) ja SIM-korttien vaihtamisella, he voivat siepata tunnistuskoodit ja tyhjentää tilit ennen kuin kukaan huomaa.

Huijarit sekoittavat oikeita ja väärennettyjä henkilötietoja - usein AI:n avulla - luodakseen henkilöllisyyksiä, jotka eivät todellisuudessa kuulu kenellekään. Nämä keinotekoiset profiilit läpäisevät turvatarkastukset, minkä ansiosta rikolliset voivat avata pankkitilejä, ottaa lainoja ja pestä rahaa. Ilman todellista uhria, joka voisi ilmoittaa petoksesta, petollinen toiminta jää usein huomaamatta, kunnes on liian myöhäistä. Tämän havaitseminen edellyttää kehittynyttä AI:tä ja vahvaa petostenhallintajärjestelmää pankkialalla.

Pikamaksujärjestelmissä petolliset käyttävät hyväkseen maksutapahtumien nopeutta ja peruuttamattomuutta siirtääkseen varastettuja varoja ennen kuin ne huomataan. Yleisiä taktiikoita ovat APP-petokset (Authorized Push Payment) ja laittomia rahoja nopeasti levittävät muuliverkostot. Kun rahat ovat poissa, niitä ei voi periä takaisin, ja pankit tarvitsevat kehittynyttä pankkipetosten valvontaa, jotta uhat saadaan kiinni ennen kuin ne laajenevat.

Petostentekijät varastavat korttitietoja skimmaamalla, tietovuotojen ja phishingin avulla ja käyttävät niitä hämäräperäisiin verkko-ostoksiin, joissa fyysistä korttia ei tarvita. He tekevät huijauksia, kuten takaisinkirjauspetoksia, valtakirjojen täyttämistä ja bottien tekemiä hyökkäyksiä, ja keräävät maksuja ennen kuin kukaan huomaa mitään. Kun varastetut korttitiedot leviävät pimeään verkkoon, pankit ja kauppiaat joutuvat käsittelemään seurauksia.

Kun pankit ja fintech-yritykset luottavat yhä enemmän avoimiin pankkiyhteysliittymiin, huijarit etsivät tietoturva-aukkoja varastellakseen tietoja ja kaapatakseen maksutapahtumia. Heikko todennus, väärin konfiguroidut sovellusrajapinnat ja avoimet päätepisteet antavat hyökkääjille mahdollisuuden manipuloida tilejä, käynnistää luvattomia maksuja tai kaapia arkaluonteisia rahoitustietoja. Kolmansien osapuolten integraatioita on enemmän kuin koskaan, joten yksikin heikko lenkki voi avata oven laajamittaisille petoksille.

Huijarit käyttävät haittaohjelmia ja pankkitroijalaisia hiipimään tileille, varastamaan valtakirjoja ja sotkemaan maksutapahtumia. Ne leviävät phishing-sähköpostien, väärennettyjen sovellusten ja hämäräperäisten selainlaajennusten kautta, jolloin hyökkääjät pääsevät täysin käsiksi pankkiasioihin. Jotkin troijalaiset ovat niin kehittyneitä, että ne pystyvät jopa ohittamaan monitekijätodennuksen (MFA), mikä tekee niistä painajaisen sekä pankeille että käyttäjille.

AI auttaa rikollisia automatisoimaan huijauksia, ohittamaan turvatarkastuksia ja luomaan väärennettyjä ääniä ja videoita pankkien ja asiakkaiden huijaamiseksi. Samaan aikaan FaaS on muuttanut tietoverkkorikollisuuden liiketoiminnaksi, sillä pimeässä verkossa on vuokrattavissa valmiita phishing-paketteja, tunnistetietojen täyttötyökaluja ja AI:n ohjaamia botteja. Näin jopa matalan ammattitaidon omaavat huijarit voivat käynnistää kehittyneitä hyökkäyksiä, mikä vaikeuttaa talouspetosten kiinni saamista ja pysäyttämistä.

Kun pankit ja finanssiteknologiayritykset sukeltavat kryptoon, petokset kehittyvät niiden mukana. Kyse ei ole vain satunnaisista huijauksista - hyökkääjät hyödyntävät älykkäiden sopimusten puutteita, flash-lainoja ja ketjujen välisiä temppuja siirtääkseen varastettuja varoja ennen kuin kukaan huomaa. Koska liiketoimet tapahtuvat nopeasti ja nimettöminä, laitoksilla on entistä suurempi paine havaita petokset ja reagoida niihin reaaliaikaisesti.

Petokset eivät aina ole äänekkäitä, ilmeisiä tai helposti havaittavia - ne voivat olla hienovaraisia ja mukautuvia, ja usein ne livahtavat läpi sieltä, minne kukaan ei katso. Siksi nykyaikainen petostentorjunta pankkitoiminnassa ei ole vain punaisen lipun havaitsemista. Kyse on siitä, että tiedetään, miten petostentekijät ajattelevat, missä järjestelmät ovat heikkoja ja milloin on toimittava. Miten parhaat järjestelmät pysyvät pelissä mukana? Katsotaanpa tarkemmin.

Petosten havaitsemisessa ei ole kyse yhdestä taikaratkaisusta, vaan oikeiden tekniikoiden kerrostamisesta, jotta petokset voidaan havaita ennen kuin ne leviävät. Nyt kun olemme tarkastelleet, miten eri havaitsemismenetelmät toimivat, tutustutaan tekniikkaan, joka mahdollistaa niiden käytön todellisissa pankkiympäristöissä.

| Teknologia | Miten se toimii | Tärkeimmät ominaisuudet | Suosittuja ratkaisuja |

| Petostenhallintajärjestelmät (FMS) | Keskitetyt alustat, jotka kokoavat petostiedot, analysoivat tapahtumia ja antavat hälytyksiä reaaliajassa. | Tapahtumien seuranta, tapausten hallinta ja reaaliaikainen riskipisteytys. | NICE Actimize, FICO Falcon, SAS Fraud Management |

| AI & ML | Havaitsee petollisen toiminnan analysoimalla malleja, poikkeamia ja käyttäytymisen muutoksia. | Ennustava analytiikka, poikkeamien havaitseminen, mukautuvat oppimismallit. | Feedzai, Darktrace, IBM Trusteer, DataVisor. |

| Lohkoketju | Ehkäisee petoksia tarjoamalla muuttumattomia transaktiotietoja ja hajautettua identiteetin todentamista. | Kryptografinen tietoturva, älykkäät sopimukset, väärentämissuojatut pääkirjat. | Luottamusleima, Evernym, IBM Blockchain Petosten torjunta |

| Biometrinen ja riskiperusteinen tunnistus (RBA) | Käyttää fyysistä ja käyttäytymiseen liittyvää biometriaa henkilöllisyyden todentamiseen ja riskien dynaamiseen arviointiin. | Sormenjälkien skannaus, kasvojentunnistus, käyttäytymisbiometria, dynaaminen riskipisteytys. | BioCatch, Nuance Gatekeeper, Jumio, Onfido |

| Laitteen älykkyys ja sormenjälki | Tunnistaa vilpilliset käyttäjät analysoimalla laitteen ominaisuuksia, maantieteellistä sijaintia ja yhteysmalleja. | IP-seuranta, laitteiden sitominen, poikkeamien havaitseminen | ThreatMetrix, iovation, FingerprintJS |

| Synteettisen identiteetin havaitseminen | Käyttää AI:tä havaitsemaan väärennetyt identiteetit, joissa yhdistetään todellisia ja väärennettyjä tietoja petosjärjestelyjä varten. | Identiteettien klusterointi, AI-ohjattu hahmontunnistus, asiakirjaväärennösten havaitseminen. | Socure, Sift, Experian CrossCore |

| Graafipohjainen petosten havaitseminen | Kartoittaa tilien, laitteiden ja tapahtumien välisiä suhteita petosverkostojen ja rahamultien paljastamiseksi. | Sosiaalisten verkostojen analyysi, entiteettien linkkien analyysi, petosverkostojen havaitseminen | Quantexa, Linkurious, GraphAware |

| Pimeän verkon seuranta | Tutkii maanalaisia foorumeita, markkinapaikkoja ja vuotaneita tietokantoja vaarantuneiden tunnusten ja petosten varalta. | AI-käyttöön perustuva uhkatiedustelu, valtakirjojen vuotohälytykset, reaaliaikainen seuranta. | Tallennettu tulevaisuus, SpyCloud, CybelAngel |

"Suurin väärinkäsitys on se, että petoksia käsitellään vain tapahtuman jälkeen - havaitse, reagoi, toista. Mutta kun hälytys laukeaa, vahinko on usein jo tapahtunut. Todellinen suojautuminen tarkoittaa sellaisten järjestelmien rakentamista, jotka tekevät petoksista lähes mahdottomia alusta alkaen. Me Innowise:ssä autamme paljastamaan piilossa olevat haavoittuvuudet ja hienosäätämään strategiaasi ennen kuin petoksella on edes mahdollisuutta livahtaa läpi."

Fintech-alan toimituspäällikkö

Petosten kiinniottaminen on hyvä asia. Sen pysäyttäminen ennen kuin se alkaa? Vielä parempi. Todellinen petostentorjunta pankkialalla alkaa jo kauan ennen kuin tapahtuma merkitään - se alkaa pääsystä, aikomuksesta ja riskistä. Näiden pisteiden yhdistäminen edellyttää vankkaa strategiaa. Näin edistykselliset tiimit pysyvät edellä.

Jatkuvasti muuttuvien lakien, kuten KYC-, AML- ja PSD2-lainsäädännön, vuoksi on haastavaa pysyä sääntöjen mukaisena ja samalla ehkäistä petoksia. Yritysten on otettava käyttöön joustavia, automatisoituja vaatimustenmukaisuusratkaisuja, jotta ne voivat mukautua nopeasti ja täyttää sääntelyn vaatimukset.

Tiukka tietoturva on ratkaisevan tärkeää, mutta liian monet todennusvaiheet voivat turhauttaa todelliset asiakkaat ja karkottaa heidät. Tärkeintä on käyttää älykästä, riskiperusteista todennusta, joka lisää ylimääräisiä tasoja vain silloin, kun jokin näyttää olevan pielessä.

Panostaminen kehittyneeseen petostentorjuntaan voi olla vaikeaa, kun budjetti on tiukka ja tiimi pieni. AI-pohjaisen automaation ja skaalautuvien ratkaisujen asettaminen etusijalle auttaa maksimoimaan suojan ilman ylikustannuksia.

Rajatylittäviin maksuihin liittyy suurempi petosriski, joka johtuu erilaisista säädöksistä, valuuttakysymyksistä ja kehittyvistä petostaktiikoista. AI-ohjautuvan seurannan ja aluekohtaisten petosvalvontatoimien avulla uhat voidaan havaita hidastamatta maksutapahtumia.

Huijarit ovat aina askeleen edellä ja käyttävät AI:tä, väärennöksiä ja synteettisiä henkilöllisyyksiä ohittaakseen tietoturvan. Ennakoiva toiminta AI-ohjattu uhkien havaitseminen ja jatkuvat petosmallien päivitykset auttavat pitämään puolustuksen vahvana.

Reaaliaikaiset maksut, kryptomaksut ja digitaaliset lompakot luovat tietoturva-aukkoja, ennen kuin säännökset ehtivät perässä. Petostentorjuntatyökalujen käyttöönotto reaaliaikaisella seurannalla ja mukautuvalla riskienhallinnalla auttaa pysymään uusien uhkien edellä.

Tiedämme, mitä työkaluja kannattaa käyttää ja miten ne saadaan toimimaan sinun hyväksesi. Meillä on syvää asiantuntemusta Samsubin ja SDK.finance:n kaltaisista alustoista, ja autamme muuttamaan loistavat alustat saumattomiksi ja skaalautuviksi petostenhallintaratkaisuiksi niin pankeille kuin fintech-yrityksillekin.

Vuosi 2025 tekee yhden asian selväksi: petostentorjunnan tulevaisuus on yhteistyöhön perustuva, mukautuva ja reaaliaikainen. Enää ei ole kyse jälkikäteisestä reagoinnista, vaan ennakoinnista ennen kuin se tapahtuu. Fintech-yrityksille ja pankeille tämä tarkoittaa, että teknologia, tiimit ja kumppanit on sovitettava yhteen sellaisten strategioiden ympärille, jotka ovat aina oppivia, kehittyvät jatkuvasti ja ovat aina askeleen edellä.

Yhteistyö on yleistymässä, ja pankit, fintech-yritykset ja jopa teleyritykset alkavat jakaa reaaliaikaiset petossignaalit turvallisen, yksityisyyden suojan takaavan tekniikan, kuten federoidun oppimisen, avulla.. Nämä verkostot ovat vasta kehittymässä, mutta ne muokkaavat petosten havaitsemisen tapaa ja muuttavat yksittäiset havainnot kollektiiviseksi puolustukseksi. Käyttöönoton lisääntyessä yritykset käyttävät niitä tukeakseen aukkoja nopeammin, pysäyttääkseen koordinoidut hyökkäykset nopeammin ja tehdäkseen petostentorjunnasta tiimityötä.

Olkaamme rehellisiä - petokset eivät ole katoamassa mihinkään. Se kehittyy, tulee rohkeammaksi ja oppii yhtä nopeasti kuin me. Kysymys kuuluukin: mukautuvatko järjestelmäsi vai reagoivatko ne vain? Osoitteesta AI-käyttöiset petosten havaitsemisjärjestelmät hajautettuun identiteettiin ja jaettuun tiedustelutietoon, työkalut ovat olemassa. Ne ovat kuitenkin vain niin hyviä kuin niiden taustalla oleva strategia. Jos haluat tosissasi pysyä kärjessä, on aika lopettaa siiloutunut ajattelu ja alkaa rakentaa petostentorjuntaa eläväksi ja kehittyväksi osaksi liiketoimintaasi.

Viestisi on lähetetty.

Käsittelemme pyyntösi ja otamme sinuun yhteyttä mahdollisimman pian.

Rekisteröitymällä hyväksyt Tietosuojakäytäntö, mukaan lukien evästeiden käyttö ja henkilötietojesi siirto.