- Nettverkssikkerhet

- Sikkerhet for webapplikasjoner

- Sikkerhet i mobilapper

- Sosial manipulering

- Sikkerhet i skyen

- IoT-sikkerhet

- API-sikkerhet

- Ekstern og intern penetrasjonstesting

- Testing av samsvar

- Containersikkerhet

- Sikkerhet i CI/CD-rørledningen

- Sikker kodegjennomgang

- Øvelser med rødt team

Nettverkssikkerhet

Vakker på utsiden. Men på innsiden? Glemte enheter, svake konfigurasjoner, hull i segmenteringen. Vi simulerer DDoS, MITM, lateral bevegelse og andre reelle angrep, slik at du kan se hvordan infrastrukturen din oppfører seg under press, ikke i teorien, men i praksis.

Sikkerhet for webapplikasjoner

Injeksjoner, XSS, autorisasjonsfeil, logiske feil. Vi krysser ikke av i bokser, vi angriper som hackere. Du får spesifikke angrepsvektorer og en fullstendig risikoforståelse, ikke bare anbefalinger om samsvar.

Sikkerhet i mobilapper

Et polert grensesnitt betyr ingenting. På innsiden kan det være kaos: svak krypto, ubeskyttet lagring, ødelagt SSL. Vi reverserer, tester og viser deg hvor du allerede kan ha blitt kompromittert.

Sosial manipulering

Det svakeste punktet er menneskelig. Vi modellerer reelle scenarier: phishing, falske e-poster, "teknisk support"-samtaler, fysisk tilgang. Vi tester hvem som klikker, hvem som deler data, hvem som åpner dører. Deretter trener vi teamet på faktiske handlinger, ikke teori.

Sikkerhet i skyen

AWS, Azure, GCP: én feil tillatelse er lik full tilgang. Vi sjekker manuelt og automatisk IAM, konfigurasjoner, S3-bøtter, logging og ACL-er i nettverket for å eliminere hull i skysikkerheten.

IoT-sikkerhet

Smarte enheter er ofte dumt usikre: "admin"-standardpassord, avkrysningsbokskryptering, svak skyoverføring. Vi knekker fastvare, analyserer trafikk og viser hvor alt holdes sammen av håp.

API-sikkerhet

PI-er er ditt digitale nervesystem. Hvis de er åpne, er du sårbar. Vi tester for injeksjoner, IDOR, massetildeling, omgåelse av hastighetsgrenser og metodemisbruk. Vi viser nøyaktig hvordan angripere vil bruke dine åpne grensesnitt mot deg.

Ekstern og intern penetrasjonstesting

Trusselen er ikke alltid ekstern. Vi sjekker hvor enkelt det er å bryte seg inn utenfra, og hvilken skade som kan gjøres når angriperne først er inne. Vi modellerer worst-case-scenarioer mens du fortsatt er i spillet, ikke på en pressekonferanse om innbruddet.

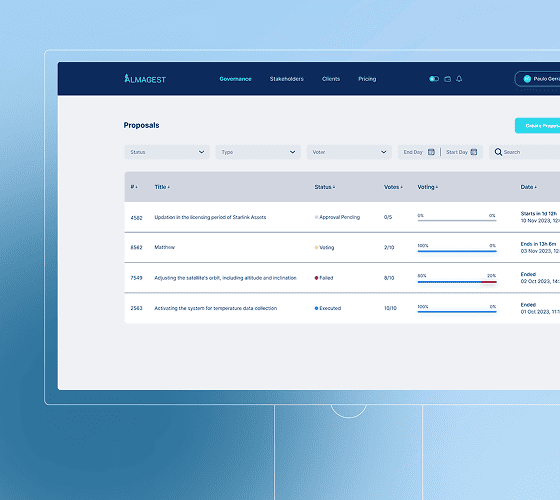

Testing av samsvar

Revisjoner er stressende hvis du er uforberedt. SOC 2, DORA, NIST CSF, FISMA, FedRAMP krever alle bevis, ikke løfter. Vi utfører kontroller tidlig, slik at du ikke må lappe hull i brannøvelsesmodus to dager før gjennomgangen.

Containersikkerhet

Containere gjør distribusjonen raskere, men skjuler farlige feil. Vi sjekker images, Docker-filer, Kubernetes-manifester, volummonteringer, nettverksinnstillinger, tilgangsrettigheter og CI/CD-integrasjoner. Du får et tydelig trusselbilde før du går live.

Sikkerhet i CI/CD-rørledningen

Sikkerhet må integreres i prosessen. Vi implementerer avhengighetsskanning, hemmelighetsadministrasjon, kontroll av tillatelser og sikre builds for å sørge for at DevSecOps ikke bare er et moteord, men en faktisk praksis.

Sikker kodegjennomgang

Automatisering ser ikke logikk, det er det bare mennesker som gjør. Vi analyserer koden manuelt for å finne sårbarheter som skannere overser: autorisasjonsfeil, omgåelse av forretningsregler, feil implementerte tilgangsmekanismer. Vi ser som angriperne: hvor, hvordan og hvorfor ting går i stykker. Siste sjanse til å fange opp sårbarheter før produksjon.

Øvelser med rødt team

Vi modellerer fullskalaangrep: fra phishing til fullstendig overtakelse av infrastruktur. Dette er ikke "bug hunting", men testing av teamets beredskap, prosesser og hele forsvarssystemet for ekte krigføring.