Meldingen din er sendt.

Vi behandler forespørselen din og kontakter deg så snart som mulig.

Skjemaet har blitt sendt inn.

Mer informasjon finner du i postkassen din.

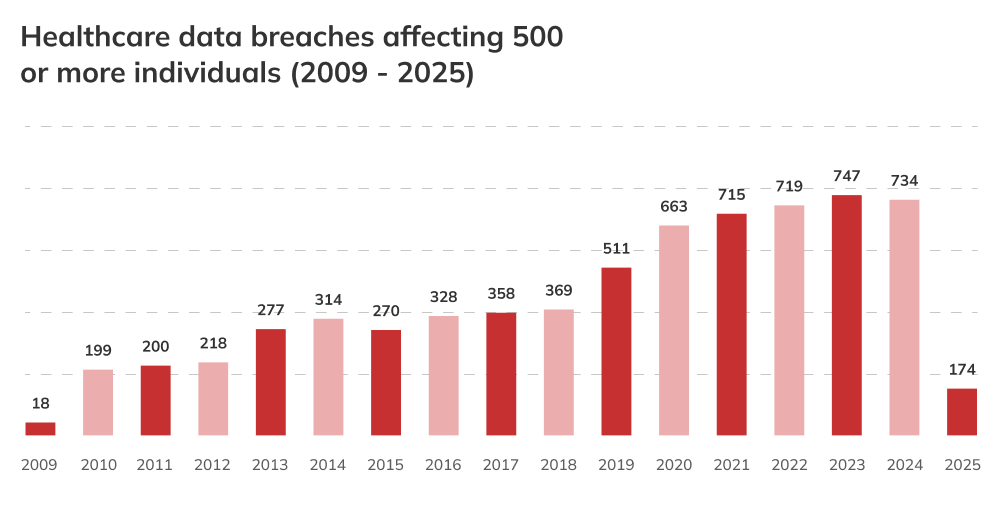

Helsevesenet tar i bruk teknologi mer enn noen gang, og antallet apper som utsettes for angrep, har derfor økt proporsjonalt. Ifølge HIPAA (Health Insurance Portability and Accountability Act) Journal har det i løpet av de siste 14 årene Antall rapporterte brudd på helsepersonells sikkerhet har økt og er fortsatt skyhøyt i dag. Bare i fjor opplevde vi mer enn 276 millioner datainnbrudd, inkludert det største datainnbruddet i helsevesenet noensinne.

Men her er saken: Etter å ha lest gjennom Kontoret for sivile rettigheter Når jeg ser på listen over rapporterte sikkerhetsbrudd, ser jeg at de fleste tilfellene er knyttet til hacking/IT-hendelser, tyveri eller uautorisert tilgang/avsløring. Etter å ha jobbet med IT-prosjekter i helsevesenet i en årrekke, vil jeg vedde på følgende: Mange av sikkerhetsbruddene kunne vært unngått hvis man hadde vært mer oppmerksom på detaljer, som systemoppdateringer i tide eller styrket autentiseringen.

I denne artikkelen går jeg gjennom de viktigste risikoene for datainnbrudd som du bør være oppmerksom på, og de velprøvde strategiene jeg og teamet mitt bruker for å sikre at helsepersonells data ikke havner i gale hender.

Jeg vet det, du vet det: Datainnbrudd i helsevesenet er dyre, ødeleggende og kan ofte forebygges. Økonomisk kan de senke selv veletablerte leverandører og leverandører.

La oss se på tallene. I 2025 vil straffen for brudd på HIPAA-sikkerhetsreglene variere fra fra $141 til $2 134 831 per overtredelse, avhengig av alvorlighetsgraden av bruddet på de medisinske dataene. Selv om minimumsbeløpet høres greit ut, er maksimumsstraffen omtrent ti ganger den gjennomsnittlige legelønnen i USA.

I tillegg bør du huske at myndighetene multipliserer bøtene, avhengig av antall brudd. Og disse bøtene rammer ikke bare helsepersonell: Helseplaner, clearinghus og forretningsforbindelser til HIPAA-dekkede enheter kan også bli straffet. Ingen organisasjon har så mye penger å bruke uten å rykke til på grunn av en IT-svikt.

På toppen av det hele Regel om varsling av HIPAA-brudd krever at alle brudd på pasientdatasikkerheten som påvirker beskyttet helseinformasjon (PHI) skal rapporteres, uansett størrelse. Det betyr at du ikke bare må ta konsekvensene internt, du er også lovpålagt å offentliggjøre det. Og ja, slik offentlig eksponering kan snøball til søksmål, etterforskning ogog i noen tilfeller år med skade på merkevaren.

I tillegg ødelegger du ikke bare banken, du ødelegger også tilliten - og i helsevesenet er det helt avgjørende. Et enkelt sikkerhetsbrudd kan utløse en utstrømning av pasienter og skade tiår lange relasjoner du jobbet med.

Så her er den harde sannheten: Når alt kommer til alt, er det langt enklere og billigere å unngå HIPAA-brudd og alvorlige datainnbrudd enn å gjenopprette seg etter dem. Det er derfor jeg alltid anbefaler proaktiv databeskyttelse for utviklingsprosjekter for programvare i helsevesenet: du oppdager de minste problemene før angriperne gjør det. Dette er en av mange måter helsepersonell kan motstå de vedvarende sikkerhetstruslene på.

Brudd på cybersikkerheten i helsevesenet har nådd rekordhøye nivåer i USA, noe som gjør problemet mer og mer alarmerende for hvert år som går. Totalt sett 734 store brudd på helsedatasikkerheten ble rapportert i 2024, og 14 av dem berørte mer enn én million pasientjournaler hver. Den største hendelsen i nyere tid skjedde i fjor, avslører helseopplysningene til over 190 millioner personer i ett enkelt hackerangrep. For å sette det i perspektiv: Det tilsvarer mer enn halvparten av USAs befolkning.

Og dataene fra HIPAA-bruddrapportene for 2025 gir ikke noe glimt av håp overhodet. Fra og med mai 2025 har det allerede vært 174 saker rapportert, hvorav de fleste involverte medisinske leverandører. Slik jeg ser det, svekker hvert eneste sikkerhetsbrudd i helsevesenet tilliten i befolkningen, og det vil uunngåelig føre til forstyrrelser i behandlingen. Derfor bør helsepersonell spørre seg selv om de gjør nok for å forhindre at dette skjer.

Akkurat som jeg sa i begynnelsen av denne artikkelen, har de grunnleggende årsakene til de fleste sikkerhetsbrudd i helsevesenet en tendens til å falle inn under de samme få kategoriene. Og når jeg reviderer eksisterende apper hos nye kunder, er det min erfaring at disse problemene er overraskende vedvarende. La oss se nærmere på de viktigste årsakene til bruddene på helsesikkerheten som jeg ser gang på gang.

Til tross for at de håndterer utrolig sensitiv informasjon, opererer mange helseorganisasjoner fortsatt med data som ikke er fullstendig (eller riktig) kryptert. Det som gjør dette enda mer bekymringsfullt, er at pasienten Registreringer er ofte spredt over flere systemersom EPJ, pasientapper og skyplattformer - listen er lang. Ofte er sikkerhetsnivået ulikt mellom disse systemene: De ble implementert på et annet tidspunkt, i et annet miljø og av forskjellige team.

Det betyr at en slik organisasjon ikke bare går glipp av fordelene med integrering av helsedata, det er ikke bare viktig å sikre at alle disse systemene er sikre, men det er også nødvendig å opprettholde konsekvente sikkerhetstiltak på tvers av alle disse systemene (f.eks. revisjon av eksisterende systemer, nye tilkoblinger og undersystemer). Men husk at ett svakt punkt er alt som skal til for at et datalagringsbrudd kan skje. Det er vanskeligere å overvåke et så fragmentert landskap, og det gjør det mer sannsynlig at man blir eksponert.

Ikke alle datainnbrudd kommer fra sofistikerte angrep, mange starter med en person inne i organisasjonen. En administrator som sender filer til feil mottaker, en sykepleier som glemmer å låse PC-skjermen før lunsj, eller en lege som klikker på en phishing-lenke uten å være klar over det - og dataene er allerede i fare.

Enten ved et uhell eller med vilje, intern feilbehandling av data er fortsatt en vanlig årsak av brudd på helsedata. Helsepersonell har en tendens til å overse disse risikoene, og bruker mer tid på å forberede seg på cyberangrep. Og risikoen knyttet til den menneskelige faktoren forblir usynlig helt til det er for sent.

Under gjennomgangen av IT-løsninger for helsevesenet sikkerhetsrevisjoner, er det sjokkerende hvor inkonsekvente adgangskontrolltiltak er og hvordan brede tilgangsrettigheter er. Selv i dag er det ikke alle helsevirksomheter som bruker flernivåautentisering og sterke passordregler. Altfor ofte får brukerne mer tilgang enn de trenger for å utføre sine daglige oppgaver, og noen ganger blir denne tilgangen gitt på ubestemt tid.

Når brukeren autentiseringsmekanismene er svake eller utdaterteblir det langt enklere for hackere å utnytte disse hullene og få tilgang til alt de trenger. Fraværet av finkornet kontroll over hvem som kan se hva, gjør uautorisert tilgang til en av de enkleste måtene å bryte cybersikkerheten i helsevesenet på.

Helsepersonell er et yndet mål for løsepengevirusangrep av én enkel grunn: De har ikke råd til å være offline lenge. Leger trenger tilgang til flere titalls pasienters sykehistorikk hver dag for å kunne ta komplekse beslutninger, noen ganger om liv eller død. Dette vet nettkriminelle, og de utnytter det uten nåde.

Helsevesenet vet det ganske godt: Hele sykehusnettverk kan legges ned av ett enkelt ondsinnet vedlegg eller en infisert fil. Det som gjør disse angrepene til en dobbel katastrofe, er ikke bare det å bli utestengt på grunn av sikkerhetsbrudd i EPJ, men også trusselen om at stjålne data kan lekke ut.

Utdaterte apper finnes overalt i helsevesenet, ofte fordi modernisering av medisinsk programvare føles risikabelt eller komplisert. Selv om de feilbefengte appene sinker både pasientbehandlingen og den daglige arbeidsflyten på sykehuset.

Men det oppdateringsforsinkelse skaper et perfekt vindu for angripere. Mindre flittige utviklere kan la sårbarheter ligge uoppdatert i måneder eller år etter at de har oppdaget dem. Likevel kan noe så lite som en glemt modul eller et uovervåket tredjepartsverktøy bli inngangspunktet for et større innbrudd.

"Som oftest er ikke det egentlige problemet at helseorganisasjoner ikke bryr seg om pasientdatasikkerhet, men at de ikke har et klart bilde av hvor de svake punktene er. Derfor starter vi alltid prosjekter for databeskyttelse i helsevesenet med en skikkelig revisjon og sikkerhetstesting. Når vi vet hvor hullene er, setter vi sammen en realistisk, trinnvis plan for å utbedre dem og holde pasientdataene trygge."

Porteføljeforvalter innen helsetjenester og medisinsk teknologi

Nå som vi har sett på de vanligste problemene, kan vi snakke om hva som faktisk fungerer for å forhindre sikkerhetsbrudd i helsevesenet. Dette er ikke bare teoretisk beste praksis, det er ting jeg har sett fungere godt for systemer med flere sykehus og hurtigvoksende HealthTech-leverandører.

Ikke gjør en av de største feilene jeg ser: Ikke behandle datasikkerhet i helsevesenet som en enkel bryter du trykker på. Så enkelt er det ikke. Du trenger flere forsvarslag på tvers av systemer, enheter, brukere og det fysiske miljøet. Tenk på brannmurer, sluttpunktdeteksjon og -respons (EDR), systemer for inntrengingsforebygging og krypterte kommunikasjonsprotokoller - de bør alle fungere synkronisert.

Hver rolle skal ha tilgang til det de trenger, og ikke noe mer. Vi kartlegger ofte tilgangsprofiler tidlig i utviklingsfasen og validerer dem med interessenter for å begrense angrepsflaten. En annen ting her er å sørge for at brukerautentiseringsmetodene også er sikre. Tradisjonelle passord blir stadig stjålet eller gjenbrukt, så det å satse på passordfri autentisering, for eksempel biometrisk pålogging, kan være en god måte å redusere sårbarheter knyttet til legitimasjon på.

Revisjoner er ikke den mest glamorøse delen av cybersikkerhet, men det er den delen som forteller sannheten. Vi gjennomfører regelmessige sårbarhetsskanninger, ikke for å sjekke om vi oppfyller kravene, men fordi de fanger opp ting som ingen ellers ville ha lagt merke til, for eksempel et utdatert bibliotek eller en feilkonfigurert port. Det er alltid bedre å finne disse tingene selv enn å få vite om dem fra en rapport om sikkerhetsbrudd på et sykehus.

Uansett hvor sterk teknologien er, kan ett distraherende klikk få alt til å kollapse. Sikkerhetsopplæring handler ikke om å gjøre leger og administrativt personale til tekniske guruer, men om å hjelpe dem med å oppdage røde flagg før det er for sent. Det som har fungert godt for kundene våre, er korte, fokuserte økter knyttet til scenarier som leger og sykepleiere opplever hver dag.

Det er ikke lurt å være for selvsikker når det gjelder sikkerhet, så du må ha en beredskapsplan i tilfelle noe skulle gå galt. Den bør som et minimum definere protokoller for oppdagelse og rapportering av hendelser, eskaleringskjeder, tiltak for å begrense hendelsen, kommunikasjonsflyt (internt og eksternt) og gjenopprettingsplaner. Ettersom cybertrusler er i stadig utvikling, inkluderer vi i Innowise rutinemessige gjennomganger av responsplanen for å forbedre prosedyrene.

Tredjepartsleverandører kan være det svakeste leddet, og det er det lett å overse. Derfor anbefaler jeg alltid å sjekke leverandørenes sertifiseringer (f.eks. ISO 27001) for å sikre at selskapet kan følge de påkrevde protokollene. I tillegg bør leverandørens risikostyringsprotokoll omfatte due diligence før onboarding, klart definerte datahåndteringsavtaler og sikkerhetsovervåking.

Avanserte teknologier som AI og ML har blitt utrolig nyttige, spesielt når det gjelder å oppdage ting som mennesker ikke ville fanget opp, som subtile mønstre i tilgangslogger eller annen mistenkelig aktivitet. Vi bruker dem til å flagge avvik tidlig og gi teamene et forsprang i arbeidet med å eliminere problemer. Når det gjelder blokkjede, er det et godt verktøy for å bevise autentisitet, opprinnelse og endringer i sensitive medisinske journaler.

Selv den beste sikkerhetsstrategien vil ikke holde mål hvis den ikke er i tråd med kravene til personvern og samsvar. Disse rammeverkene setter klare forventninger til hvordan sensitiv informasjon skal håndteres for å redusere risikoen for datainnbrudd. Her er noen viktige momenter som ofte dukker opp når man snakker om samsvar og pasienters personvern.

For å unngå personvernproblemer i helsevesenet er datahåndteringen regulert av lover som HIPAA i USA, GDPR i EU og andre regionspesifikke lovkrav. Disse forskriftene setter opp standarder for tilgang til, lagring og deling av sensitive data og beskriver tekniske og fysiske sikkerhetstiltak som skal implementeres. Ved å ha sterke, praktiske retningslinjer som dette innbakt i den daglige driften, blir etterlevelse en del av kulturen, og det hjelper dere å ligge i forkant av sikkerhetsbrudd.

Det er en grunn til at kryptering dukker opp igjen og igjen i personvernlovene. Når dataene dine er kryptert under transport og i hvile, vil de sannsynligvis ikke kunne gjøre dataene dine lesbare uten en skikkelig nøkkel, selv om de andre sikkerhetskontrollene dine skulle svikte på et tidspunkt og cyberangripere bryter seg gjennom. Derfor er sterk kryptering noe av det første tilsynsmyndighetene ser etter under en HIPAA- eller GDPR-revisjon, når de skal vurdere om du har utvist tilbørlig aktsomhet.

Når vi skal beskytte helsedata, er rammeverk for cybersikkerhet som ISO 27001, ISO 27017, ISO 27018, SOC 2 og OWASP-prinsippene et fundament. I løpet av de helseteknologiske prosjektene behandler teamet mitt og jeg ikke disse standardene som en formalitet, men vi integrerer dem i prosesser, kontroller og dokumentasjon. Standardene gir deg en klar struktur som du kan vokse ut fra, spesielt når systemene skaleres og kompleksiteten øker.

Når alt kommer til alt, handler forebygging av datainnbrudd i helsevesenet om å gjøre det grunnleggende på en god måte - og å gjøre det konsekvent. Det handler om å kryptere data, kontrollere tilgangen, lære opp medarbeiderne og holde seg oppdatert på samsvar. Ikke noe prangende, men disse tingene fungerer faktisk. Og når du setter dem sammen, kan de redde deg fra den typen skade som ingen helseorganisasjon ønsker å bli utsatt for.

Hvis du er på utkikk etter ekspertstøtte for å forhindre brudd på helsedatasikkerheten, la oss snakke. Vi i Innowise hjelper helseorganisasjoner med å bygge sikre, kompatible systemer som står imot trusler fra den virkelige verden, slik at du kan fokusere på å yte omsorg, ikke på å slukke branner.

Senior Technical Delivery Manager innen helse og medtech

Aleh har en sterk forståelse av hva som gjør at programvare for helsevesenet og MedTech virkelig fungerer. Han leder med både teknisk klarhet og sektorkunnskap, og sørger for at hvert prosjekt leverer langsiktig verdi - ikke bare kode som kjører, men systemer som betyr noe.

Meldingen din er sendt.

Vi behandler forespørselen din og kontakter deg så snart som mulig.

Ved å registrere deg godtar du vår Retningslinjer for personvern, inkludert bruk av informasjonskapsler og overføring av dine personopplysninger.