Viestisi on lähetetty.

Käsittelemme pyyntösi ja otamme sinuun yhteyttä mahdollisimman pian.

Lomake on lähetetty onnistuneesti.

Lisätietoja on postilaatikossasi.

Digital Operational Resilience Act (DORA) -laista on sen voimaantulon jälkeen tullut määräävä voima siinä, miten rahoitusala käsittelee tieto- ja viestintätekniikan riskejä, turvallisuutta ja riippuvuuksia kolmansista osapuolista. Vaikka DORA:n merkitys on teoriassa selkeä - yhtenäinen kehys digitaalisen häiriönsietokyvyn vahvistamiseksi - sen soveltaminen järjestelmiin, toimittajiin ja toimintoihin jättää monet laitokset yhä epävarmuuden pariin.

Tämä ei ole vain yksi DORA-asetuksen tiivistelmä. Ymmärrätte jo, mikä on panoksena. Todellinen kysymys on: Ovatko järjestelmänne, kumppaninne ja sisäiset valvontatoimenne todella linjassa DORA-puitteiden kanssa, ja mikä on strategianne pitkän aikavälin kestävän vaatimustenmukaisuuden varmistamiseksi?

Istu siis alas - kerron sinulle, mitä DORA todella odottaa yritykseltäsi, ja mikä tärkeintä, miten voit täyttää nämä odotukset hidastamatta.

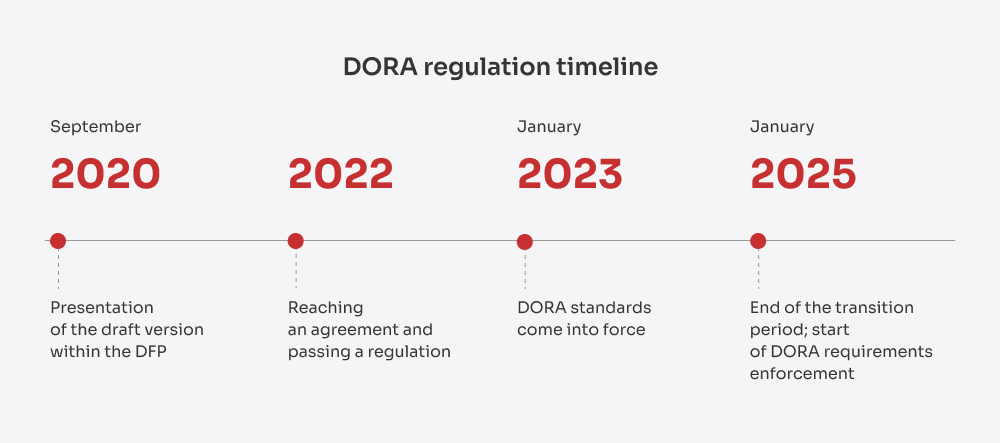

DORA, joka tunnetaan virallisesti nimellä Asetus (EU) 2022/2554on sitova EU-asetus, joka tuli voimaan 16. tammikuuta 2023 ja jota sovelletaan 17. tammikuuta 2025. Sen käyttöönotto ei ollut teoreettinen siirto. Se oli suora vastaus rahoitusalan lisääntyviin kyberuhkiin. Koska finanssilaitokset tukeutuvat yhä enemmän pilvi-infrastruktuuriin, SaaS-alustoihin ja muihin ulkoisiin kumppaneihin digitaalisten palvelujen tarjoamisessa, ne ovat myös haavoittuvampia toisiinsa kytkeytyville riskeille, joita on vaikea ennustaa, hallita ja joista on vaikea toipua.

Luvut puhuvat puolestaan: vuonna 2024 taloushallinnon tietomurrosta aiheutuvat keskimääräiset kustannukset ovat seuraavat $6,08 miljoonaa, joka on 22% suurempi kuin maailmanlaajuinen keskiarvo $4,88 miljoonaa kaikilla toimialoilla.

Todellisissa tilanteissa tapahtuneet tapaukset ovat vain lisänneet tarvetta parantaa häiriönsietokykyä. Vuonna 2018 TSB yritti suurta ydinpankkialustaan siirtymistä. Huono riskienhallinta, riittämätön testaus ja tehoton häiriöiden käsittely johtivat laajoihin käyttökatkoksiin, jotka sulkivat tuhannet asiakkaat pois tileiltään. Tämän seurauksena sääntelyviranomaiset sakottivat TSB 48,65 miljoonaa puntaa operatiivisen riskin ja hallintotavan puutteiden osalta.

Vastaavasti vuonna 2019 Capital One kärsi massiivisesta tietomurrosta, joka johtui sen pilvi-infrastruktuurin väärin konfiguroidusta palomuurista ja paljasti yli 100 miljoonan asiakkaan tiedot. Jälkiseuraamuksiin sisältyi $80 miljoonan euron sakot ja suuret korjauskustannukset.

Ongelmat eivät jääneet tähän. . CrowdStrike-katkos heinäkuussa 2024 teki digitaalisen infrastruktuurin yhteenkytkeytyneisyyden tuskallisen ilmeiseksi. Virheellisen päivityksen laukaisema häiriö levisi kriittisiin järjestelmiin - lennot keskeytyivät, pankkitoiminnot pysähtyivät ja asiantuntijapalvelut pysähtyivät. Kyseessä ei ollut pelkkä tekninen häiriö, vaan täysimittainen liiketoiminnan jatkuvuuskriisi, joka osoitti, miten kolmannen osapuolen tieto- ja viestintätekniikan vikaantumisella voi olla systeemisiä seurauksia.

DORA oli EU:n vastaus: kattava, täytäntöönpanokelpoinen asetus, jonka tarkoituksena on korjata digitaalisen häiriönsietokyvyn puute selkeällä vastuuvelvollisuudella, yhdenmukaistetuilla standardeilla ja nykypäivän yhteenliitetyn talouden vaatimalla kehyksellä.

Ajattele asiaa näin: ennen kyberturvallisuus oli jotain, joka voitiin tarkistaa vuosittaisilla tarkastuksilla, tapahtumakirjoilla ja kourallisella siiloutuneita käytäntöjä, jotka oli piilotettu IT:n nurkkaan. DORA:n myötä tämä malli ei kuitenkaan enää riitä. Nyt DORA-turvallisuus on kaikkien vastuulla - insinööreistä johtajiin.

Kyse ei ole vain palomuurin todistamisesta - kyse on siitä, että koko digitaalinen toimitusketju kestää iskun ja jatkaa toimintaansa. DORA tuo kyberturvallisuuden pois varjosta johtokunnan huoneeseen ja pakottaa yritykset käsittelemään digitaalisia riskejä liiketoiminnan kannalta kriittisenä eikä vain teknisenä kysymyksenä.

EU:n DORA-asetusta sovelletaan yli 20:een rahoituslaitoksen ryhmään kaikkialla EU:ssa, mukaan lukien:

DORA:n merkitys ulottuu kuitenkin perinteistä rahoitusta laajemmalle. Asetus asettaa myös kriittiset tieto- ja viestintätekniikan palveluntarjoajat vaatimustenmukaisuuden valokeilaan. Tämä tarkoittaa, että jos toimitat teknologiaa, joka tukee finanssialan yrityksen ydintoimintoja - olipa kyseessä sitten pilvipalveluinfrastruktuuri, data-analytiikka, SaaS-maksuja tai sisäänkirjautumista varten, KYC/AML-työkalut, AI-pohjainen petostentorjunta tai jopa sovellusrajapinta-alustat, jotka yhdistävät keskeiset järjestelmät - olet nyt osa vaatimustenmukaisuuden noudattamisen ketjua.

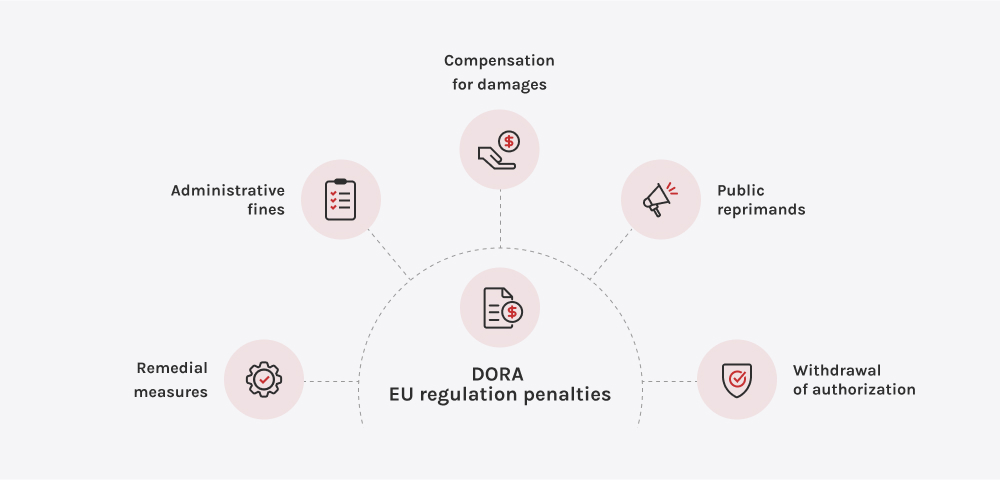

DORA-standardien noudattamatta jättäminen on riski toiminnallesi, maineellesi ja pitkän aikavälin strategialle. DORA:n mukaan Euroopan valvontaviranomaiset (EPV, EAMV ja EVLEV). on nyt valtuudet määrätä taloudellisia seuraamuksia, julkisia moitteita ja sitovia korjaavia toimenpiteitä. Vielä kriittisempää on se, että jos kolmannen osapuolen ICT-palveluntarjoajan katsotaan uhkaavan toiminnan vakautta, DORA antaa sääntelyviranomaisille mahdollisuuden pakottaa sopimukset irtisanottaviksi jopa niiden toimittajien kanssa, jotka tarjoavat ydininfrastruktuuria tai keskeisiä digitaalisia palveluja.

Sääntelyn seuraukset ovat kuitenkin vain osa kokonaisuutta. Sääntöjen noudattamatta jättämisen todelliset kustannukset ovat moniulotteisia:

Siksi rahoituslaitokset eivät etsi vain myyjiä, vaan myös resilienssipartnereita. Ne haluavat teknisiä palveluntarjoajia, jotka ymmärtävät DORA:n vaatimustenmukaisuusvaatimukset, tarjoavat tarkastettavia ratkaisuja ja jakavat vastuun vahvojen SLA-sopimusten, läpinäkyvien prosessien ja yhteistestauksen avulla.

Rahoituslaitoksille DORA-kehys merkitsee perustavanlaatuista muutosta siinä, miten operatiivinen häiriönsietokyky määrittelee markkinajohtajuuden. Pelkkä vaatimustenmukaisuus ei enää riitä. DORA pakottaa rahoitusyritykset osoittaa, että ne pystyvät ylläpitämään kriittisiä palveluja vakavien tieto- ja viestintätekniikan häiriöiden aikana. - myös silloin, kun epäonnistumisia tapahtuu ulkoistetuissa ekosysteemeissä, joihin ne eivät voi suoraan vaikuttaa.

Tässä kohtaa strateginen arvo syntyy:

DORA-rahoitussääntely muuttaa joustavuuden puolustuksellisesta vaatimustenmukaisuuden noudattamisesta ennakoivaksi liiketoimintastrategiaksi. Laitokset, jotka suhtautuvat DORAan mahdollisuutena, toimivat nopeammin, toipuvat vahvemmin ja rakentavat syvempää luottamusta kuin kilpailijat, jotka edelleen keskittyvät pelkästään teknisiin turvatoimiin.

"Olemme Innowise:ssä analysoineet perusteellisesti DORA:n vaatimukset ja vahvistaneet sitoutumistamme digitaaliseen kestävyyteen kaikilla tasoilla. Tarvitsitpa sitten konsultointia, DevSecOps-integraatiota, häiriönsietokyvyn testausta tai täydellistä vaatimustenmukaisuustukea, meillä on asiantuntemusta, joka pitää sinut edellä. Tuomme mukanamme myös oikeat työkalut ja toimintakurin, joiden avulla voit rakentaa turvallisen rahoituksen tulevaisuutta."

FinTechin toimituspäällikkö

Saatat ihmetellä: jos NIS:n (verkko- ja tietoturvadirektiivi) 2 ja GDPR:n (yleinen tietosuoja-asetus) kaltaiset säädökset olivat jo olemassa, miksi DORAa edes tarvittiin? Hyvä huomio - ja itse asiassa NIS 2:lla ja GDPR:llä on edelleen tärkeä rooli kyberturvallisuuden ja tietosuojan vahvistamisessa kaikkialla EU:ssa. Tärkein ero on kuitenkin se, että DORA-puitteet ulottuvat laajemmalle kuin vain tietojen suojaamiseen. Siinä keskitytään varmistamaan kriittisten rahoituspalvelujen jatkuva tarjonta myös vakavien tieto- ja viestintätekniikkahäiriöiden aikana.

Jotta erot olisivat selvät, olen koonnut tärkeimmät erot alla olevaan taulukkoon:

| Kuvaus | DORA | NIS 2 | GDPR |

| Laajuus | Sovelletaan rahoituslaitoksiin ja kriittisten tieto- ja viestintätekniikan ulkopuolisten palveluntarjoajien toimintaan EU:n rahoitusalalla. | Sovelletaan keskeisiin ja tärkeisiin yksiköihin kaikilla kriittisillä aloilla EU:ssa. | Sovelletaan maailmanlaajuisesti EU:n kansalaisten henkilötietoja käsitteleviin organisaatioihin. |

| Käyttötarkoitus | Vahvistetaan tieto- ja viestintätekniikan riskienhallintaa, kolmannen osapuolen valvontaa ja toiminnan häiriönsietokykyä rahoituspalvelujen keskeytymättömän tarjonnan varmistamiseksi. | Parannetaan yleisiä kyberturvallisuusstandardeja keskeisissä palveluissa, mukaan lukien energia, liikenne, terveydenhuolto ja digitaalinen infrastruktuuri. | EU:n kansalaisten henkilötietojen ja yksityisyyden suojan turvaaminen. |

| Tapahtumien raportointi | Tieto- ja viestintätekniikkaan liittyvistä merkittävistä vaaratilanteista on raportoitava ilman aiheetonta viivytystä standardoituja malleja käyttäen. | Merkittävistä tietoverkkoturvallisuuteen liittyvistä vaaratilanteista on ilmoitettava kansallisille viranomaisille 24 tunnin kuluessa. | Henkilötietojen tietoturvaloukkauksista on ilmoitettava valvontaviranomaiselle 72 tunnin kuluessa. |

| Kolmannen osapuolen riskienhallinta | Kriittisten tieto- ja viestintätekniikan ulkopuolisten palveluntarjoajien pakollinen sopimusvalvonta, seuranta ja irtautumisstrategiat. | Toimitusketjun kyberturvallisuusriskien hallintaan kannustetaan, mutta se ei ole yhtä määräävää kuin DORA. | Tietojen käsittelijöiden on varmistettava henkilötietojen turvallisuus, mutta myyjiä koskevia toiminnan häiriönsietokykyvaatimuksia ei ole määritelty. |

| Testaus- ja auditointivaatimukset | Edellytetään kriittisten yksiköiden säännöllistä häiriönsietokyvyn testausta, mukaan lukien kehittyneiden uhkien aiheuttama tunkeutumistestaus (TLPT) joka kolmas vuosi. | Vaaditaan riskinarviointeja ja yleisiä kyberturvallisuustoimenpiteitä, mutta ei pakollisia häiriönsietokykyä tai tunkeutumistestausta koskevia standardeja. | Edellytetään asianmukaisia teknisiä ja organisatorisia turvatoimia, mutta ei pakollista häiriönsietokyvyn testausta. |

| Hallinto ja tilivelvollisuus | Hallituksen ja johtoelimen on määriteltävä tieto- ja viestintätekniikan riskienhallinta, hyväksyttävä se, valvottava sitä ja oltava siitä vastuussa. | Johdon on hyväksyttävä kyberturvallisuustoimenpiteet, mutta operatiivisen häiriönsietokyvyn hallinnointi ei ole yhtä yksityiskohtaista. | Rekisterinpitäjät ja henkilötietojen käsittelijät ovat vastuussa tietosuojasta, mutta erityistä operatiivisen häiriönsietokyvyn hallintovaatimusta ei ole. |

| Maksut | Ei määritelty kiinteitä seuraamuksia; kansallisilla ja EU:n valvontaviranomaisilla on valtuudet määrätä sakkoja, korjaamismääräyksiä tai määrätä kriittisten kolmansien osapuolten kanssa tehtyjen sopimusten irtisanominen. | Olennaiset yksiköt: enintään 10 miljoonaa euroa tai 2% maailmanlaajuisesta liikevaihdosta; Tärkeät yhteisöt: enintään 7 miljoonaa euroa tai 1,4% maailmanlaajuisesta liikevaihdosta. | Vakavat rikkomukset: enintään 20 miljoonaa euroa tai 4% maailmanlaajuisesta liikevaihdosta; Vähemmän vakavat rikkomukset: enintään 10 miljoonaa euroa tai 2% maailmanlaajuisesta liikevaihdosta. |

DORA-vaatimustenmukaisuus perustuu viiteen pilariin. Yhdessä nämä pilarit haastavat rahoituslaitokset miettimään uudelleen, miten ne hallitsevat digitaalisia riskejä ydinliiketoimintana. Käydään läpi, mikä on tärkeintä ja miten Innowise voi auttaa sinua ottamaan oikeat askeleet kohti täydellistä vaatimustenmukaisuutta.

DORA edellyttää, että finanssilaitokset rakentavat digitaalista joustavuutta toimintansa jokaiseen osaan - riskien tunnistamisesta suojautumiseen, havaitsemiseen, reagointiin ja toipumiseen. Kyse ei ole reagoimisesta sen jälkeen, kun jokin on mennyt pieleen. Kyse on siitä, että pysytään askeleen edellä, minimoidaan häiriöt ja vahvistetaan järjestelmiä ennen kuin ongelmat iskevät.

Rahoituslaitosten on havaittava ja luokiteltava tieto- ja viestintätekniikkaan liittyvät vaaratilanteet ja raportoitava niistä sääntelyviranomaisille nopeasti tiukkoja malleja ja aikatauluja noudattaen. Järjestäytymätön tai viivästynyt reagointi voi johtaa maineen vahingoittumiseen, viranomaisrangaistuksiin tai pahempana seurauksena markkinoiden luottamuksen menettämiseen. Vastatakseen DORA:n vaatimuksiin yritysten on muutettava tapauskohtaiset prosessit virtaviivaisiksi, tarkastettaviksi työnkuluiksi.

DORA ei ainoastaan vaadi yrityksiä ilmoittamaan joustavuutta. Se edellyttää, että ne todistavat sen säännöllisellä, uhkiin perustuvalla digitaalisen toimintavarmuuden testauksella (TLPT). Laitosten on altistettava kriittiset järjestelmät äärimmäisille, realistisille skenaarioille, jotta voidaan paljastaa piilossa olevat haavoittuvuudet ja validoida palautumisvalmiudet.

DORA:n mukaan finanssilaitokset ovat suoraan vastuussa kolmannen osapuolen ICT-toimittajiensa häiriönsietokyvystä - pilvipalveluista ja ohjelmistotoimittajista ulkoistettuihin IT-kumppaneihin. Toimittajan epäonnistumisesta voi tulla sinulle välittömästi sääntelykriisi. Siksi DORA-rahoitussääntely edellyttää jatkuvaa valvontaa ja dokumentoitua valvontaa kaikkien ICT-kumppaneiden osalta.

DORA:n kyberturvallisuussäännöksessä kannustetaan rahoituslaitoksia jakamaan aktiivisesti tietoja kyberuhkista, haavoittuvuuksista ja vaaratilanteista, ei muodollisuutena vaan strategisena puolustusmekanismina. Osallistumalla luotettuihin verkostoihin organisaatiot vahvistavat kollektiivista sietokykyä ja saavat varhaisvaroitustietoa, joka voi estää suuria häiriöitä.

DORA:n vaatimustenmukaisuusvaatimusten täyttäminen edellyttää selkeää, jäsenneltyä lähestymistapaa, jossa yhdistyvät riskienhallinta, häiriötilanteisiin reagoiminen, kolmannen osapuolen valvonta ja toiminnallinen testaus. Olen kartoittanut keskeiset vaiheet, joiden avulla voit siirtyä paperilla olevasta vaatimustenmukaisuudesta käytännössä toteutettuun häiriönsietokykyyn.

Vaikka nämä vaiheet tarjoavat hyvän lähtökohdan, jokaisen yrityksen tie DORA-turvallisuuteen näyttää hieman erilaiselta. Saatat tarvita laajempaa soveltamisalaa, syvällisempää keskittymistä tai yksinkertaisesti enemmän varmuutta siitä, että mitään ei ole jäänyt huomaamatta. Näissä tapauksissa fiksuinta on ottaa käyttöön kyberturvallisuuden asiantuntijat rinnallasi - ammattilaisia, jotka opastavat sinua koko prosessin ajan ja syventyvät kriittisiin osa-alueisiin.

DORA-vaatimusten noudattaminen edellyttää todistettua asiantuntemusta kyberturvallisuuden, operatiivisen häiriönsietokyvyn ja sääntelyvalmiuden alalla. Me Innowise:llä tuomme mukanamme vahvan perustan tunnustetuista standardeista, kehyksistä ja todellisista teknisistä valmiuksista, jotka ovat suoraan linjassa seuraavien kanssa. DORA-vaatimukset.

Vaatimustenmukaisuuteen ja häiriönsietokykyyn liittyvään asiantuntemukseemme kuuluu:

Sovellamme ISO 27001 -standardin parhaita käytäntöjä vahvojen riskienhallinta-, hallinto- ja häiriötilanteisiin reagoimisjärjestelmien rakentamiseen, jotka ovat DORA-vaatimustenmukaisuuden kriittinen perusta.

Rakennamme häiriönsietokykyohjelmamme NIST:n periaatteiden mukaisesti, jotka kattavat uhkien tunnistamisen, suojaamisen, havaitsemisen, reagoimisen ja palautumisen ja ovat täysin DORA:n operatiivisen riskin lähestymistavan mukaisia.

Kun tarjoamme pilvipalveluja tai hallinnoituja palveluita, SOC 2 -vaatimustenmukaisuus takaa tietoturvan, saatavuuden ja luottamuksellisuuden vankan valvonnan, joka tukee DORA:n kolmannen osapuolen valvontavaatimuksia.

Käytämme johtavia CSPM-työkaluja (kuten Chef Compliance, tfsec, OpenSCAP, CloudBots) havaitaksemme ja korjataksemme virheellisiä konfiguraatioita pilviympäristöissä ja vähentäessämme siten operatiivisia riskejä.

ELK:n, Nagiosin, Prometheus:n, Grafanan ja Kibanan kaltaisten työkalujen avulla voimme tarjota reaaliaikaista vaatimustenmukaisuustilaa, häiriötilanteita ja häiriönsietokyvyn kehityssuuntia, jotka ovat kriittisiä DORA:n seuranta- ja raportointiodotusten kannalta.

Kehitys- ja toimintakäytäntöihimme sisältyy ennalta hyväksyttyjä vaatimustenmukaisuuden valvontakeinoja Terraformin ja Ansiblen kaltaisten työkalujen avulla, mikä varmistaa sääntelyvalmiuden teknologian elinkaaren kaikissa vaiheissa.

Säännölliset häiriönsietokyvyn auditoinnit, joissa käytetään Lynisin, Wazuhin, Checkovin, OpenSCAPin ja CIS-CATin kaltaisia alustoja, pitävät häiriönsietokykyiset toimintatavat ajan tasalla ja valmiina viranomaisvalvontaan.

DORA ravistelee rahoitusmaailmaa - eikä suinkaan hiljaa. Sääntely on nyt täydessä vauhdissa, mutta monien laitosten ja myyjien kannalta asiat tuntuvat vielä hieman epävarmoilta. Olen käynyt viime aikoina lukemattomia keskusteluja teknisten johtajien, compliance-tiimien ja hallituksen jäsenten kanssa, jotka ovat yrittäneet purkaa DORA:n merkitystä todellisissa, toiminnallisissa asioissa. Esittelen siis yleisimmät kysymykset, joita saan - ja miten näen asian kehittyvän.

Nyt kun DORA on toiminnassa, useimmat rahoituslaitokset ovat siirtyneet suunnittelusta tekoihin. Todellisuudessa monet yritykset eivät kuitenkaan ole vielä täysin valmistautuneet. Erään McKinseyn tutkimus vuoden 2024 puolivälistä alkaen vain noin kolmannes yrityksistä oli vakuuttunut siitä, että ne täyttävät kaikki DORA-vaatimukset tammikuuhun 2025 mennessä. Jopa ne, jotka olivat varmoja, myönsivät, että ne hioisivat prosessejaan vielä tämän vuoden aikana. Suurin ongelmakohta? Kolmannen osapuolen riskien hallinta laajassa mittakaavassa. Monille jo pelkästään sen selvittäminen, mitkä toimittajat lasketaan "kriittisiksi" DORA-puitteissa, on ollut projekti sinänsä.

Mitä siis todellisuudessa tapahtuu paikan päällä? Joukkueet ovat järjestäytyneet paremmin. Yritykset perustavat erityisiä DORA-ohjelmia, ottavat mukaan ihmisiä IT:stä, lakiasioista, sääntöjen noudattamisesta ja hankinnoista ja investoivat alustoihin, jotka tuovat kaiken saman katon alle. DORAa ei enää pidetä "vain yhtenä IT-asiasta", vaan siitä on alettu keskustella hallituksessa. Yhtenä toistuvana haasteena on yhteistyö pienempien teknologiatoimittajien kanssa, joilla ei yksinkertaisesti ole resursseja täyttää kaikkia vaatimustenmukaisuuden vaatimuksia. Tämä tarkoittaa, että jotkin rahoituslaitokset toimivat nyt tukikumppaneina, eivät vain asiakkaina.

Paine ei lopu DORAan. EU:n sisällä NIS 2 tiukentaa kriittistä infrastruktuuria koskevia sääntöjä, ja kyberkestävyyslaki on aikeissa asettaa tuotetason tietoturvan tarkastelun kohteeksi. Samaan aikaan EU:n ulkopuoliset sääntelyviranomaiset seuraavat tilannetta tarkasti. Yhdistyneen kuningaskunnan FCA ja PRA ovat jo ottaneet käyttöön omat häiriönsietokykyä koskevat sääntönsä, ja Yhdysvalloissa SEC odottaa nyt, että julkiset yritykset ilmoittavat, miten ne käsittelevät kyberriskejä. Jos ajattelet pitkällä aikavälillä, DORA-rahoitussääntely ei ole vain eurooppalainen sääntö - se on maailmanlaajuinen lähtökohta.

AI sääntelyn noudattamista varten on ehdottomasti entistä tärkeämmässä asemassa - ei vain teoriassa vaan myös päivittäisessä toiminnassa. Monet tiimit käyttävät jo nyt luonnollisen kielen prosessointityökaluja (NLP) käydäkseen läpi valtavia kasoja sopimuksia ja toimittajasopimuksia. Nämä työkalut auttavat havaitsemaan automaattisesti punaiset liput, kuten puuttuvat tarkastusoikeudet tai epämääräiset palautumisaikatakuut. Sen sijaan, että yritykset luottaisivat lakimiesten tai säännösten noudattamista valvovien johtajien manuaaliseen jokaisen rivin läpikäyntiin, ne käyttävät AI:tä riskien kartoittamiseen etukäteen ja pitävät dokumentaation tiukkana ensimmäisestä päivästä lähtien.

Automaation puolella asiat etenevät nopeasti. SOARin (Security Orchestration, Automation, and Response) kaltaiset työkalut helpottavat huomattavasti häiriötilanteiden käsittelyä ilman kaaosta. Sanotaan, että jokin rikkoutuu. Nämä alustat voivat laukaista hälytyksiä, lukita asioita ja jopa luoda ensimmäisen DORA:n mukaisen raportin viranomaisille ilman, että ihminen joutuu puuttumaan asiaan ensin. Myös GRC-alustat, kuten ServiceNow tai MetricStream, ovat nousemassa tasolle. Ne lisäävät älykkäitä kojelautoja, automaattista häiriönsietokyvyn testausta ja botteja, jotka muistuttavat tiimejä siitä, milloin harjoitukset on suoritettava tai kolmannen osapuolen KPI-indikaattorit tarkistettava.

DORA ei sääntele suoraan teknologiatoimittajia, mutta se pitää rahoituslaitoksia täysin vastuullisina käyttämiensä ohjelmistojen kestävyydestä. Se on tärkeä asia. Se tarkoittaa, että pankit, vakuutusyhtiöt ja fintech-yritykset eivät voi enää valita kehitystiimiä vain nopeuden tai budjetin perusteella. Jos koodisi päätyy johonkin läheskään kriittiseen kohteeseen - kuten maksuihin, sisäänkirjautumiseen tai kaupankäyntialustoihin - asiakkaasi on todistettava, että ohjelmisto on turvallinen, testattu ja jäljitettävissä alusta loppuun.

Miltä se sitten käytännössä näyttää? Hankintaryhmät vaativat nyt esimerkiksi turvallisia SDLC-dokumentteja, automaattisia testilokeja ja haavoittuvuusskannausraportteja jo etukäteen. Sopimuksia päivitetään joustavuuslausekkeilla, jotka kattavat kaiken varmuuskopioiden palautusajoista häiriötilanteisiin reagoimiseen. Jotkin yritykset järjestävät jopa yhteisiä testisessioita toimittajiensa kanssa vasteaikojen stressitestaamiseksi. Lopputulos on, että jos rakennat rahoitusohjelmistot asiakkaalle, olet nyt osa heidän vaatimustenmukaisuustarinaansa.

Toivon, että tämän postauksen jälkeen olet hieman luottavaisempi DORAa kohtaan - tai ainakin kysyt itseltäsi oikeita kysymyksiä. Ja rehellisesti sanottuna se on jo iso askel. Olitpa sitten vasta tutustumassa asetukseen tai polveasi myöten sen täytäntöönpanossa, vaatimustenmukaisuuden saavuttamisen ei tarvitse olla ylivoimaista.

Me Innowise:ssä autamme sinua selviytymään DORA-labyrintissä, rakentamaan todellista digitaalista kestävyyttä ja pitämään yrityksesi suojattuna paitsi nyt myös kaiken tulevan varalta.

FinTech-asiantuntija

Siarhei johtaa FinTech-suuntautumistamme syvällä toimialatuntemuksella ja selkeällä näkemyksellä siitä, mihin digitaalinen rahoitus on menossa. Hän auttaa asiakkaita selviytymään monimutkaisista säädöksistä ja teknisistä valinnoista ja muotoilee ratkaisuja, jotka eivät ole vain turvallisia vaan myös kasvuun suunniteltuja.

Viestisi on lähetetty.

Käsittelemme pyyntösi ja otamme sinuun yhteyttä mahdollisimman pian.

Rekisteröitymällä hyväksyt Tietosuojakäytäntö, mukaan lukien evästeiden käyttö ja henkilötietojesi siirto.