Din besked er blevet sendt.

Vi behandler din anmodning og kontakter dig så hurtigt som muligt.

Formularen er blevet indsendt med succes.

Du finder yderligere information i din postkasse.

Siden den blev vedtaget, er Digital Operational Resilience Act (DORA) blevet en afgørende faktor for, hvordan den finansielle sektor håndterer ICT-risiko, sikkerhed og afhængighed af tredjeparter. Mens meningen med DORA er klar i teorien - en samlet ramme for at styrke den digitale robusthed - efterlader anvendelsen af den på tværs af systemer, leverandører og operationer stadig mange institutioner i uvished.

Dette er ikke bare endnu et resumé af DORA-reglerne. Du forstår allerede, hvad der står på spil. Det virkelige spørgsmål er: Er dine systemer, partnere og interne kontroller virkelig i overensstemmelse med DORA-rammen, og hvad er din strategi for langsigtet, bæredygtig overholdelse?

Så tag plads - jeg vil gennemgå, hvad DORA egentlig forventer af din virksomhed, og endnu vigtigere, hvordan du kan leve op til de forventninger uden at sætte farten ned.

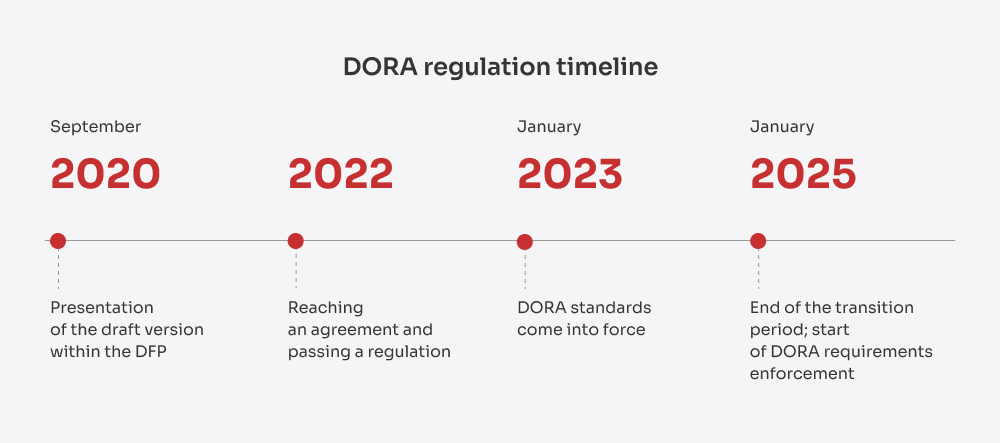

DORA, formelt kendt som Forordning (EU) 2022/2554er en bindende EU-forordning, der trådte i kraft den 16. januar 2023 og blev anvendt den 17. januar 2025. Dens lancering var ikke et teoretisk træk. Det var et direkte svar på de eskalerende cybertrusler i den finansielle sektor. Da finansielle institutioner i stigende grad er afhængige af cloud-infrastruktur, SaaS-platforme og andre eksterne partnere til at levere digitale tjenester, er de også blevet mere sårbare over for indbyrdes forbundne risici, der er vanskelige at forudsige, inddæmme og komme sig over.

Tallene taler for sig selv: I 2024 ville de gennemsnitlige omkostninger ved et databrud i finansverdenen ramme $6,08 millionersom er 22% højere end det globale gennemsnit på $4,88 millioner på tværs af alle brancher.

Hændelser i den virkelige verden har kun forstærket behovet for stærkere modstandsdygtighed. I 2018 forsøgte TSB sig med en større migrering af kernebankplatformen. Dårlig risikostyring, utilstrækkelig testning og ineffektiv håndtering af hændelser førte til udbredte nedbrud, hvor tusindvis af kunder blev låst ude af deres konti. Som følge heraf gav tilsynsmyndighederne en bøde TSB 48,65 millioner pund for operationelle risici og ledelsessvigt.

I 2019 blev Capital One udsat for et massivt sikkerhedsbrud på grund af en fejlkonfigureret firewall i deres cloud-infrastruktur, som afslørede data fra over 100 millioner kunder. Efterspillet omfattede $80 millioner i bøder og store afhjælpningsomkostninger.

Problemerne stoppede ikke der. De CrowdStrike-nedbrud i juli 2024 gjorde sammenkoblingen af digital infrastruktur smerteligt tydelig. Den blev udløst af en fejlbehæftet opdatering og spredte sig til kritiske systemer - med flyveforbud, fastfrysning af bankforretninger og stop for professionelle tjenester. Det var ikke bare en teknisk fejl; det var en fuldskala forretningskontinuitetskrise, der viste, hvordan tredjeparts ICT-fejl kan have systemiske konsekvenser.

Så DORA blev EU's svar: en omfattende forordning, der kan håndhæves, og som er bygget til at lukke hullet i den digitale modstandskraft med klar ansvarlighed, harmoniserede standarder og en ramme, der passer til nutidens sammenkoblede økonomi.

Tænk på det på denne måde: Cybersikkerhed plejede at være noget, man tjekkede af med årlige revisioner, nogle hændelsesmanualer og en håndfuld siloopdelte politikker gemt i IT's hjørne. Men med DORA er den model ikke længere god nok. Nu er DORA-sikkerhed alles ansvar - fra ingeniører til ledere.

Det handler ikke kun om at bevise, at man har en firewall - det handler om at bevise, at hele den digitale forsyningskæde kan tåle et slag og fortsætte med at køre. DORA bringer cybersikkerhed ud af skyggen og ind i bestyrelseslokalet og tvinger virksomheder til at behandle digital risiko som et forretningskritisk problem, ikke bare et teknisk.

DORA EU-forordningen gælder for mere end 20 kategorier af finansielle enheder i hele EU, herunder:

Men DORA's betydning rækker ud over den traditionelle finansverden. Forordningen sætter også kritiske ICT-tjenesteudbydere i søgelyset. Det betyder, at hvis du leverer teknologi, der understøtter en finansiel enheds kernefunktion - uanset om det er cloud-infrastruktur, dataanalyse, SaaS til betalinger eller onboarding, KYC/AML-værktøjer, AI-baseret svindelregistrering eller endda API-platforme, der forbinder kernesystemer - så er du en del af compliance-kæden nu.

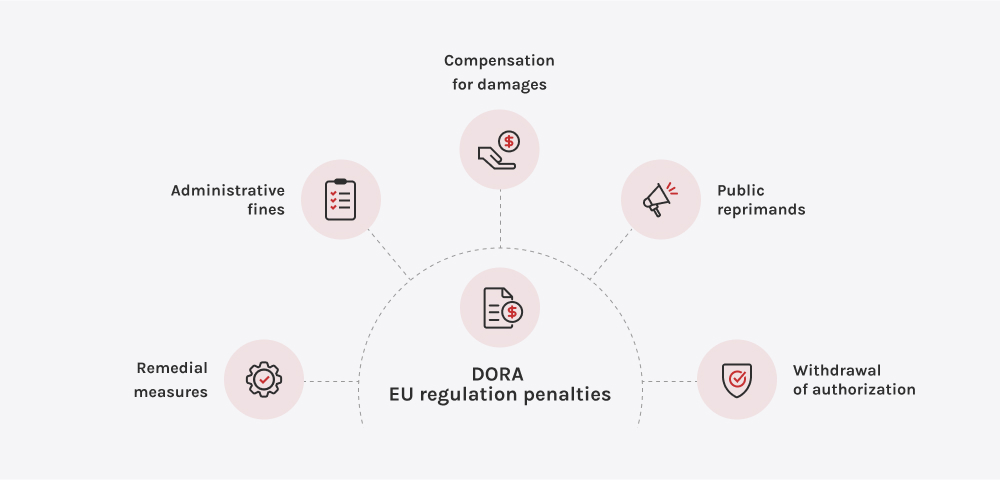

Hvis du ikke lever op til DORA-standarderne, er det en risiko for din drift, dit omdømme og din langsigtede strategi. I henhold til DORA skal Europæiske tilsynsmyndigheder (EBA, ESMA og EIOPA) har nu beføjelse til at udstede økonomiske sanktioner, offentlige irettesættelser og bindende afhjælpningsforanstaltninger. Mere kritisk er det, at i tilfælde, hvor en tredjeparts ICT-leverandør anses for at være en trussel mod driftsstabiliteten, giver DORA tilsynsmyndighederne mulighed for at gennemtvinge opsigelse af kontrakter, selv med de leverandører, der leverer kerneinfrastruktur eller vigtige digitale tjenester.

Men de lovgivningsmæssige konsekvenser er kun en del af billedet. De reelle omkostninger ved manglende overholdelse er flerdimensionelle:

Derfor er finansielle institutioner ikke bare på udkig efter leverandører - de er på udkig efter resilienspartnere. De vil have teknologileverandører, der forstår DORA-overholdelseskravene, tilbyder reviderbare løsninger og deler ansvaret gennem stærke SLA'er, gennemsigtige processer og fælles testning.

For finansielle institutioner markerer DORA-rammen et grundlæggende skift i, hvordan operationel modstandsdygtighed definerer markedsledelse. Compliance alene er ikke længere nok. DORA tvinger finansielle virksomheder til at bevise, at de kan opretholde kritiske tjenester gennem alvorlige ICT-forstyrrelser - selv når der opstår fejl i outsourcede økosystemer uden for deres direkte kontrol.

Det er her, den strategiske værdi opstår:

Faktisk forvandler DORA's finansforordning modstandsdygtighed fra en defensiv compliance-øvelse til en proaktiv forretningsstrategi. Institutioner, der behandler DORA som en mulighed, vil bevæge sig hurtigere, komme sig stærkere og opbygge dybere tillid end konkurrenter, der stadig kun fokuserer på tekniske sikkerhedsforanstaltninger.

"Hos Innowise har vi grundigt analyseret DORA's krav og styrket vores engagement i digital robusthed på alle niveauer. Uanset om du har brug for rådgivning, DevSecOps-integration, robusthedstest eller fuld compliance-support, har vi ekspertisen til at holde dig foran. Vi har også de rigtige værktøjer og den operationelle disciplin til at hjælpe dig med at opbygge fremtidens sikre finansverden."

Delivery Manager i FinTech

Du tænker måske: Hvis forordninger som NIS 2 (Network and Information Security Directive) og GDPR (General Data Protection Regulation) allerede var på plads, hvorfor var DORA så overhovedet nødvendig? God pointe - og faktisk spiller NIS 2 og GDPR stadig en vigtig rolle i forhold til at styrke cybersikkerhed og databeskyttelse i hele EU. Den største forskel er dog, at DORA-rammen går videre end til at beskytte information. Den fokuserer på at sikre kontinuerlig levering af kritiske finansielle tjenester, selv under alvorlige IKT-forstyrrelser.

For at gøre forskellene tydelige har jeg samlet de vigtigste forskelle i tabellen nedenfor:

| Beskrivelse | DORA | NIS 2 | GDPR |

| Omfang | Gælder for finansielle enheder og kritiske IKT-tredjepartsleverandører i hele EU's finansielle sektor | Gælder for væsentlige og vigtige enheder på tværs af kritiske sektorer i EU | Gælder globalt for organisationer, der håndterer EU-borgeres persondata |

| Formål | At styrke IKT-risikostyring, tredjepartsovervågning og operationel modstandsdygtighed for uafbrudt levering af finansielle tjenester | At forbedre de generelle cybersikkerhedsstandarder på tværs af vigtige tjenester, herunder energi, transport, sundhedspleje og digital infrastruktur. | At beskytte EU-borgernes personlige data og ret til privatlivets fred |

| Rapportering af hændelser | Større IKT-relaterede hændelser skal rapporteres uden unødig forsinkelse ved hjælp af standardiserede skabeloner | Væsentlige cybersikkerhedshændelser skal rapporteres inden for 24 timer til de nationale myndigheder | Brud på persondatasikkerheden skal indberettes inden for 72 timer til tilsynsmyndigheden |

| Tredjeparts risikostyring | Obligatorisk kontraktligt tilsyn, overvågning og exit-strategier for kritiske ICT-tredjepartsleverandører | Risikostyring af cybersikkerhed i forsyningskæden tilskyndes, men er mindre præskriptiv end DORA | Databehandlere skal sikre persondatasikkerheden, men kravene til leverandørernes driftsikkerhed er ikke defineret. |

| Test- og revisionskrav | Kræver periodisk modstandsdygtighedstest, herunder avanceret trusselsstyret penetrationstest (TLPT) hvert tredje år for kritiske enheder | Kræver risikovurderinger og generelle cybersikkerhedsforanstaltninger, men ingen obligatoriske standarder for modstandsdygtighed eller penetrationstest. | Kræver passende tekniske og organisatoriske sikkerhedsforanstaltninger, men ingen obligatorisk test af modstandsdygtighed |

| Styring og ansvarlighed | Bestyrelse og ledelse skal definere, godkende, overvåge og være ansvarlig for ICT-risikostyring | Ledelsen skal godkende cybersikkerhedsforanstaltninger, men styringen af den operationelle robusthed er mindre detaljeret | Dataansvarlige og databehandlere er ansvarlige for databeskyttelse, men der er ikke noget specifikt krav om styring af operationel modstandsdygtighed. |

| Enalties | Ingen faste sanktioner defineret; nationale og EU-tilsynsmyndigheder har beføjelse til at pålægge bøder, påbud om afhjælpning eller mandat til opsigelse af kritiske tredjepartskontrakter | Væsentlige enheder: op til 10 mio. euro eller 2% af den globale omsætning; Vigtige enheder: op til 7 mio. euro eller 1,4% af den globale omsætning | Alvorlige overtrædelser: op til 20 mio. euro eller 4% af den globale omsætning; Mindre alvorlige overtrædelser: op til 10 mio. euro eller 2% af den globale omsætning |

DORA-overholdelse er bygget på fem søjler. Tilsammen udfordrer disse søjler de finansielle institutioner til at gentænke, hvordan de håndterer digital risiko som en kerneforretning. Lad os gennemgå, hvad der betyder mest, og hvordan Innowise kan hjælpe dig med at tage de rigtige skridt mod fuld compliance.

DORA kræver, at finansielle institutioner indbygger digital robusthed i alle dele af deres drift - fra at identificere risici til at beskytte, opdage, reagere og genoprette. Det handler ikke om at reagere, når noget går galt. Det handler om at være et skridt foran, minimere forstyrrelser og styrke dine systemer, før problemerne opstår.

Finansielle institutioner skal opdage, klassificere og rapportere IKT-relaterede hændelser til myndighederne hurtigt og følge strenge skabeloner og tidsfrister. En uorganiseret eller forsinket reaktion kan føre til skade på omdømmet, regulatoriske sanktioner eller endnu værre, tab af markedets tillid. For at leve op til DORA's krav er virksomhederne nødt til at forvandle ad hoc-processer til strømlinede, reviderbare arbejdsgange.

DORA kræver ikke bare, at virksomheder hævder at være modstandsdygtige. Det kræver, at de beviser det gennem regelmæssige, trusselsstyrede digitale operationelle robusthedstest (TLPT). Institutioner skal udsætte kritiske systemer for ekstreme, realistiske scenarier for at afsløre skjulte sårbarheder og validere genoprettelsesmuligheder.

I henhold til DORA er finansielle institutioner direkte ansvarlige for deres tredjeparts ICT-leverandørers robusthed - fra cloud-tjenester og softwareleverandører til outsourcede IT-partnere. En leverandørs svigt kan øjeblikkeligt blive en regulatorisk krise for dig. Derfor kræver DORA's finansforordning løbende tilsyn og dokumenterede kontroller på tværs af alle ICT-partnere.

DORA's cybersikkerhedsforordning opfordrer finansielle enheder til aktivt at dele oplysninger om cybertrusler, sårbarheder og hændelser, ikke som en formalitet, men som en strategisk forsvarsmekanisme. Ved at bidrage til pålidelige netværk styrker organisationer den kollektive modstandsdygtighed og får tidlige advarsler, der kan forhindre større forstyrrelser.

Opfyldelse af DORA-kravene kræver en klar, struktureret tilgang, der forbinder risikostyring, respons på hændelser, tredjepartsovervågning og driftstest. Jeg har kortlagt de vigtigste trin for at hjælpe dig med at gå fra overholdelse på papiret til modstandsdygtighed i praksis.

Selv om disse trin giver et solidt udgangspunkt, vil hver virksomheds vej til DORA-sikkerhed se lidt forskellig ud. Måske har du brug for et bredere spektrum, et dybere fokus eller bare mere tillid til, at du ikke har overset noget. I disse tilfælde er det smarteste træk at have Cybersikkerhedseksperter ved din side - fagfolk, der kan guide dig gennem hele processen og dykke dybt ned i de kritiske områder.

Opnåelse af DORA-overholdelse kræver dokumenteret ekspertise inden for cybersikkerhed, driftsmæssig robusthed og lovgivningsmæssig parathed. Hos Innowise har vi et stærkt fundament af anerkendte standarder, rammer og tekniske evner fra den virkelige verden, som er i direkte overensstemmelse med DORA-krav.

Vores ekspertise inden for compliance og resiliens omfatter:

Vi anvender ISO 27001 best practices til at opbygge stærke rammer for risikostyring, governance og incident response, som er det afgørende fundament for DORA-overholdelse.

Vi strukturerer vores resiliensprogrammer omkring NIST-principper, der dækker trusselsidentifikation, beskyttelse, detektion, respons og genopretning, helt i tråd med DORA's operationelle risikotilgang.

Når vi leverer cloud- eller managed services, sikrer vores SOC 2-compliance robust kontrol med datasikkerhed, tilgængelighed og fortrolighed for at understøtte DORA's krav til tredjepartstilsyn.

Vi bruger førende CSPM-værktøjer (som Chef Compliance, tfsec, OpenSCAP, CloudBots) til at opdage og rette fejlkonfigurationer på tværs af cloud-miljøer og dermed reducere den operationelle risiko.

Værktøjer som ELK, Nagios, Prometheus, Grafana og Kibana giver os mulighed for at levere compliance-status i realtid, indsigt i hændelser og resiliens-tendenser, som er afgørende for DORA's forventninger til overvågning og rapportering.

Vores udviklings- og driftspraksisser omfatter forhåndsgodkendte compliance-kontroller via værktøjer som Terraform og Ansible, hvilket sikrer, at vi er klar til at overholde lovgivningen i alle faser af teknologiens livscyklus.

Regelmæssige robusthedsrevisioner ved hjælp af platforme som Lynis, Wazuh, Checkov, OpenSCAP og CIS-CAT holder den operationelle robusthedspraksis opdateret og klar til myndighedernes kontrol.

DORA rusker op i finansverdenen - og det går ikke stille for sig. Forordningen er nu i fuld gang, men for mange institutioner og leverandører føles tingene stadig lidt usikre. Jeg har på det seneste haft utallige samtaler med tekniske chefer, compliance-teams og bestyrelsesmedlemmer, der har forsøgt at pakke DORA's betydning ud i reelle, operationelle termer. Så jeg beskriver de mest almindelige spørgsmål, jeg får - og hvordan jeg ser det hele udfolde sig.

Nu, hvor DORA er live, er de fleste finansielle institutioner gået fra at planlægge til at gøre. Men her er virkeligheden - mange virksomheder er stadig ikke helt i mål. Ifølge en McKinsey-undersøgelse Fra midten af 2024 følte kun omkring en tredjedel af virksomhederne sig sikre på, at de ville opfylde alle DORA-krav inden januar 2025. Selv de, der var sikre, indrømmede, at de ville være i gang med at finpudse processerne langt ind i dette år. Det største smertepunkt? Håndtering af tredjepartsrisiko i stor skala. For mange har det været et projekt i sig selv bare at finde ud af, hvilke leverandører der tæller som "kritiske" under DORA-rammen.

Så hvad sker der egentlig i praksis? Teams bliver mere organiserede. Virksomhederne opretter dedikerede DORA-programmer, inddrager folk fra IT, jura, compliance og indkøb og investerer i platforme, der samler det hele under ét tag. Der er også et voksende skift fra at behandle DORA som "bare endnu en it-ting" til at gøre det til en samtale på bestyrelsesniveau. En tilbagevendende udfordring er at arbejde med mindre teknologileverandører, som simpelthen ikke har ressourcerne til at overholde alle krav. Det betyder, at nogle finansielle institutioner nu fungerer som supportpartnere, ikke bare som kunder.

Og presset stopper ikke ved DORA. Inden for EU strammer NIS 2 reglerne for kritisk infrastruktur, og Cyber Resilience Act er ved at sætte sikkerhed på produktniveau under lup. I mellemtiden holder tilsynsmyndigheder uden for EU nøje øje. Storbritanniens FCA og PRA har allerede indført deres egne regler for modstandsdygtighed, og i USA forventer SEC nu, at offentlige virksomheder oplyser, hvordan de håndterer cyberrisici. Hvis du tænker langsigtet, er DORA's finansielle regulering ikke bare en europæisk regel - det er et globalt udgangspunkt.

AI til overholdelse af lovgivningen kommer helt sikkert til at spille en større rolle - ikke bare i teorien, men i den daglige drift. Mange teams bruger allerede NLP-værktøjer (Natural Language Processing) til at gennemgå store bunker af kontrakter og leverandøraftaler. Disse værktøjer hjælper med at spotte røde flag automatisk, f.eks. manglende revisionsrettigheder eller vage garantier for gendannelsestid. I stedet for at stole på, at advokater eller compliance-ansvarlige scanner hver linje manuelt, bruger virksomhederne AI til at markere risici på forhånd og holde dokumentationen stram fra første dag.

På automatiseringssiden går tingene hurtigt. Værktøjer som SOAR - det er Security Orchestration, Automation and Response - gør det meget nemmere at håndtere hændelser uden kaos. Lad os sige, at noget går i stykker. Disse platforme kan udløse advarsler, låse ting ned og endda generere den første DORA-kompatible rapport til tilsynsmyndighederne, alt sammen uden at et menneske skal ind over først. Og GRC-platforme som ServiceNow eller MetricStream er også på vej op i niveau. De tilføjer smarte dashboards, automatiserede resiliens-tests og bots, der minder teams om, hvornår de skal køre øvelser eller tjekke tredjeparts KPI'er.

DORA regulerer ikke teknologileverandører direkte, men den holder finansielle institutioner fuldt ansvarlige for robustheden af den software, de bruger. Det er en stor ting. Det betyder, at banker, forsikringsselskaber og fintechs ikke længere bare kan vælge et udviklingsteam baseret på hastighed eller budget. Hvis din kode ender i noget, der er bare nogenlunde kritisk - som betalinger, onboarding, handelsplatforme - så skal din kunde bevise, at softwaren er sikker, testet og sporbar fra ende til anden.

Så hvordan ser det egentlig ud i praksis? Indkøbsteams beder nu om ting som sikker SDLC-dokumentation, automatiserede testlogs og rapporter om sårbarhedsscanning lige fra starten. Kontrakterne bliver opdateret med klausuler om robusthed, der dækker alt fra backup-genoprettelsestider til ansvar for hændelsesrespons. Nogle virksomheder kører endda fælles testsessioner med deres leverandører for at stressteste responstider. Den nederste linje er, at hvis du bygger finansiel software for en kunde, er du nu en del af deres compliance-historie.

Jeg håber, at du går fra dette indlæg og føler dig lidt mere sikker på DORA - eller i det mindste stiller dig selv de rigtige spørgsmål. Og helt ærligt, det er allerede et stort skridt. Uanset om du lige er begyndt at sætte dig ind i forordningen eller er i fuld gang med at implementere den, behøver vejen til compliance ikke at være overvældende.

Hos Innowise er vi her for at hjælpe dig med at finde hoved og hale i DORA-labyrinten, opbygge ægte digital modstandsdygtighed og beskytte din virksomhed, ikke bare nu, men også i fremtiden.

FinTech-ekspert

Siarhei leder vores FinTech-retning med dyb branchekendskab og et klart overblik over, hvor digital finans er på vej hen. Han hjælper kunder med at navigere i komplekse regler og tekniske valg og skaber løsninger, der ikke bare er sikre - men også bygget til vækst.

Din besked er blevet sendt.

Vi behandler din anmodning og kontakter dig så hurtigt som muligt.

Ved at tilmelde dig accepterer du vores Politik for beskyttelse af personlige oplysninger, herunder brug af cookies og overførsel af dine personlige oplysninger.